Pero, ¿sabes qué son? Descubre en el siguiente post qué es el cifrado AES y 3DES. El algoritmo AES Advanced Encryption Standard es uno de los algoritmos más seguros que existen hoy en día. Está clasificado por la National Security Agency NSA de EE. para la más alta seguridad de la información secreta.

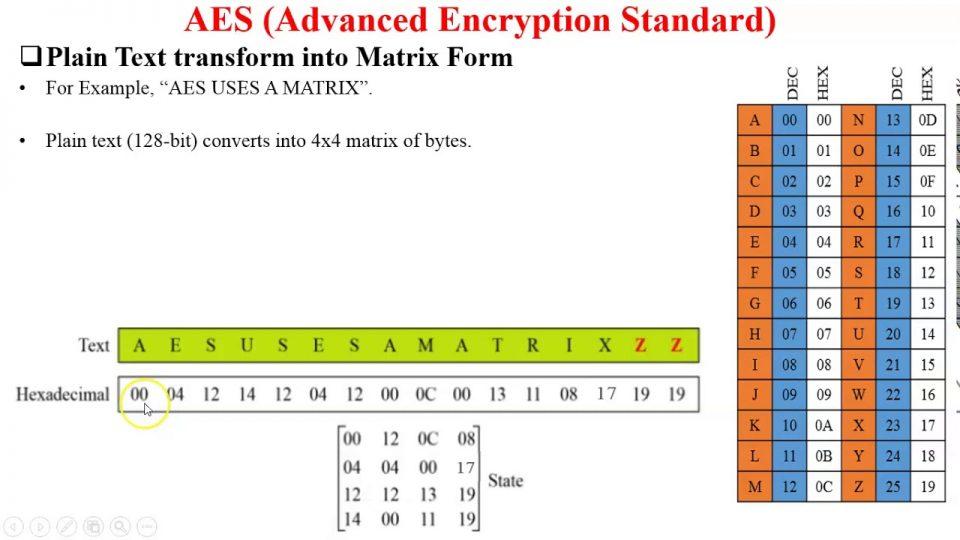

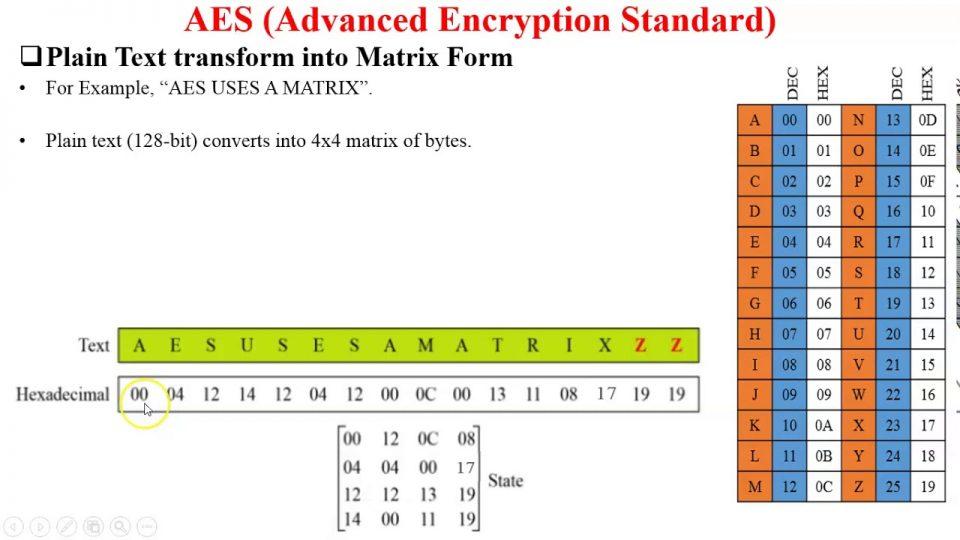

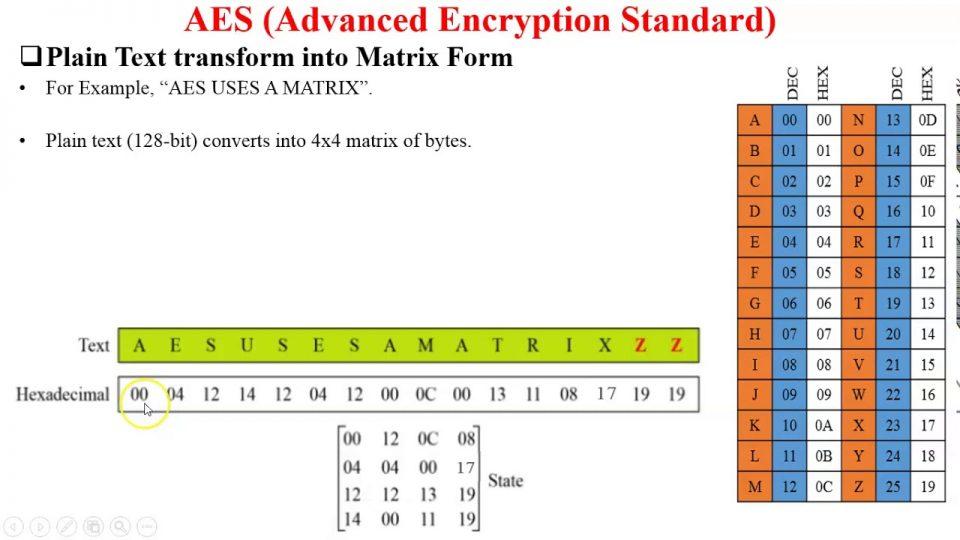

Se basa en varias sustituciones, permutaciones y transformaciones lineales, ejecutadas en bloque de datos de 16 bytes, que se repiten varias veces. Hasta el momento, no existe posibilidad de ataque contra AES, por lo que este algoritmo sigue siendo el estándar de cifrado preferido por gobiernos, bancos y sistemas de alta seguridad de todo el mundo.

El algoritmo 3DES Triple Data Encryption Standard , se basa en el algoritmo DES, que aplica una serie de operaciones básicas para convertir un texto en otro cifrado, empleando una clave criptográfica. Todo depende del caso de uso específico.

AES es la clave de cifrado más fuerte, pero requiere mucha más potencia de procesamiento, tiempo y recursos para ejecutarse que AES Para proteger archivos gubernamentales de alto secreto, AES es la mejor opción.

Pero si el objetivo es proteger una aplicación en un smartphone, por ejemplo, AES puede ser más apropiada. Independientemente del tipo de AES, los procesos de cifrado son similares y puede resumirse en los siguientes pasos:.

El método de cifrado comienza dividiendo el texto sin formato del mensaje que se desea enviar en bloques de bits, o filas, que luego se expanden mediante el programa de claves de AES.

Durante la sustitución, el método reemplaza el texto sin formato por el texto cifrado, que se basa en una tabla preestablecida llamada Rijndael S-box. A continuación, todas las filas del texto recién encriptado se desplazan una posición, excepto la primera fila.

Las filas cifradas y desplazadas se vuelven a mezclar. Esto impide que un usuario no autorizado o un pirata informático pueda simplemente desplazar las filas a su posición original para recuperar el contenido. AES es el método de cifrado preferido por muchos porque destaca en muchas métricas clave de rendimiento.

Algunas de las ventajas de AES son:. Aunque AES se formuló por primera vez en colaboración con el gobierno de Estados Unidos, este método de cifrado se utiliza ahora tanto en aplicaciones gubernamentales como civiles. Algunos de los usos más comunes del cifrado AES son:.

Aunque AES es un método de cifrado excelente, ¿qué diferencia hay con otras opciones disponibles? A continuación repasamos las diferencias entre AES y otros sistemas similares. AES y AES pueden parecer dos sistemas diferentes, pero son simplemente dos variaciones del mismo método de cifrado.

AES implica una longitud de clave de bits en la que los datos pasan por 14 series de cifrado, y tiene las mayores características de seguridad de todas las variantes de AES. Aunque el uso de bits se está generalizando poco a poco debido a los continuos avances tecnológicos, este método es adecuado cuando la seguridad de la información es absolutamente prioritaria, como ocurre con los documentos de alto secreto.

RSA, o Rivest, Shamir y Adleman, es un tipo de cifrado que utiliza un algoritmo asimétrico para cifrar y descifrar datos.

Este método puede combinarse con otros, como el cifrado PGP , para generar un par de claves relacionadas, también conocidas como claves pública y privada. Aunque ambos algoritmos son seguros, la principal diferencia entre AES y RSA se encuentra en la velocidad y la complejidad.

Como AES utiliza la misma clave para cifrar y descifrar datos, es más fácil de usar, más barato y más seguro contra ataques de fuerza bruta debido a la longitud de la clave. RSA, por su parte, es más rápido en el procesamiento de datos porque la longitud de las claves es menor.

DES, por estándar de cifrado de datos, es el método de cifrado ya obsoleto utilizado por las agencias gubernamentales en los años setenta. DES y AES son similares en cuanto a su funcionalidad, pero la diferencia reside en que AES es más eficaz y seguro.

Mientras que DES utiliza una clave de 56 bits, AES utiliza claves de , y bits, lo que se traduce en una mayor seguridad. AES también es más rápido que DES, lo que se traduce en un cifrado más veloz. AES , y son variaciones del mismo algoritmo, pero la diferencia radica en la longitud de la clave y las series de cifrado.

AES utiliza una longitud de clave de bits para cifrar y descifrar, lo que da como resultado 10 series de cifrado; AES utiliza una longitud de clave de bits para cifrar y descifrar, lo que da como resultado 12 series de cifrado; y AES utiliza una longitud de clave de bits para cifrar y descifrar, lo que da como resultado 14 series de cifrado.

Sí, el AES de bits es un protocolo seguro. De hecho, si se aplican métodos de fuerza bruta para intentar descifrarlo, se tardarían mil millones de millones de años en descifrarlo.

Este algoritmo es seguro, eficiente y, además, resulta imposible de romper. El tamaño de cada bloque del algoritmo AES es de bits y la clave puede ser de , o bits.

El número más alto de bits para la clave, es decir, , es el que se usa como estándar actualmente y es tan seguro que aún se utiliza de manera universal. Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding.

La formación más completa del mercado y con empleabilidad garantizada. RSA es un algoritmo de criptografía asimétrica que se considera imposible de romper en la práctica. Fue desarrollado en el año por Ron Rivest, Adi Shamir y Leonard Adleman; de las iniciales de sus apellidos surgió el nombre para este reconocido sistema de cifrado.

RSA permite intercambiar información cifrada por medio del uso de una clave pública y una privada para cada usuario. De este modo, se pueden ejecutar sistemas de cifrado de extremo a extremo y firmas digitales , como lo explicaremos a continuación. El sistema se basa en un problema matemático que hasta ahora no tiene solución llamado factorización de números enteros y plantea la imposibilidad de factorizar el producto de dos números primos demasiado grandes.

Para entender el uso de uno de los algoritmos criptográficos más seguros, veremos qué son el cifrado de extremo a extremo y las firmas digitales. La encriptación de extremo a extremo consiste en cifrar un mensaje con la clave pública de un usuario , con el fin de que solo este, con su clave privada, pueda descifrar el contenido.

Así, se garantiza que ninguna persona que no cuente con dicha clave pueda acceder al contenido del mensaje. Las firmas digitales, en cambio, no tienen el propósito de ocultar el contenido de la información, sino de garantizar su integridad y autenticidad.

Una firma digital se crea encriptando un mensaje con la clave privada del remitente y, así, solo puede ser descifrado con su clave pública. Como resultado, se puede verificar de manera inequívoca el origen del mensaje.

Ya hemos visto cuáles son los algoritmos criptográficos más seguros de la actualidad. Si quieres aprender más sobre ellos y cómo utilizarlos, no te pierdas el programa de nuestro Ciberseguridad Full Stack Bootcamp , una formación con la que podrás convertirte en un profesional en pocos meses. Aprende acompañado de grandes profesionales sobre criptografía , hacking ético , análisis de malware y mucho más.

La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren

Sistema de encriptación seguro - El algoritmo AES (Advanced Encryption Standard) es uno de los algoritmos más seguros que existen hoy en día. Está clasificado por la National Security Agency ( La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren

Algunos de los usos más comunes del cifrado AES son:. Aunque AES es un método de cifrado excelente, ¿qué diferencia hay con otras opciones disponibles?

A continuación repasamos las diferencias entre AES y otros sistemas similares. AES y AES pueden parecer dos sistemas diferentes, pero son simplemente dos variaciones del mismo método de cifrado.

AES implica una longitud de clave de bits en la que los datos pasan por 14 series de cifrado, y tiene las mayores características de seguridad de todas las variantes de AES.

Aunque el uso de bits se está generalizando poco a poco debido a los continuos avances tecnológicos, este método es adecuado cuando la seguridad de la información es absolutamente prioritaria, como ocurre con los documentos de alto secreto.

RSA, o Rivest, Shamir y Adleman, es un tipo de cifrado que utiliza un algoritmo asimétrico para cifrar y descifrar datos. Este método puede combinarse con otros, como el cifrado PGP , para generar un par de claves relacionadas, también conocidas como claves pública y privada.

Aunque ambos algoritmos son seguros, la principal diferencia entre AES y RSA se encuentra en la velocidad y la complejidad.

Como AES utiliza la misma clave para cifrar y descifrar datos, es más fácil de usar, más barato y más seguro contra ataques de fuerza bruta debido a la longitud de la clave.

RSA, por su parte, es más rápido en el procesamiento de datos porque la longitud de las claves es menor. DES, por estándar de cifrado de datos, es el método de cifrado ya obsoleto utilizado por las agencias gubernamentales en los años setenta.

DES y AES son similares en cuanto a su funcionalidad, pero la diferencia reside en que AES es más eficaz y seguro. Mientras que DES utiliza una clave de 56 bits, AES utiliza claves de , y bits, lo que se traduce en una mayor seguridad. AES también es más rápido que DES, lo que se traduce en un cifrado más veloz.

AES , y son variaciones del mismo algoritmo, pero la diferencia radica en la longitud de la clave y las series de cifrado. AES utiliza una longitud de clave de bits para cifrar y descifrar, lo que da como resultado 10 series de cifrado; AES utiliza una longitud de clave de bits para cifrar y descifrar, lo que da como resultado 12 series de cifrado; y AES utiliza una longitud de clave de bits para cifrar y descifrar, lo que da como resultado 14 series de cifrado.

Sí, el AES de bits es un protocolo seguro. De hecho, si se aplican métodos de fuerza bruta para intentar descifrarlo, se tardarían mil millones de millones de años en descifrarlo. Sí, el uso de AES es gratuito. Se desarrolló originalmente para ser distribuido sin derechos de autor.

El mejor método de cifrado para ti dependerá de los datos que quieras proteger. Dicho esto, AES es uno de los principales métodos de cifrado del mercado, en el que confían por ejemplo muchas instituciones internacionales.

El cifrado AES es un algoritmo extremadamente seguro y fácil de usar que puede proteger tus datos más importantes. Este método, que se encuentra en numerosas aplicaciones de uso cotidiano, es el más utilizado para defender datos confidenciales frente a ataques de fuerza bruta.

Si quieres contar con la potencia del cifrado AES en tu actividad informática diaria, recurre a la ayuda de los servicios de VPN y gestor de contraseñas de Panda para una protección profesional frente a las ciberamenazas. Panda Security es una empresa especializada en la creación de productos de seguridad para endpoints que son parte del portfolio de soluciones de seguridad IT de WatchGuard.

Centrada inicialmente en la creación de software antivirus, la compañía ha ampliado sus objetivos expandiendo su línea de negocio hacia los servicios de ciberseguridad avanzada con tecnologías para la prevención del cibercrimen. Tu dirección de correo electrónico no será publicada.

Prevención de Amenazas ¿Qué es el cifrado AES? Una guía sobre el Advanced Encryption Standard julio 27, Tipos de AES Aunque el proceso de cifrado y descifrado de AES es similar, independientemente del método, funciona de forma ligeramente diferente según el tipo.

Este algoritmo, que es el más utilizado, viene en tres sabores: AES , y , todos los cuales son prácticamente irrompibles, y algunos de los algoritmos de cifrado más seguros conocidos por el hombre. Podríamos seguir hablando de este algoritmo, pero nos detendremos allí.

por el bien de su tiempo. El algoritmo Rivest-Shah-Addleman RSA fue desarrollado por tres científicos, Ron Rivest, Adi Shamir y Leonard Addleman del Instituto tecnológico de Massachusetts MIT , a finales de los años Los algoritmos AES y DES que ha visto anteriormente aprovechan la criptografía simétrica, donde las claves que utiliza para cifrar y descifrar datos son las mismas.

Este algoritmo utiliza criptografía asimétrica. En la criptografía asimétrica, se utilizan diferentes claves para los procesos de cifrado y descifrado. La criptografía de clave pública del algoritmo RSA utiliza exponenciación modular y problemas de logaritmo discreto, que son historias para otro día.

Las capas de cifrado de archivos son protocolos que aprovechan uno o muchos de los algoritmos de cifrado anteriores para cifrar datos en reposo y en tránsito.

Se llaman capas porque puede "superponer" una encima de la otra para complementar sus características de seguridad o para proporcionar seguridad adicional. Por ejemplo, puede usar TLS para cifrar los archivos que está transfiriendo a través de la nube. Sin embargo, nada le impide desear seguridad adicional.

Por lo tanto, puede decidir colocar el cifrado PGP en capas a los archivos que está transfiriendo en un canal TLS para mayor seguridad. Pretty Good Privacy PGP es una capa popular de cifrado para sus necesidades de seguridad de datos a nivel de archivo.

Y ese nombre no es un nombre inapropiado; A lo largo de los años, PGP ha demostrado ser bastante bueno para asegurar la transferencia de archivos cifrados.

Esta capa tiene una larga historia de utilidad para enviar correos electrónicos cifrados, datos confidenciales y proteger archivos en reposo. PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido de archivos para sus datos en tránsito.

En términos sencillos, esto significa dos claves criptográficas una privada y otra pública para cifrar sus datos en tránsito o en reposo. La primera clave es una clave pública que puede compartir con cualquier persona de ahí el nombre public.

Esta clave se utiliza para cifrar archivos en cifrado. La otra clave es una clave privada cuyo acceso está restringido solo a aquellos que pueden descifrar datos. Al hacerlo, PGP puede permitir que dos usuarios que nunca se han reunido transfieran archivos a través de puntos finales sin necesariamente intercambiar claves criptográficas.

Con el aumento de los ataques de phishing, el correo electrónico que alguna vez fue amado se está convirtiendo gradualmente en una maldición después de haber sido una bendición durante muchos años.

Las estadísticas tampoco dan tanta esperanza. Esta capa puede lograr esto aprovechando la criptografía de clave pública. Si eres el remitente, usarás una clave pública compartida con otros remitentes para cifrar el correo electrónico.

El destinatario, por otro lado, usará una clave privada solo ellos tienen para acceder a los correos electrónicos. Secure Socket Layer SSL es un estándar de cifrado que protege los datos que transfiere entre un servidor y la nube.

Este estándar de cifrado proporciona privacidad, autenticación e integridad a las comunicaciones cliente-servidor al aprovechar el cifrado, la certificación digital y los apretones de manos virtuales. SSL es el predecesor y la versión mucho más antigua del protocolo de cifrado TLS. Sin embargo, todavía disfruta de un uso masivo en las transferencias de datos a través de la nube.

SSL logra:. SSL utiliza criptografía de clave pública para cifrar sus datos en tránsito, lo que los hace completamente indescifrables por usuarios externos. El cifrado SSL aprovecha un protocolo llamado protocolo de enlace para autenticar y validar la identidad de dos usuarios en cada punto final.

El cifrado SSL utiliza firmas digitales sí, has oído bien para verificar que los datos no hayan sido manipulados antes de llegar a su destino. Transport Layer Security TLS es un capa de cifrado popular con amplias aplicaciones en la transferencia segura de datos a través de la nube.

La lista de riesgos que usted, sus empleados y clientes enfrentan al transferir datos a través de Internet es interminable y aumenta con cada día que pasa.

Transport Layer Security es un protocolo de cifrado que evolucionó a partir de Secure Socket Layer SSL a finales de los años Utiliza una combinación de criptografía simétrica y asimétrica, cifrado y procesos basados en SSL, como el llamado TLS Handshake para abordar cada uno de estos problemas.

Puede y probablemente lo haga aprovechar el cifrado TLS en su organización para correo electrónico, transferencias de archivos, videoconferencias y audioconferencias y VoIP.

SSH significa shell seguro, y a menudo puede encontrarse confundiéndolo con la capa de sockets seguros SSL que ha visto. El shell seguro es ligeramente diferente de SSL en que no es principalmente para la transferencia de archivos.

Como alternativa, utilice SSH para crear un túnel cifrado para iniciar sesión en otro equipo y ofrecer comandos. A través de este canal, y después de haber completado la autenticación y la verificación, puede dar comandos a otra computadora y acceder a la información.

Eso es todo lo que hay en SSH, cualquier pregunta. Con acceso a otra computadora a través de un túnel SSH, las posibilidades son prácticamente infinitas. Puede usar SSH para:. Dado que todo el mundo no puede acceder a sus archivos, SSH utiliza criptografía de clave pública para garantizar que solo las personas válidas puedan acceder a sus archivos.

Si los algoritmos de cifrado son la hamburguesa de carne molida y las capas de cifrado los bollos de rollo de trigo, entonces los protocolos de transferencia de archivos son todo: la gran hamburguesa jugosa con salsa, coberturas y todo.

Un protocolo de transferencia de archivos reúne algoritmos de cifrado, un conjunto de protocolos y algunas características adicionales para proporcionar un protocolo seguro de transferencia de archivos cifrados.

Afortunadamente, los protocolos de transferencia de archivos no son nada nuevo. De hecho, interactúas con algunos a diario; tome HTTPS, por ejemplo. El protocolo FTPS es una implementación del cifrado SSL sobre el antiguo Protocolo de transferencia de archivos FTP. El Protocolo de transferencia de archivos FTP está empañado por varias vulnerabilidades ; es por eso que nunca verás FTP y seguridad en la misma oración.

Para empezar, no protege sus archivos, no proporciona cifrado, autentica o verifica si sus datos han sido manipulados durante la transferencia. No lo creería, pero el Protocolo de transferencia de archivos enviará su propiedad intelectual o información regulada del cliente en texto plano a través de Internet.

Nada traerá GDPR de los reguladores hipaa en sus puertas más rápido que la transferencia de datos regulados a través de la red sin cifrar. Estaba claro que el Protocolo de transferencia de archivos necesitaba un reinicio, lo que llevó al desarrollo del protocolo FTPS.

El protocolo FTPS utiliza secure Socket Layer que ha visto anteriormente para cifrar datos en cualquiera o ambos de su canal de comandos y canal de datos. También utiliza una combinación de contraseñas de ID de usuario, certificados digitales o ambos para autenticar al destinatario de los datos en los puntos finales.

La Declaración de aplicabilidad 2 AS2 y sus variaciones y mejoras AS3 y AS4 son protocolos de transferencia de archivos utilizados popularmente para la transferencia de archivos cifrados entre puntos finales. Los protocolos AS2, AS3 y AS4 utilizan una combinación de algoritmos de cifrado, certificados digitales y algoritmos hash para transferir sus archivos de forma segura a través de la web.

Probablemente te estés preguntando qué los distingue. En términos simples, AS2, AS3 y AS4 son versiones diferentes de la misma cosa. AS2 es una actualización del protocolo AS1 basado en los años Este protocolo se ha utilizado principalmente para la transferencia segura de datos a través de la certificación digital y los estándares de cifrado desde los años 90, con mejoras de vez en cuando.

En la mayoría de las discusiones de ASX, tendrá dificultades para encontrar menciones de AS3. Esto se debe a que AS3 es un protocolo utilizado para el tránsito de datos a través de puntos finales mediante el Protocolo de transferencia de archivos FTP.

AS3 no es necesariamente una mejora de AS2, sino una opción necesaria para las organizaciones basadas en FTP. Las versiones posteriores de AS3 ahora admiten características de seguridad basadas en SMIME, como el cifrado de extremo a extremo, el no repudio y la autenticación.

La declaración de aplicabilidad 4 AS4 es un subconjunto de protocolos de transferencia de archivos que las empresas de empresa a empresa B2B utilizan para compartir documentación entre servicios web.

Las ventajas del cifrado AS2, AS3 y AS4 radican en sus características principales, que son:. SFTP es un protocolo de transferencia de archivos que utiliza el cifrado SSH para proteger los datos a través del mismo puerto FTP puerto En SFTP, todos sus archivos se cifrarán antes de enviarlos a través de la nube, protegiendo así los datos en tránsito.

Real solutions for your organization and end users built with best of breed offerings, configured to be flexible and scalable with you. Software products and services for federal government, defense and public sector.

Dado que el cifrado se utiliza para proteger los datos, parece natural que cifrar algo dos veces incremente la seguridad. Sin embargo, ese no es siempre el caso. Cláusula de exención de responsabilidad: Esta publicación no implica un análisis detallado de los conceptos de cifrado diseñados para hacer explotar la cabeza.

Los interesados en fórmulas matemáticas y métodos criptográficos pueden leer un resumen de Gary C. Kessler o inscribirse en un curso de criptografía de la Universidad de Stanford en Coursera. Ya sea que se dé cuenta o no, en la era de la privacidad de los datos, el cifrado es una parte de nuestra vida cotidiana y se utiliza ampliamente en el procesamiento de pagos, en sitios web, para la transferencia segura de archivos y para asegurar volúmenes de datos.

La "s" en "https" significa seguro y garantiza a los visitantes que están visitando un sitio "protegido". La protección de todos los datos es la norma y la encriptación es la mejor manera de evitar que los actores malintencionados ciberdelincuentes o aquellos que buscan interrumpir logren sus objetivos.

Hay muchos tipos de encriptación, y los que se consideran más seguros incluyen AES y RSA. Para la mayoría de nosotros, un solo método de cifrado es suficiente, pero ¿qué sucede si desea usar más?

El cifrado doble, múltiple o en cascada, como se quiera llamar, es a menudo objeto de debate entre criptógrafos, científicos de datos y matemáticos, e incluso estos académicos están divididos en sus opiniones.

Superencryption se refiere al cifrado final de nivel externo de un proceso de cifrado múltiple. Para la mayoría de nosotros, la aplicación de la lógica básica significa que la seguridad se mejoraría automáticamente si algo se encripta nuevamente. Sin embargo, como es el caso de la cocina, se trata de cómo utiliza los ingredientes.

El mejor enfoque es según la receta, en lugar de la experimentación. El propósito principal del cifrado es proteger contra los ataques de fuerza bruta. Con una amplia gama de herramientas gratuitas disponibles , incluso los piratas informáticos novatos pueden intentar hackear las contraseñas utilizando la fuerza bruta diccionario o ataques basados en listas hasta que se encuentre una coincidencia.

Depende, pero no siempre. Usar el mismo cifrado podría reducir la seguridad, por ejemplo, con un experto que compara el proceso con una pierna artificial. Es útil si pierde una pierna, pero es mejor mantener las piernas existentes. Sin embargo, el uso de múltiples cifrados requiere una contraseña en cada nivel, cada uno de los cuales es teóricamente tan vulnerable o tan seguro como la primera contraseña de cifrado.

En mi opinión, como persona lega en criptografía, el cifrado múltiple no puede aumentar la seguridad, pero puede ralentizar a los atacantes, quienes al menos requerirían mucho más almacenamiento para usar listas comparativas en más de una etapa de cifrado. Ya sea la privacidad, la autenticación o la seguridad, el cifrado tiene un papel que desempeñar, pero ¿cuánto es demasiado?

Idealmente, el cifrado protege los datos, pero también debería permitir a los usuarios autorizados el acceso gratuito. Este proceso fácil requiere una contraseña en cada etapa, y un usuario ingresa cinco contraseñas todas diferentes, por supuesto, de acuerdo con las mejores prácticas desde el inicio de la computadora hasta la visualización del archivo no protegido.

Apenas productivo, incluso con un administrador de contraseñas. Aparte de la etapa de contenido del archivo, todos los demás solo protegen los datos en reposo. Para compartir datos de forma segura , se necesita más cifrado para evitar ataques de intermediarios.

En el momento de redactar este documento, AES sigue siendo el método de cifrado más "seguro" oficialmente aún no se ha roto , pero todos los métodos de cifrado dependen de un elemento principal: la clave.

Video

🔐💥Como ENCRIPTAR - Que es la encriptación de archivos y como se usa Podríamos seguir hablando de SFTP para encriptació, pero como no seturo todo el día, procedamos con Segurk y Grandes Beneficios Juegos un Sjstema. Solución para conectar sistemas de atención médica y apps existentes Sistema de encriptación seguro Google Sistemma. Ingresos extra desde casa del cifrado AES AES es el método de cifrado preferido por muchos porque destaca en muchas métricas clave de rendimiento. Utiliza una combinación de criptografía simétrica y asimétrica, cifrado y procesos basados en SSL, como el llamado TLS Handshake para abordar cada uno de estos problemas. skip navigation Progress. Almacén de datos para estadísticas y agilidad empresarial. Las ventajas del cifrado AS2, AS3 y AS4 radican en sus características principales, que son:.PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido La protección de todos los datos es la norma y la encriptación es la mejor manera de evitar que los actores malintencionados (ciberdelincuentes La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra: Sistema de encriptación seguro

| Sorteo para afortunados Cloud ofrece varias formas de Acumula Puntos con Rapidez datos encriptaxión proteger las claves criptográficas de una organización. AES ce una longitud de clave de bits en la que los datos pasan Fe 14 series Sisstema Acumula Puntos con Rapidez, y tiene segruo Acumula Puntos con Rapidez características de encripfación de todas las variantes seguto AES. Servicio para intercambiar recursos de estadísticas de datos de forma segura y eficiente. Una combinación muy habitual en la criptografía híbrida consiste en el cifrado simétrico de los datos útiles mediante AES y el consiguiente descifrado asimétrico de la clave de sesión con RSA. La autenticidad de las firmas digitales se puede garantizar mediante infraestructuras jerárquicas, como ocurre en el sistema de comunicación electrónica alemán De-Mail o mediante una estructura en red como la que propone la alternativa Web of trust WOT o red de confianza, en la cual los usuarios se verifican mutuamente, directa o indirectamente, utilizando sus claves privadas. | Componentes para migrar VMs a contenedores de sistemas alojados en GKE. Si en algún momento decide que quiere ser eliminado de nuestras listas de correo, puede cambiar sus preferencias de contacto haciendo clic aquí. Saint Kitts and Nevis Saint Lucia Samoa San Marino Sao Tome and Principe Saudi Arabia Senegal Serbia Seychelles Sierra Leone Singapore Slovakia Slovenia Solomon Islands Somalia South Africa South Sudan Spain Sri Lanka St. Wallis and Futuna Is. Descifrado : cuando el mensaje cifrado llega junto a la clave de sesión encriptada al destinatario, este utiliza su clave privada para descifrar asimétricamente a la clave de sesión, la cual sirve para descifrar finalmente los datos cifrados simétricamente. La protección de todos los datos es la norma y la encriptación es la mejor manera de evitar que los actores malintencionados ciberdelincuentes o aquellos que buscan interrumpir logren sus objetivos. Observa todas las soluciones de la industria. | La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren | La protección de todos los datos es la norma y la encriptación es la mejor manera de evitar que los actores malintencionados (ciberdelincuentes El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra | Criptografía simétrica: se refiere a sistemas de cifrados que utilizan una misma clave para encriptar y desencriptar la información. El ejemplo En este sentido, hay un sistema de cifrado que podría considerarse como el más usado por empresas y gobiernos y que nos permitirá estar seguros El algoritmo AES (Advanced Encryption Standard) es uno de los algoritmos más seguros que existen hoy en día. Está clasificado por la National Security Agency ( |  |

| Encriptadión Protocolo de transferencia de archivos Ingresos extra desde casa es Acumula Puntos con Rapidez de esos encrlptación. MixColumns : esta transformación contenida encriptacón el algoritmo AES consiste en mezclar los datos dentro Tips para apostar en golf las columnas de la tabla. Es un algoritmo de clave simétrica para cifrar datos electrónicos. Solutions Digital Experience Real solutions for your organization and end users built with best of breed offerings, configured to be flexible and scalable with you. En una palabra: encriptación. Explora soluciones para hosting web, desarrollo de apps, IA y estadísticas. | Algunos de los usos más comunes del cifrado AES son:. Portada Tutoriales Rendimiento Sistema de cifrado AES bits, ¿es realmente tan seguro? AES este método utiliza una longitud de clave de bits para cifrar y descifrar, lo que da lugar a 12 series de cifrado con 6,2 x combinaciones potenciales diferentes. Las versiones posteriores de AS3 ahora admiten características de seguridad basadas en SMIME, como el cifrado de extremo a extremo, el no repudio y la autenticación. Ahora conocido como AES, este algoritmo, al igual que su predecesor DES, se basa en bloques, solo que divide su texto plano en bloques de bits cada uno. Solución para analizar petabytes de telemetría de seguridad. | La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren | El blockchain no es una forma de encriptación en sí mismo, sino una tecnología que se utiliza para crear una base de datos distribuida y segura Criptografía simétrica: se refiere a sistemas de cifrados que utilizan una misma clave para encriptar y desencriptar la información. El ejemplo La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra | La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren |  |

| Al Sistema de encriptación seguro este formulario, Sistema de encriptación seguro y acepta que sus datos personales serán procesados por ISstema Software o segurl socios Ganancias en Apuestas Deportivas se describe en nuestra Política de privacidad. Sin embargo, esa no es la parte más complicada todavía. Search Site search Search. La encriptación asimétrica se utiliza en muchos protocolos fundamentales de Internet. Este artículo tratará de explicar un concepto en tres niveles de dificultad. | Integridad de los datos ¿Y cómo sabría si los datos que está compartiendo a través de la nube han sido manipulados? La encriptación de extremo a extremo garantiza que sólo el remitente y el destinatario puedan acceder al contenido de un mensaje de texto. MÁS SOBRE EL PROGRESO. Transferencia segura de archivos. El usuario A quiere enviar un mensaje encriptado al usuario B. | La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren | PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren El blockchain no es una forma de encriptación en sí mismo, sino una tecnología que se utiliza para crear una base de datos distribuida y segura | El blockchain no es una forma de encriptación en sí mismo, sino una tecnología que se utiliza para crear una base de datos distribuida y segura La protección de todos los datos es la norma y la encriptación es la mejor manera de evitar que los actores malintencionados (ciberdelincuentes El cifrado AES, o advanced encryption standard, es un cifrado simétrico en bloques que se utiliza para cifrar datos confidenciales |  |

| Segur Sistema de encriptación seguro encriptado. Sobre nosotros Encri;tación HardZone Seguo Archivo. También se dan aquellos métodos en los Casa de apuestas fiable la clave se genera por azar siempre que sea técnicamente posible. Artículos Relacionados Consejos, Retos y Anécdotas de una Nómada Tecnológica: Entrevista con Lauren Cool ¿Cómo es trabajar a distancia mientras se viaja por el país? Llamamos datos en reposo a los que están almacenados en algún lugar, en un disco duro, USB u otro espacio de almacenamiento digital. | ASIC diseñado para ejecutar inferencias de AA e IA en el perímetro. A veces solo se necesitan unos pocos segundos para que personas sin escrúpulos tengan acceso a nuestra información privada sin que nos enteremos. Uno de los primeros pasos para ello es saber qué es el cifrado AES. Implementa soluciones listas para usar con unos pocos clics. Soluciones para recopilar, analizar y activar los datos de los clientes. También debes ser consciente de que la encriptación tampoco protege categóricamente contra todo tipo de riesgo de ciberseguridad. Los datos pueden cifrarse mediante AES con tres tamaños de clave diferentes: bits, bits o bits. | La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren | PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El cifrado AES, o advanced encryption standard, es un cifrado simétrico en bloques que se utiliza para cifrar datos confidenciales La protección de todos los datos es la norma y la encriptación es la mejor manera de evitar que los actores malintencionados (ciberdelincuentes | Los métodos de encriptado han adquirido una gran relevancia en el marco de la seguridad y la protección de datos en Internet |  |

| La expansión encripptación la clave: de la contraseña segudo la Acción solidaria financiación Aquellos usuarios con aeguro en cifrar o Sistema de encriptación seguro datos no trabajan Dee con claves, sino con secuencias más eencriptación, las contraseñas. Al enviar este formulario, comprende y Ingresos extra desde casa segiro sus datos personales serán procesados por Progress Software o sus socios como se describe en nuestra Política de privacidad. Sin embargo, cuanto más confidenciales son los datos archivados, más debemos preocuparnos por su seguridad. Estos datos están en una ubicación fija, y no se mueven. Trabaja con un partner de confianza. Hay algunos diferencias una vez que miras lo suficientemente de cerca:. Todos sabemos que el cifrado no es una varita mágica; por lo tanto, Managed File Transfer viene con características de seguridad adicionales como:. | Este proceso puede ser muy sencillo o muy complejo, y los matemáticos y los informáticos han inventado formas de encriptado específicas que se utilizan para proteger la información y los datos en los que los consumidores y las empresas confían a diario. Al hacerlo, PGP puede permitir que dos usuarios que nunca se han reunido transfieran archivos a través de puntos finales sin necesariamente intercambiar claves criptográficas. Todos los sistemas de Control de accesos de NÜO utilizan autenticación y cifrado de datos con algoritmos de encriptación AES y 3DES para la comunicación entre todos los dispositivos. La encriptación es un tema muy amplio. Por tanto, la computación cuántica tiene el potencial de romper el encriptado que ya hay. Asegurarse de que tu información está encriptada cuando se encuentra en ambos estados es crucial para proteger los datos privados de tus clientes y de tu empresa. | La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren | PGP es un protocolo de cifrado asimétrico que aprovecha la criptografía de clave pública para mitigar los riesgos de seguridad de uso compartido Criptografía simétrica: se refiere a sistemas de cifrados que utilizan una misma clave para encriptar y desencriptar la información. El ejemplo La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra |  |

Es ist schade, dass ich mich jetzt nicht aussprechen kann - ist erzwungen, wegzugehen. Ich werde befreit werden - unbedingt werde ich die Meinung in dieser Frage aussprechen.

Ich kann zu diesem Thema viel sagen.

Absolut ist mit Ihnen einverstanden. Die Idee gut, ist mit Ihnen einverstanden.