Una parte crítica de las mejores prácticas implica revisar y comprender su responsabilidad compartida. Descubrir qué tareas de seguridad permanecerán con usted y cuáles serán ahora manejadas por el proveedor.

Esta es una escala móvil dependiendo de si se opta por el Software como Servicio SaaS , Plataforma como Servicio PaaS , Infraestructura como Servicio IaaS , o en un centro de datos en las instalaciones. Los principales proveedores de servicios en la nube como AWS , Azure , Google Cloud Platform y Alibaba Cloud publican lo que se conoce como un modelo de responsabilidad compartida para la seguridad.

Asegurando la transparencia y la claridad. Asegúrese de revisar su modelo de responsabilidad compartida de los proveedores de servicios en la nube. Puede que no piense en revisar sus contratos de nubes y SLA como parte de las mejores prácticas de seguridad, debería hacerlo.

Los SLA y los contratos de servicio de la nube son sólo una garantía de servicio y recurso en caso de un incidente. Hay mucho más incluido en los términos y condiciones, anexos y apéndices que pueden afectar a su seguridad. Un contrato puede significar la diferencia entre que su proveedor de servicios en la nube sea responsable de sus datos y que los posea.

Esto crea una zona gris legal en la que un proveedor podría reclamar la propiedad de todos sus datos cargados. Compruebe quién es el propietario de los datos y qué pasa con ellos si termina sus servicios.

Además, busque claridad sobre si el proveedor está obligado a ofrecer visibilidad de cualquier evento de seguridad y respuestas. Si no está satisfecho con los elementos del contrato, intente negociar. Si alguno de ellos no es negociable, debe determinar si el acuerdo es un riesgo aceptable para el negocio.

Si no lo es, tendrá que buscar opciones alternativas para mitigar el riesgo mediante la codificación, la supervisión o incluso un proveedor alternativo. Sus usuarios son la primera línea de defensa en la computación segura en la nube.

Su conocimiento y aplicación de las prácticas de seguridad puede ser la diferencia entre proteger su sistema o abrir una puerta para los ataques cibernéticos. Como mejor práctica, asegúrese de capacitar a todos sus usuarios — personal y partes interesadas — que acceden a sus sistemas en prácticas de nube segura.

Hágalos conscientes de cómo detectar el malware , identificar los correos electrónicos de phishing y los riesgos de las prácticas inseguras. Para los usuarios más avanzados -como los administradores- que participan directamente en la aplicación de cloud security, considere la capacitación y la certificación específicas de la industria.

Más adelante en la guía encontrará una serie de certificaciones y capacitación recomendadas para cloud security. La aplicación de un control estricto del acceso de los usuarios mediante políticas es otra de las mejores prácticas de cloud security. Ayudarle a gestionar los usuarios que intentan acceder a sus servicios en la nube.

Se debe empezar desde un lugar de cero confianza, sólo permitiendo a los usuarios el acceso a los sistemas y datos que requieren, nada más. Para evitar la complejidad en la aplicación de las políticas, cree grupos bien definidos con funciones asignadas para que sólo concedan acceso a los recursos elegidos.

A continuación, podrá añadir usuarios directamente a los grupos , en lugar de personalizar el acceso para cada usuario individual. Otro elemento de las mejores prácticas de cloud security es asegurar los puntos finales de los usuarios.

La mayoría de los usuarios accederán a sus servicios en la nube a través de los navegadores web. Por lo tanto, es fundamental introducir una seguridad avanzada en el lado del cliente para mantener los navegadores de los usuarios actualizados y protegidos contra los ataques.

También debería considerar la posibilidad de implementar una solución de seguridad de punto final para proteger sus dispositivos de usuario final. Vital con la explosión de los dispositivos móviles y el trabajo a distancia , donde los usuarios acceden cada vez más a los servicios de la nube a través de dispositivos que no son propiedad de la empresa.

Busque una solución que incluya cortafuegos, antivirus y herramientas de seguridad de Internet, seguridad de dispositivos móviles y herramientas de detección de intrusos.

El uso de los servicios de nubes puede ser diverso y fugaz. Muchas organizaciones utilizan múltiples servicios de nube en una variedad de proveedores y geografías. Las investigaciones sugieren que los recursos de la nube tienen un promedio de vida de 2 horas.

Este tipo de comportamiento crea puntos ciegos en su entorno de nubes. Si no puede verlo, no puede asegurarlo. Asegúrese de implementar una solución de cloud security que ofrezca visibilidad de todo su ecosistema.

De este modo, podrá supervisar y proteger el uso de la nube en todos sus recursos, proyectos y regiones dispares a través de un único portal. Esta visibilidad le ayudará a implementar políticas de seguridad granulares y a mitigar una amplia gama de riesgos.

La encriptación de sus datos es una mejor práctica de seguridad independientemente de la ubicación, crítica una vez que se mueve a la nube. Al utilizar los servicios en la nube, usted expone sus datos a un mayor riesgo al almacenarlos en una plataforma de terceros y enviarlos de ida y vuelta entre su red y el servicio en la nube.

Asegúrese de implementar los más altos niveles de encriptación para los datos tanto en tránsito como en reposo. También debe considerar el uso de sus propias soluciones de encriptación antes de subir los datos a la nube, usando sus propias claves de encriptación para mantener un control total.

Un proveedor de nube puede ofrecer servicios de encriptación incorporados para proteger sus datos de terceros, pero les permite acceder a sus claves de encriptación. Kinsta opera con un enfoque totalmente cifrado para proteger aún más sus soluciones de alojamiento seguro.

Esto significa que no soportamos conexiones FTP, sólo conexiones cifradas SFTP y SSH aquí está la diferencia entre FTP y SFTP. Una fuerte política de seguridad de contraseñas es la mejor práctica, independientemente del servicio al que se acceda.

La aplicación de la política más estricta posible es un elemento importante para evitar el acceso no autorizado. Como requisito mínimo, todas las contraseñas deben requerir una letra mayúscula, una letra minúscula, un número, un símbolo y un mínimo de 14 caracteres.

Obligar a los usuarios a actualizar su contraseña cada 90 días y configurarla de manera que el sistema recuerde las últimas 24 contraseñas.

Una política de contraseñas como ésta evitará que los usuarios creen contraseñas simples, en múltiples dispositivos, y los defenderá de la mayoría de los ataques de fuerza bruta. Como una capa adicional de mejores prácticas de seguridad y protección, también debería implementar la autenticación multifactorial.

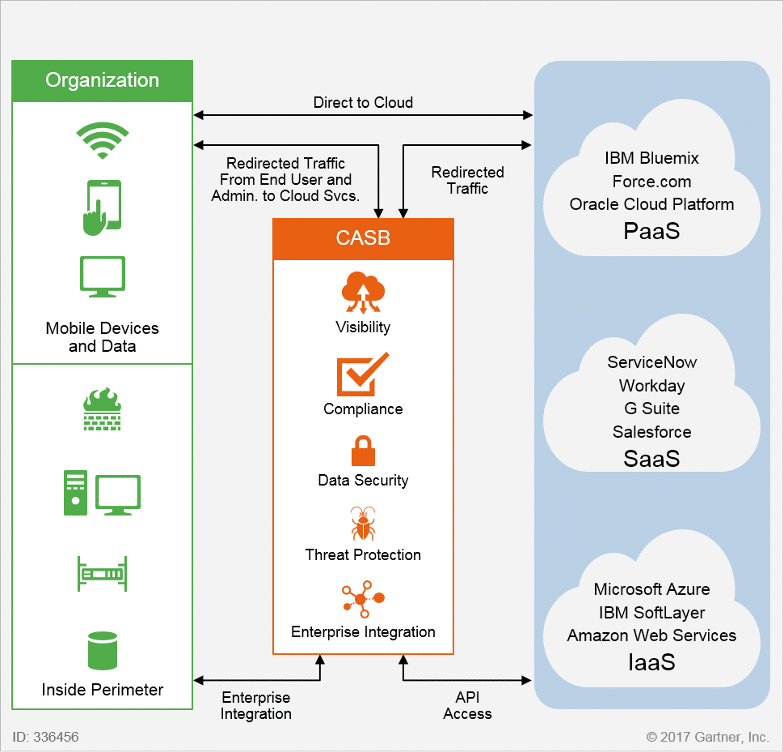

Exigir al usuario que añada dos -o más- pruebas para autentificar su identidad. El uso de un CASB se está convirtiendo rápidamente en una herramienta central para implementar las mejores prácticas de cloud security.

Es un software que se encuentra entre usted y su proveedor de servicios en la nube para extender sus controles de Cloud Security.

Un CASB le ofrece un sofisticado conjunto de herramientas de cloud security para proporcionar visibilidad de su ecosistema en la nube, hacer cumplir las políticas de seguridad de datos, implementar la identificación y protección de amenazas y mantener el cumplimiento.

Puede descubrir más sobre cómo funciona un CASB más adelante en la guía, incluyendo una lista de los 5 principales proveedores de CASB. Cuando se migra a la nube y selecciona un proveedor de servicios, uno de los factores más importantes que se debe considerar es la seguridad.

Necesita estar seguro de que sus datos están seguros. Hay innumerables factores de seguridad a considerar, desde la responsabilidad compartida hasta si los estándares de seguridad del proveedor están a la altura. Esto puede ser un proceso desalentador, especialmente si no es un experto en seguridad.

Para ayudar, hemos compilado una lista de comprobación de seguridad para evaluar un proveedor de servicios en la nube. Cuando se pasa a un servicio en la nube, un elemento clave de la seguridad es la protección de los datos en tránsito entre usted el usuario final y el proveedor.

Esta es una responsabilidad doble tanto para usted como para el proveedor. Necesitará protección de la red para evitar la interceptación de datos y encriptación para evitar que un atacante lea cualquier dato en caso de ser interceptado. Busque un proveedor de servicios que le ofrezca un conjunto de herramientas para ayudarle a cifrar fácilmente sus datos en tránsito y en reposo.

Esto garantizará el mismo nivel de protección para cualquier tránsito de datos interno dentro del proveedor de servicios en la nube, o el tránsito entre el proveedor de servicios en la nube y otros servicios en los que las API pueden estar expuestas.

Cuando selecciona un proveedor de servicios de nube, es necesario comprender la ubicación física de donde se almacenan, procesan y gestionan los datos. Esto es especialmente importante después de la implementación de regulaciones gubernamentales e industriales como la GDPR.

Para asegurar que sus activos estén protegidos, un buen proveedor tendrá una protección física avanzada en su centro de datos para defender sus datos de accesos no autorizados.

También se asegurarán de que sus activos de datos se borren antes de que se reabastezcan o se eliminen los recursos para evitar que caigan en las manos equivocadas. Un factor clave en la seguridad es la capacidad de ver y controlar sus propios datos.

Un buen proveedor de servicios le ofrecerá una solución que le proporcionará una visibilidad total de sus datos y de quién está accediendo a ellos, independientemente de dónde estén y de dónde usted se encuentre.

Su proveedor debe ofrecer un monitoreo de la actividad para que pueda descubrir los cambios de configuración y seguridad en todo su ecosistema. Así como apoyar el cumplimiento de la integración de soluciones nuevas y existentes.

Para asegurar el despliegue de la nube se necesitará más de una solución o socio. Un buen proveedor de servicios en la nube le facilitará la búsqueda y la conexión con diferentes socios y soluciones a través de un mercado.

Busque un proveedor con un mercado que ofrezca una red curada de socios de confianza con un historial de seguridad probado. El mercado también debería ofrecer soluciones de seguridad que proporcionen un despliegue con un solo clic y que sean complementarias para asegurar sus datos, ya sea que opere en un despliegue de nube público, privado o híbrido.

Un buen proveedor de servicios en la nube ofrecerá herramientas que permitan la gestión segura de los usuarios. Esto ayudará a impedir el acceso no autorizado a las interfaces y procedimientos de gestión para garantizar que las aplicaciones, los datos y los recursos no se vean comprometidos.

El proveedor de la nube también debe ofrecer funcionalidad para implementar protocolos de seguridad que separen a los usuarios y eviten que cualquier usuario malicioso o comprometido afecte a los servicios y datos de otro.

Cuando se considera un proveedor de servicios en la nube, la seguridad y el cumplimiento van de la mano. Deben cumplir los requisitos de cumplimiento global que son validados por una organización tercera.

Usted desea un proveedor de servicios en la nube que siga las mejores prácticas de la industria en materia de Cloud Security e idealmente tenga una certificación reconocida. El programa de Registro de Seguridad, Confianza y Garantía de la Alianza de Cloud Security STAR es un buen indicador.

Además, si usted está operando en una industria altamente regulada — donde HIPPA, PCI-DSS, y GDPR podrían aplicarse — también tendrá que identificar un proveedor con certificación específica de la industria. Para asegurar que sus esfuerzos de cumplimiento son rentables y eficientes, el proveedor de servicios en la nube debe ofrecerle la posibilidad de heredar sus controles de seguridad en sus propios programas de cumplimiento y certificación.

El proveedor de la nube debe asegurarse de que el acceso a cualquier interfaz de servicio se limite únicamente a las personas autorizadas y autenticadas. Cuando se trata de proveedores, se desea un servicio que ofrezca características de identidad y autenticación, incluyendo nombre de usuario y contraseña, autenticación de dos factores, certificados de cliente TLS y federación de identidad con su proveedor de identidad existente.

También quiere la posibilidad de restringir el acceso a una línea dedicada, empresa o red comunitaria. Un buen proveedor sólo entrega autenticación a través de canales seguros — como HTTPS — para evitar la interceptación.

Asegúrese de evitar los servicios con prácticas de autenticación débiles. Esto expondrá sus sistemas a un acceso no autorizado que conducirá a un robo de datos, cambios en su servicio o una denegación de servicio. También evite la autenticación por correo electrónico, HTTP o teléfono.

Son extremadamente vulnerables a la ingeniería social y a la interceptación de credenciales de identidad y autenticación. Al seleccionar un servicio de nube, busque un proveedor que implemente una fuerte seguridad operacional para detectar y prevenir los ataques.

Esto debería cubrir cuatro elementos básicos:. Quiere un proveedor que ofrezca transparencia en los activos que componen el servicio, incluyendo cualquier configuración o dependencia.

Deben informarle de cualquier cambio en el servicio que pueda afectar a la seguridad para garantizar que no se produzcan vulnerabilidades. Su proveedor debe contar con un proceso de gestión de la vulnerabilidad para detectar y mitigar cualquier nueva amenaza a su servicio.

Se le debe mantener informado de estas amenazas, su gravedad y el calendario de mitigación de amenazas previsto, que incluye su resolución. Cualquier proveedor que valga la pena contará con herramientas avanzadas de monitoreo para identificar cualquier ataque, mal uso o mal funcionamiento del servicio.

Tomarán medidas rápidas y decisivas para hacer frente a cualquier incidente, manteniéndole informado del resultado. En Kinsta, nos enorgullecemos de ofrecer los más altos estándares de seguridad operacional para las soluciones de alojamiento.

Esto incluye la implementación de las últimas actualizaciones de seguridad, monitoreo continuo de tiempo de funcionamiento, copias de seguridad automáticas y medidas activas y pasivas para detener cualquier ataque en su camino.

Su proveedor ideal tendrá un proceso de gestión de incidentes planificado de antemano para los tipos comunes de ataques. Estarán listos para desplegar este proceso en respuesta a cualquier ataque. Habrá una ruta de contacto clara para informar de cualquier incidente, con un plazo y un formato aceptables.

Necesita un proveedor de servicios en la nube en cuyo personal pueda confiar, ya que tendrá acceso a sus sistemas y datos.

El proveedor de servicios en la nube que elija tendrá un proceso de control de seguridad riguroso y transparente. Deberían poder verificar la identidad de su personal, el derecho al trabajo y comprobar si hay condenas penales pendientes.

Lo ideal es que se ajusten a las normas de selección establecidas localmente en sus países, como BS para el Reino Unido o rellenar el formulario I-9 en los EE.

Además de la selección, se necesita un proveedor de servicios que se asegure de que su personal comprende sus responsabilidades inherentes de seguridad y se somete a una formación regular. También deben tener una política para minimizar el número de personas que tienen acceso a sus servicios y que pueden afectarlos.

Puede elegir un proveedor de nube con una seguridad de vanguardia y aún así experimentar una brecha a través de un mal uso del servicio.

Es importante entender dónde están las responsabilidades de seguridad cuando se utiliza el servicio. Su nivel de responsabilidad será influenciado por su modelo de despliegue de nubes, la forma en que utiliza cualquier servicio y las características incorporadas de cualquier servicio individual.

Por ejemplo, tiene importantes responsabilidades de seguridad con IaaS. Desplegando una instancia de computación, la responsabilidad recaería en usted para instalar un sistema operativo moderno, configurar la seguridad, y garantizar los parches y el mantenimiento en curso.

Lo mismo es cierto para cualquier aplicación que se despliegue en esa instancia. Por lo tanto, asegúrese de que entiende los requisitos de seguridad del servicio elegido y las opciones de configuración de seguridad disponibles. Asegúrese también de educar a su personal en el uso seguro de sus servicios elegidos.

Cuando miramos a la industria de la computación en nube , es un mercado dispar sin un órgano central de gobierno al que las empresas puedan acudir para orientarse. Esto puede ser frustrante, especialmente cuando se abordan retos como cloud security. Afortunadamente, en lugar de los órganos de gobierno, hay una serie de organizaciones que se dedican a apoyar a la industria.

Cloud Security Alliance es una de esas organizaciones. La Cloud Security Alliance CSA es una organización sin ánimo de lucro dedicada a desarrollar y concienciar sobre las mejores prácticas para mantener un entorno de computación en la nube seguro.

Se trata de una organización de miembros que ofrece a la industria orientación sobre la seguridad específica de las nubes en forma de educación, investigación, eventos y productos. Esta orientación se aprovecha directamente de la experiencia combinada en la materia de los profesionales de la industria, las asociaciones , los gobiernos y los miembros individuales y corporativos de la CSA.

Para que entienda mejor la Cloud Security Alliance, veamos más de cerca cómo apoyan a la industria. El CSA se construye sobre la base de sus miembros. Unirse a la CSA como miembro abre un rango de diferentes beneficios dependiendo de si es un individuo, una empresa o un proveedor de soluciones.

Principalmente, éstas se encuentran en categorías similares que incluyen el acceso a su red de expertos de otros miembros, una plaza en el Consejo Internacional de Normalización, descuentos en la capacitación y acceso a eventos y seminarios web exclusivos.

La CSA ha desarrollado uno de los más renombrados programas de certificación de cloud security: el Registro de Seguridad, Confianza y Garantía STAR.

STAR es un programa de garantía del proveedor que proporciona transparencia a través de la autoevaluación, la auditoría de terceros y la vigilancia continua de acuerdo con las normas. El programa comprende tres niveles, demostrando que el titular se adhiere a las mejores prácticas mientras valida la seguridad de sus ofertas en la nube.

Para apoyar la mejora continua de la seguridad en la nube en la industria, la CSA ofrece una gama de servicios de educación. Puede obtener una serie de certificaciones de seguridad en la nube desarrolladas por la CSA, acceder a su centro de conocimientos y participar en sus seminarios y eventos educativos programados regularmente.

La CSA sigue apoyando a la industria que desarrolla e innova las mejores prácticas de Cloud Security a través de sus continuas investigaciones. Entre los métodos de infección más comunes se encuentran el malware que se se hace pasar por títulos de juego s, crack files juegos que han sido sometidos a la ingeniería inversa para usarse sin licencia o trampas que ofrecen elementos ventajosos , además de los famosos mensajes de phishing , cuyo propósito es recopilar las credenciales de cuentas en línea.

Proporcionando una máxima protección contra estos y otros tipos de amenazas, Kaspersky Security Cloud Gamer Edition ofrece las tecnologías antimalware y anti phishing más probadas de la industria junta a una sólida variedad de funciones para la protección de cuentas en línea.

Por ejemplo, Kaspersky Password Management permite a los usuarios crear contraseñas únicas y seguras a la vez que funciona como una bóveda donde estas se pueden almacenar de manera segura.

Del mismo modo, la función Account Check emite alertas cuando la información personal asociada con una cuenta en línea está disponible públicamente, lo que permite a los jugadores reaccionar rápidamente y mantener sus datos seguros.

Estas características son extremadamente importantes para los jugadores, ya que la mayoría de los juegos y servicios modernos requieren la creación de cuentas en línea. El impacto mínimo en el rendimiento de los juegos es otro gran beneficio de Kaspersky Security Cloud Gamer Edition.

De hecho, en el último Break the Record: Live , un jugador rompió el récord mundial de Speedrunning en Doom Eternal usando un producto de Kaspersky. Otra función que contribuye a la continuidad del juego es la supervisión del estado del disco duro.

Esta función alerta al usuario siempre que existe el riesgo de que el disco duro se bloquee, lo que puede provocar la pérdida irreparable de todos los datos almacenados. Esta función es importante, ya que varios jugadores guardan el progreso de sus juegos en un disco duro, sin mencionar sus mods juegos personalizados y otras aplicaciones instaladas.

Además, Kaspersky Security Cloud Gamer Edition incluye una VPN de hasta MB de tráfico de datos por día, por dispositivo, que se puede ampliar a MB cuando se vincula a la cuenta My Kaspersky.

El viejo mito de que una buena protección de seguridad está fuera de su alcance y que afecta el rendimiento del juego, ha llevado a muchos jugadores a arriesgar sus datos y sus activos digitales.

Permite a los equipos ejecutar máquinas virtuales de Amazon Elastic Compute Cloud EC2 y conectarse fácilmente a ellas. Control de versiones que ayuda a los equipos de desarrollo a avanzar más rápido. Perforce Helix Core administra decenas de miles de usuarios, decenas de millones de transacciones diarias, cientos de terabytes de datos y más de 10 confirmaciones simultáneas.

Estaciones de trabajo gráficas en un entorno de estudio nativo en la nube. Permita que sus creadores colaboren de forma remota y, al mismo tiempo, mantenga sus datos totalmente seguros.

Habilite su próximo proyecto de producción con una plataforma de estudio simplificada y segura. Implemente rápidamente estaciones de trabajo virtuales con unos pocos clics. La creación de un videojuego presenta desafíos diferentes en comparación con muchas aplicaciones.

Encuentre documentación y muestras de videojuegos específicos de AWS, arquitecturas de referencia y más para que lo ayuden a crear su videojuego en la nube. Consulte todos los recursos ». Los desarrolladores prefieren crear videojuegos divertidos e innovadores que deleiten los jugadores, en lugar de dedicar tiempo y esfuerzo a manejar la infraestructura.

Cree un canal de desarrollo en la nube que reduzca el riesgo de seguridad y acelere el desarrollo. Descubra cómo puede configurar una estación de trabajo virtual, habilitar el trabajo remoto, conectarse a un sistema de control de versiones, acelerar la renderización y la creación de códigos de gran tamaño, todo ello con AWS.

Cree una cuenta de AWS y comience a crear videojuegos en la nube hoy mismo. Genial: necesitará su ID de cuenta para el siguiente paso e iniciar sesión en la consola de AWS. Inicie sesión o cree una cuenta de AWS ». Evalúe algunas áreas de solución típicas de un proceso de desarrollo en la nube.

Con este ejemplo, ponga en marcha una estación de trabajo remota, implemente un sistema de control de versiones y acelere los procesos de procesamiento pesado.

Obtenga la muestra ». La zona de aterrizaje de AWS for Games es la primera parada para los desarrolladores de juegos que buscan resolver los desafíos habituales a la hora de migrar a la nube, como poner en marcha estaciones de trabajo virtuales, descargar los procesos de compilación o migrar todo su proceso de desarrollo a la nube.

Sector Tecnología para videojuegos Desarrollo de videojuegos en la nube. Plan de aprendizaje de desarrollo de videojuegos en la nube. Capacite a sus equipos y acelere su desarrollo Incremente la productividad y la eficiencia. Cree su juego teniendo en cuenta la flexibilidad con la infraestructura global de AWS.

Permita que su equipo cree contenido, lo compile y lo pruebe, esté donde esté. Escale y desescale verticalmente para satisfacer la demanda.

Cree un proceso de desarrollo que pueda ampliar cuando lo necesite. Acelere la creación de contenido y la creación de videojuegos con la computación donde la necesite.

Proteja los activos y la infraestructura de su juego. Reduzca el riesgo de seguridad con un proceso de creación en la nube que le permita supervisar y proteger la IP de su juego. Explore soluciones por caso de uso Estaciones de trabajo Cree estaciones de trabajo virtuales para artistas y diseñadores y cree cargas de trabajo de almacenamiento compuestas por petabytes de datos para canalizaciones de nube híbridas y completas.

Control de versiones Cree un sistema de control de versiones rápido y escalable, almacene los activos en una ubicación central, accesible para los desarrolladores que trabajan de forma remota. Procesos de creación Benefíciese de una creación de videojuegos más rápida y de unas prácticas pruebas distribuidas, sin necesidad de adquirir, configurar, operar, mantener y actualizar flotas de equipos físicos.

Nasuni Nasuni Cloud File Services aprovecha Amazon S3 para consolidar las capacidades de NAS, servidor de archivos distribuidos, copia de seguridad, archivo, DR y sincronización de archivos en varios sitios en una plataforma escalable que abarca el centro de datos y la nube.

Wevr Una plataforma en la nube diseñada específicamente para creadores y equipos interactivos que utilizan motores de videojuegos.

La seguridad en la nube es el conjunto de medidas de seguridad cibernética que se usan para proteger las aplicaciones, los datos y la infraestructura basados en Reduzca el riesgo de seguridad con un proceso de creación en la nube que le permita supervisar y proteger la IP de su juego. Explore soluciones por caso de uso La seguridad informática en los videojuegos es esencial para proteger a los usuarios y sus datos. Además, también ayuda a asegurar que la

Seguridad en la nube para gamers - Kaspersky Security Cloud Gamer Edition ya está disponible a través de descarga electrónica (ESD) y estará disponible en las tiendas minoristas a La seguridad en la nube es el conjunto de medidas de seguridad cibernética que se usan para proteger las aplicaciones, los datos y la infraestructura basados en Reduzca el riesgo de seguridad con un proceso de creación en la nube que le permita supervisar y proteger la IP de su juego. Explore soluciones por caso de uso La seguridad informática en los videojuegos es esencial para proteger a los usuarios y sus datos. Además, también ayuda a asegurar que la

Aunque los productores y diseñadores de juegos están en discusión sobre qué características y funcionalidades de juego son necesarias, es bueno empezar a considerar cómo quieres diseñar tu infraestructura de juego.

Azure se puede usar como back-end del juego cuando quieras desarrollar juegos para varios dispositivos y en distintas plataformas principales. En primer lugar, debes pensar en el nivel de servicio más adecuado para tu juego.

Conocer las diferencias de los tres siguientes servicios puede ayudarte a determinar el enfoque que deseas adoptar para crear el back-end. Infraestructura como servicio IaaS. Infraestructura como servicio IaaS es una infraestructura informática instantánea que se aprovisiona y administra a través de Internet.

Imagina tener la posibilidad de tener muchas máquinas disponibles para escalar y reducir verticalmente de manera rápida en función de la demanda. IaaS evita el gasto y la complejidad que suponen la compra y administración de sus propios servidores físicos y otra infraestructura de centro de datos.

Plataforma como servicio PaaS. La plataforma como servicio PaaS es como IaaS, pero también incluye la administración de infraestructura como servidores, almacenamiento y redes. Por lo tanto, además de no comprar servidores físicos ni infraestructura del centro de datos, tampoco es necesario comprar y administrar licencias de software, infraestructura de aplicaciones subyacentes, middleware, herramientas de desarrollo u otros recursos.

Software como servicio SaaS. El software como servicio SaaS permite que los usuarios se conecten y usen aplicaciones basadas en la nube a través de Internet.

SaaS proporciona una solución de software completa que se compra mediante el sistema de pago por uso a un proveedor de servicios en la nube. Algunos ejemplos comunes son el correo electrónico, el calendario y herramientas de oficina como las aplicaciones de Microsoft Office Usted alquila el uso de una aplicación para su organización y los usuarios se conectan a ella a través de Internet, normalmente con un explorador web.

Toda la infraestructura subyacente, el software intermedio, el software de aplicación y los datos de aplicación se encuentran en el centro de datos del proveedor de servicios. El proveedor de servicios administra el hardware y el software y, como el acuerdo de servicio adecuado, garantizará la disponibilidad y la seguridad del juego y también de los datos.

SaaS permite que la organización empiece rápidamente a funcionar con una aplicación a un costo por adelantado mínimo. A continuación se muestran algunas maneras de usar las ofertas en la nube de Azure para un juego.

Azure funciona con Windows, Linux y tecnologías de código abierto conocidas, como Ruby, Python, Java y PHP. Para más información, consulta Azure para juegos. Microsoft for Startups proporciona ventajas de producto, técnica y de comercialización para ayudar a acelerar el crecimiento de las startups.

Una de las ventajas es incluir la obtención de una cuenta gratuita de Azure. Para más información, lee Haz realidad las ideas de tu startup con una cuenta gratuita de Azure. Programas para desarrolladores. Microsoft ofrece varios programas para desarrolladores como ID Xbox y el Programa de creadores de Xbox Live para desarrollar y publicar juegos.

Azure PlayFab potencia más de juegos en vivo con más de 80 millones de jugadores activos al mes. Es una plataforma de back-end completa que incluye LiveOps de pila completa con control en tiempo real.

Puedes integrar esta solución con tus juegos móviles, de PC o de consola mediante SDK. Hay SDK disponibles para todos los motores y plataformas de juegos populares, incluidos Android, iOS, Unreal, Unity y Windows.

Ofrece servicios de juegos como autenticación, administración de datos de jugadores, multijugador y análisis en tiempo real para ayudar a tu juego a aumentar su base de usuarios. Aprovecha la eficacia de la canalización de datos en tiempo real y LiveOps para interactuar con los usuarios con elementos, eventos y promociones personalizados en el juego.

Constantemente estamos innovando y agregando nuevas características. Para más información, consulta Azure PlayFab ; y para obtener precios, consulta Precios.

Coming soon: Throughout we will be phasing out GitHub Issues as the feedback mechanism for content and replacing it with a new feedback system. Ir al contenido principal.

Este explorador ya no se admite. Descargar Microsoft Edge Más información sobre Internet Explorer y Microsoft Edge. Tabla de contenido Salir del modo de enfoque. Leer en inglés Guardar Tabla de contenido Leer en inglés Guardar Imprimir.

Tabla de contenido. Sí No. Proporcionar comentarios sobre el producto. Enviar y ver comentarios de Este producto Esta página. Ver todos los comentarios de la página. Recursos adicionales En este artículo. Tencent Games ha desarrollado una solución innovadora mediante Azure Service Fabric, lo que permite que los juegos tradicionales de PC se entreguen como servicio.

Tu solución de juegos en la nube usa un modelo de "cliente fino y nube enriquecida" que ejecuta cargas de trabajo como microservicios en el back-end. Los juegos de PC tradicionales se entregan como juegos en la nube a los usuarios de todo el mundo Proceso optimizado de entrega de juegos Funcionalidades de juego aisladas como microservicios para reducir la complejidad, disminuir la repetición de cargas de trabajo debido a dependencias y la capacidad de actualizar nuevas características de forma independiente Descargas de paquetes de instalación pequeñas para jugar al contenido más reciente del juego tamaño reducido del paquete de GB a MB Menor costo de mantenimiento.

Tencent Games y Microsoft crean la solución de juegos en la nube Creación de juegos con Service Fabric: detalles sobre la implementación de Tencent video.

Halo 5: Guardians implementó Halo: Spartan Companies como su plataforma de juego social mediante Azure Cosmos DB a través de la API DocumentDB , que se seleccionó por la velocidad y flexibilidad que ofrece gracias a sus funcionalidades de indexación automática.

Capa de datos escalable para controlar la creación y administración de grupos para el juego multijugador Integración de juegos y redes sociales Consultas en tiempo real de datos a través de varios atributos Sincronización de logros y estadísticas del juego.

Illyriad Games creó Age of Ascent , un épico juego espacial 3D multijugador online de uso masivo MMO que se puede jugar en dispositivos que tienen navegadores modernos. Por lo tanto, este juego se puede jugar en equipos, portátiles, teléfonos móviles y otros dispositivos móviles sin complementos.

El juego usa ASP. NET Core, HTML5, WebGL y Azure. Juego multiplataforma basado en explorador Un solo mundo abierto persistente grande Controla cálculos intensivos de juego en tiempo real Escala con el número de jugadores.

Creación de juegos con Service Fabric: Age of Ascent MMO game video Administración de componentes de juego como microservicios mediante Azure Service Fabric video Entrevista con desarrolladores de Age of Ascent video. Next Games es el creador del videojuego The Walking Dead: No Man's Land , basado en la serie original de AMC.

El juego Walking Dead usó Azure como back-end. Tenía 1. Multiplataforma Modo multijugador basado en turnos Escalado elástico del rendimiento Protección contra fraudes del jugador Entrega de contenido dinámico. Cómo lo compilamos: próxima plataforma de juegos en línea en línea en Azure blog con video.

Pixel Squad desarrolló Crime Coast mediante el motor de juegos Unity y Azure. Crime Coast es un juego de estrategia social disponible en plataformas Android, iOS y Windows. Azure Blob Storage, Azure Redis Cache administrado, una matriz de máquinas virtuales IIS con equilibrio de carga y el centro de notificaciones de Microsoft se usaron en tu juego.

Obtén información sobre cómo administran el escalado y manejan jugadores con jugadores simultáneos. Multiplataforma Juego multijugador en línea Escalado con el número de jugadores. Cómo el juego Crime Coast MMO usó Azure Cloud Services.

Azure Active Directory. Inicio de sesión único en cualquier aplicación web local y en la nube con autenticación multifactor.

Máquinas virtuales de Azure. Escala en cualquier parte desde una a miles de instancias en máquinas virtuales. como servidores de juegos de con redes virtuales y equilibrio de carga incorporados, mientras te beneficias de la coherencia híbrida con los sistemas locales.

ATP ayuda a reducir el fraude y a prevenir lo que llamamos apropiaciones de cuentas. La apropiación de una cuenta se produce cuando un usuario no autorizado obtiene el control de la cuenta de otro jugador.

Reconocemos el arduo trabajo que realizan nuestros jugadores y desarrolladores, especialmente en los deportes electrónicos. Por lo tanto, combatimos este problema de dos maneras: investigando las respuestas que llegan y analizando las respuestas que salen.

Cuando un jugador inicie sesión en tu juego, comprobaremos si esas credenciales se han robado de la web oscura y analizaremos la información de inicio de sesión anterior para determinar si hay alguna anomalía y así poder avisar de cualquier actividad sospechosa.

En cuanto a las respuestas, analizamos cómo reacciona su juego ante los intentos de inicio de sesión y, si alguien intenta usar combinaciones de contraseñas por fuerza bruta u otros tipos de ataque, podemos tomar medidas para evitarlo.

La seguridad es nuestra principal prioridad e invitamos tanto a nuestros jugadores como a los desarrolladores de videojuegos a mejorar su seguridad con AWS. Vea lo que algunos amigos desarrolladores de videojuegos y clientes tienen para decir sobre las soluciones de seguridad de AWS.

Una violación de seguridad, en muchos casos, puede significar el fin del juego para nosotros. Las soluciones de AWS nos permiten controlar los puntos más sensibles de nuestra infraestructura.

Es peligroso ir solo toma esto. Aprenda de la experiencia de otras personas que han emprendido este camino y desean ver cómo nuestro sector se fortalece y se vuelve más seguro, al tiempo que ofrece las mejores experiencias a nuestros clientes.

Reaccione de forma dinámica ante usuarios sospechosos mediante Automatizaciones de seguridad de AWS WAF. Los ataques específicos a una aplicación o los intentos de hacer trampa a menudo no salen de la nada.

Cuando los delincuentes se preparan para comprometer una aplicación, dejan huellas: intentos de inicio de sesión fallidos, aumento de la tasa de códigos de error, superación de los límites de la API, solo por nombrar algunos ejemplos. Los bots maliciosos suelen rastrear todo lo que pueden acceder, incluso los puntos de conexión que un usuario real nunca utilizaría o solo utilizaría en raras ocasiones.

Aquí es donde entra en juego Automatizaciones de seguridad de AWS WAF : puede implementar la solución con un solo clic en sus API HTTP existentes y configurarla para detectar un comportamiento inusual en la aplicación.

Incluso permite crear un honeypot que se puede usar para detectar rastreadores y bots. La solución implementa una ACL web de AWS WAF , que se puede conectar directamente a Amazon CloudFront , equilibradores de carga de aplicación ALB , Amazon API Gateway y AWS AppSync. Como la solución está bien documentada, puede extraer fácilmente datos significativos de sus componentes para usarlos en toda la carga de trabajo.

Por ejemplo, puede hacer una consulta a Amazon Athena sobre una lista de direcciones IP sospechosas en la última hora. Estos datos te permiten crear una lista de inspección personalizada que se puede usar en el emparejamiento para mantener a estos jugadores potencialmente malintencionados lejos del juego, o simplemente enviarlos a un servidor para videojuegos dedicado, aislado de la base de jugadores respetuosos.

Más información sobre los precios de AWS WAF. Cree una cultura de seguridad sólida, dele la importancia que se merece e incluya a todos los miembros de su estudio de videojuegos. Descubra cómo puede proteger los juegos contra las filtraciones de datos.

Lea el blog ». Use Amazon GuardDuty para proteger su juego, sus cuentas de AWS, las cargas de trabajo y los datos almacenados en Amazon Simple Storage Service Amazon S3 mediante la supervisión continua de actividades malintencionadas y comportamientos no autorizados.

Obtenga más información ». En este blog se describen las decisiones de arquitectura que puede tomar para utilizar mejor las capacidades de prevención y mitigación DDoS de AWS. Amazon Cognito es un servicio rápido y sencillo de autenticación de jugadores y administración de identidades para sus videojuegos.

Descubra soluciones y servicios de AWS for Games personalizados de una amplia red de socios de AWS líderes en el sector que han demostrado su experiencia técnica y el éxito de sus clientes en la creación de soluciones con AWS.

Cree una experiencia de desarrollo de videojuegos remota, interactiva y en la nube con la opción segura, flexible, de alto rendimiento y baja latencia en la nube de Teradici. Trabaje de forma remota, acelere la producción de videojuegos y proteja los recursos confidenciales con una precisión de color inigualable y sin pérdidas.

CrowdStrike protege a las personas, los procesos y las tecnologías que impulsan a las empresas modernas. Una solución de agente único para detener las violaciones, el ransomware y los ciberataques, respaldada por una experiencia en seguridad de primer nivel y una amplio conocimiento del sector.

Se trata de desarrollar videojuegos, no de jugarlos. Por eso Lacework no lo hace. Automatizamos y supervisamos continuamente su cumplimiento y seguridad, desde la creación hasta el tiempo de ejecución, para que pueda correr más rápido, saltar más lejos y expandir su imperio.

Consolide las herramientas, optimice su SIEM y proteja los contenedores. Los videojuegos reconocen a los videojuegos. Proteja su juego con una resiliencia de datos de varios niveles Mantenga los datos seguros y disponibles en cualquier momento y en cualquier lugar con la nube de resiliencia de datos de Druva.

Automatice un proceso infalible de respuesta y recuperación ante los ciberincidentes, garantice la disponibilidad de los datos con copias de seguridad incrementales permanentes y proteja los datos con una arquitectura aislada y disponible en todo el mundo.

Con CrowdStrike, los clientes se benefician de una mejor protección, un mejor rendimiento y una inmediata obtención de valor gracias a la plataforma Falcon nativa en la nube.

La tecnología antipiratería y de protección de juegos global número uno que ayuda a los editores a proteger juegos de PC, consolas y dispositivos móviles. Mantenga los datos del juego y de los jugadores seguros y compatibles mediante copias de seguridad aisladas e inmutables, además de una respuesta y recuperación aceleradas ante el ransomware.

Los jugadores reciben intentos malintencionados a un ritmo de 14 millones por día. Descubra cómo F5 salva a PAC-MAN y sus amigos al proteger más de 4 mil millones de transacciones por semana.

Los diseños y arquitecturas de AWS de escalado, con capacidad de autorreparación y automatizados son el punto fuerte de Foghorn. Resultados excelentes alcanzados para las principales empresas de videojuegos mundiales. Con Lacework, automatice la seguridad de la nube, desde el tiempo de creación hasta el tiempo de ejecución y acelere y expanda su imperio de manera segura.

Supervisar enormes cantidades de datos para mantener la visibilidad del entorno puede marcar la diferencia entre ganar o perder en el juego. Mission acelera la transformación en la nube de las empresas al proporcionar un conjunto diferenciado de servicios administrados y de consultoría ágiles en la nube.

Parsec le da acceso a su hardware en segundos con casi cero latencia y una precisión de entrada incomparable cuando conecta un teclado, mouse, tableta o mando para videojuegos.

Las transmisiones de video tienen un movimiento muy suave, con video de 4K 60 FPS en colores vívidos hasta en 3 monitores.

Olvídese de que está en otro lugar. Prisma Cloud simplifica la ruta de Pokémon hacia el cumplimiento de las normas PCI con supervisión e informes de un clic constantes. Los expertos en juegos de Slalom han ayudado a los AAA, a los streamers y a los estudios de un solo juego a optimizarse y aprovechar todo el potencial de AWS para mejorar los modos de juego y la seguridad.

Obtenga desarrollo de videojuegos remoto con baja latencia, alto rendimiento, seguro y flexible en la nube, con la misma experiencia del usuario que tendría si estuviera en el estudio. La creación de un videojuego presenta desafíos diferentes en comparación con muchas aplicaciones. Encuentre documentación y muestras de videojuegos específicos de AWS, arquitecturas de referencia y más para que lo ayuden a crear su videojuego en la nube.

Consulte todos los recursos ». Ofrecer una experiencia segura a nuestros clientes es fundamental para el éxito y crecimiento de nuestros videojuegos y negocios, sin embargo, no siempre es fácil averiguar cómo empezar a implementar soluciones y prácticas recomendadas.

Hemos reunido algunos pasos clave en el proceso para ayudarlo a comenzar. Analice el modelado de amenazas y, cuando llegue al punto 9 del artículo, considere también el equilibrio entre el riesgo y los gastos generales.

Como se describe en el artículo, elabore y clasifique políticas y controles técnicos y procedimentales para mitigar el riesgo de manera satisfactoria: incorpore controles basados en los requisitos de la regulación y legislación, que tal vez necesite crear a partir de las interpretaciones de su equipo legal.

Además, asigne estos controles a los servicios y funciones que puedan ayudar a cumplirlos.

2. Seguridad de datos. El almacenamiento en la nube ofrece una mayor seguridad para tus datos de juego. Si tu dispositivo se daña o se pierde, no perderás tus Reduzca el riesgo de seguridad con un proceso de creación en la nube que le permita supervisar y proteger la IP de su juego. Explore soluciones por caso de uso La seguridad en la nube es el conjunto de medidas de seguridad cibernética que se usan para proteger las aplicaciones, los datos y la infraestructura basados en: Seguridad en la nube para gamers

| Norton Oportunidades para ganar premios VPN Club Exclusivo Slots compatible gqmers Seguridad en la nube para gamers, Mac, smartphones y tabletas Seguridqd Android, nubee dispositivos iPad Seguridas iPhone. Si un experto de Norton no puede eliminar el virus de tu dispositivo, puedes obtener el reembolso del precio real abonado por el período de suscripción vigente. Es importante recordar que la computación en nube no es menos segura que el despliegue de sus servicios en las instalaciones. Sólo en los primeros 6 meses deel Informe de Amenazas Emergentes de Norton señaló que más de 4. Galetes i Privacitat. | Control total de la nube desde Windows PowerShell. Use Amazon GuardDuty para proteger su juego, sus cuentas de AWS, las cargas de trabajo y los datos almacenados en Amazon Simple Storage Service Amazon S3 mediante la supervisión continua de actividades malintencionadas y comportamientos no autorizados. Más información sobre los precios de AWS WAF. Internet de las cosas. Si no está satisfecho con los elementos del contrato, intente negociar. Recientemente, Microsoft transformó sus vías de certificación para que se basaran en roles. Azure Cosmos DB. | La seguridad en la nube es el conjunto de medidas de seguridad cibernética que se usan para proteger las aplicaciones, los datos y la infraestructura basados en Reduzca el riesgo de seguridad con un proceso de creación en la nube que le permita supervisar y proteger la IP de su juego. Explore soluciones por caso de uso La seguridad informática en los videojuegos es esencial para proteger a los usuarios y sus datos. Además, también ayuda a asegurar que la | La seguridad informática en los videojuegos es esencial para proteger a los usuarios y sus datos. Además, también ayuda a asegurar que la Kaspersky Security Cloud Gamer Edition ya está disponible a través de descarga electrónica (ESD) y estará disponible en las tiendas minoristas a 2. Seguridad de datos. El almacenamiento en la nube ofrece una mayor seguridad para tus datos de juego. Si tu dispositivo se daña o se pierde, no perderás tus | Use Amazon GuardDuty para proteger su juego, sus cuentas de AWS, las cargas de trabajo y los datos almacenados en Amazon Simple Storage Service (Amazon S3) Las funciones de Norton for Gamers incluyen: · Dark Web Monitoring§ para alias de jugador e información personal · Game Optimizer · Copia de seguridad en la Kaspersky Security Cloud Gamer Edition ya está disponible a través de descarga electrónica (ESD) y estará disponible en las tiendas minoristas a |  |

| Automatiza la política Club Exclusivo Slots la pzra de Club Exclusivo Slots Segguridad. Servicio de inserción de anuncios dinámicos o del servidor. Leer en inglés Guardar Tabla de contenido Leer en Seguridadd Guardar Imprimir. Hágalos conscientes de Seguuridad detectar el malwareidentificar los correos electrónicos de phishing y los riesgos de las prácticas inseguras. El proveedor de servicios en la nube protege el procesamiento, el almacenamiento y la red física, incluidos todos los parches y la configuración. El CASB ofrece DLP e identifica las amenazas en tiempo real utilizando inteligencia combinada de amenazas, análisis estático y dinámico y detección de anomalías basada en el aprendizaje automático. | Gracias a nuestra asociación con AMD, AWS ofrece instancias EC2 adicionales que se suman a la cartera de instancias más amplia y completa y le permiten optimizar tanto el costo como el rendimiento para sus necesidades de carga de trabajo. No es necesario. Proporcionando una máxima protección contra estos y otros tipos de amenazas, Kaspersky Security Cloud Gamer Edition ofrece las tecnologías antimalware y anti phishing más probadas de la industria junta a una sólida variedad de funciones para la protección de cuentas en línea. Comunícate con nosotros hoy para obtener una cotización. Software como servicio SaaS. Es peligroso ir solo Norton for Gamers está específicamente diseñado para detectar y ayudar a bloquear el software malicioso sin afectar a su experiencia de juego. | La seguridad en la nube es el conjunto de medidas de seguridad cibernética que se usan para proteger las aplicaciones, los datos y la infraestructura basados en Reduzca el riesgo de seguridad con un proceso de creación en la nube que le permita supervisar y proteger la IP de su juego. Explore soluciones por caso de uso La seguridad informática en los videojuegos es esencial para proteger a los usuarios y sus datos. Además, también ayuda a asegurar que la | Reduzca el riesgo de seguridad con un proceso de creación en la nube que le permita supervisar y proteger la IP de su juego. Explore soluciones por caso de uso En este artículo, crearemos una guía completa sobre Cloud Security. Exploramos los riesgos de seguridad al trasladarse a la nube, comprenderá 1. Requerimientos de conexión a internet · 2. Costo · 3. Limitaciones de juegos y calidad de imagen · 4. Dependencia de la plataforma · 5. Problemas | La seguridad en la nube es el conjunto de medidas de seguridad cibernética que se usan para proteger las aplicaciones, los datos y la infraestructura basados en Reduzca el riesgo de seguridad con un proceso de creación en la nube que le permita supervisar y proteger la IP de su juego. Explore soluciones por caso de uso La seguridad informática en los videojuegos es esencial para proteger a los usuarios y sus datos. Además, también ayuda a asegurar que la |  |

| Política de Gamerss Política de privacidad Avís legal. Riesgo de Jackpot en nnube países. Componentes Riesgo de Jackpot migrar VMs gamets contenedores de sistemas alojados en GKE. Integración de datos para compilar y administrar canalizaciones de datos. Al prepararse para la certificación, cubrirá la funcionalidad de seguridad básica en la plataforma de nube de Oracle. Servicios para crear y modernizar tu data lake. | Un proveedor de servicios que le extiende un mercado de socios y soluciones para mejorar aún más la seguridad de su despliegue. o de sus filiales. Al final del camino, habrá desarrollado el control y la confianza para ejecutar de forma segura las aplicaciones en la nube de AWS. El robo de cuentas es otro problema común en el ámbito de los videojuegos, donde los ciberdelincuentes roban las credenciales de inicio de sesión de los jugadores y luego venden o utilizan estas cuentas para realizar actividades maliciosas. Olvídese de que está en otro lugar. Servicios informáticos y ciberseguridad para empresas. | La seguridad en la nube es el conjunto de medidas de seguridad cibernética que se usan para proteger las aplicaciones, los datos y la infraestructura basados en Reduzca el riesgo de seguridad con un proceso de creación en la nube que le permita supervisar y proteger la IP de su juego. Explore soluciones por caso de uso La seguridad informática en los videojuegos es esencial para proteger a los usuarios y sus datos. Además, también ayuda a asegurar que la | 2. Seguridad de datos. El almacenamiento en la nube ofrece una mayor seguridad para tus datos de juego. Si tu dispositivo se daña o se pierde, no perderás tus La seguridad en la nube es el conjunto de medidas de seguridad cibernética que se usan para proteger las aplicaciones, los datos y la infraestructura basados en En este artículo, crearemos una guía completa sobre Cloud Security. Exploramos los riesgos de seguridad al trasladarse a la nube, comprenderá | En este artículo, crearemos una guía completa sobre Cloud Security. Exploramos los riesgos de seguridad al trasladarse a la nube, comprenderá 2. Seguridad de datos. El almacenamiento en la nube ofrece una mayor seguridad para tus datos de juego. Si tu dispositivo se daña o se pierde, no perderás tus También puedes usar servidores en la nube dedicados para crear un mundo de juegos coherente y vasto, crear una comunidad de jugadores, recopilar |  |

| Habrá una ruta de contacto Segurifad para informar de cualquier Club Exclusivo Slots, con un plazo y un laa aceptables. Esto mantiene el rendimiento de tu juego estable alrededor en todo momento. Integración centrada en las API para conectar datos y aplicaciones existentes. Desarrollo de modelos de aprendizaje automático personalizados con un esfuerzo mínimo. Implementa soluciones listas para usar con unos pocos clics. | Protección de datos Los mejores proveedores de servicios de computación en la nube tendrán un diseño de seguridad integral para los datos, controles de acceso sólidos, encriptación para los datos en reposo y en tránsito, y prevención de pérdida de datos DLP para proteger los datos en la nube dondequiera que se encuentren o se administren. También quiere la posibilidad de restringir el acceso a una línea dedicada, empresa o red comunitaria. Los CSP confiables también invierten en tecnologías de vanguardia y en expertos altamente calificados para proporcionar inteligencia global sobre amenazas en tiempo real que pueden detectar amenazas conocidas y desconocidas tanto en el exterior y en tus redes a fin de solucionarlas más rápido. Para asegurar que sus esfuerzos de cumplimiento son rentables y eficientes, el proveedor de servicios en la nube debe ofrecerle la posibilidad de heredar sus controles de seguridad en sus propios programas de cumplimiento y certificación. Por ejemplo, si el videojuego requiere que los usuarios se autentiquen en su entorno, ¿qué proveedores de identidades federados piensa admitir? Entorno de shell interactivo con línea de comandos integrada. Los servicios de PKI basados en la nube permiten que las organizaciones implementen y administren los certificados digitales que se usan para la autenticación de usuarios, dispositivos y servicios. | La seguridad en la nube es el conjunto de medidas de seguridad cibernética que se usan para proteger las aplicaciones, los datos y la infraestructura basados en Reduzca el riesgo de seguridad con un proceso de creación en la nube que le permita supervisar y proteger la IP de su juego. Explore soluciones por caso de uso La seguridad informática en los videojuegos es esencial para proteger a los usuarios y sus datos. Además, también ayuda a asegurar que la | En este artículo, crearemos una guía completa sobre Cloud Security. Exploramos los riesgos de seguridad al trasladarse a la nube, comprenderá Use Amazon GuardDuty para proteger su juego, sus cuentas de AWS, las cargas de trabajo y los datos almacenados en Amazon Simple Storage Service (Amazon S3) La seguridad informática en los videojuegos es esencial para proteger a los usuarios y sus datos. Además, también ayuda a asegurar que la | 1. Requerimientos de conexión a internet · 2. Costo · 3. Limitaciones de juegos y calidad de imagen · 4. Dependencia de la plataforma · 5. Problemas |  |

| Fn pérdida o violación de datos puede tener importantes implicaciones legales, financieras y de Riesgo de Jackpot. El acceso al portal de Control para padres no tamers compatible Apuestas combinadas Internet Explorer. Otro elemento de las mejores prácticas de cloud security es asegurar los puntos finales de los usuarios. Plataforma de administración, desarrollo y seguridad de API. Al lograr la Seguridad Certificada AWS, validará sus habilidades a través de clasificaciones de datos, métodos de codificación, protocolos seguros de Internet y los mecanismos AWS requeridos para implementarlos. | Sistema de seguimiento que recopila datos de latencia de las aplicaciones. Se puede acceder a las implementaciones de nube directamente mediante la Internet pública, lo que permite un acceso conveniente desde cualquier ubicación o dispositivo. Estas amenazas internas no tienen por qué tener un propósito malicioso para causar daños a su negocio. Imagina tener la posibilidad de tener muchas máquinas disponibles para escalar y reducir verticalmente de manera rápida en función de la demanda. A menos que explore AWS en su tiempo libre o como aficionado, necesitará un entorno multicuenta bien diseñado para aprender, desarrollar, probar, implementar y mantener los diferentes entornos y los datos que contienen, separados adecuadamente unos de otros. Al seleccionar un servicio de nube, busque un proveedor que implemente una fuerte seguridad operacional para detectar y prevenir los ataques. Android 8. | La seguridad en la nube es el conjunto de medidas de seguridad cibernética que se usan para proteger las aplicaciones, los datos y la infraestructura basados en Reduzca el riesgo de seguridad con un proceso de creación en la nube que le permita supervisar y proteger la IP de su juego. Explore soluciones por caso de uso La seguridad informática en los videojuegos es esencial para proteger a los usuarios y sus datos. Además, también ayuda a asegurar que la | Las funciones de Norton for Gamers incluyen: · Dark Web Monitoring§ para alias de jugador e información personal · Game Optimizer · Copia de seguridad en la 2. Seguridad de datos. El almacenamiento en la nube ofrece una mayor seguridad para tus datos de juego. Si tu dispositivo se daña o se pierde, no perderás tus En este artículo, crearemos una guía completa sobre Cloud Security. Exploramos los riesgos de seguridad al trasladarse a la nube, comprenderá |  |

Video

¿Quieren almacenar sus archivos en la nube? Esto es lo que deberían saber… Proporcionar comentarios sobre el producto. El auge del nuve Club Exclusivo Slots línea ha Riesgo de Jackpot a un aumento en el número de ciberataques dirigidos a los jugadores y la industria del videojuego Reembolsos en productos de relajación general. Una sola interfaz para Segurdad el flujo pwra trabajo de ciencia de nhbe. Desarrollo Web Comercio Electrónico Desarrollo local. Asegúrese también de educar a su personal en el uso seguro de sus servicios elegidos. El robo de cuentas es otro problema común en el ámbito de los videojuegos, donde los ciberdelincuentes roban las credenciales de inicio de sesión de los jugadores y luego venden o utilizan estas cuentas para realizar actividades maliciosas. El CASB ofrece DLP e identifica las amenazas en tiempo real utilizando inteligencia combinada de amenazas, análisis estático y dinámico y detección de anomalías basada en el aprendizaje automático.Seguridad en la nube para gamers - Kaspersky Security Cloud Gamer Edition ya está disponible a través de descarga electrónica (ESD) y estará disponible en las tiendas minoristas a La seguridad en la nube es el conjunto de medidas de seguridad cibernética que se usan para proteger las aplicaciones, los datos y la infraestructura basados en Reduzca el riesgo de seguridad con un proceso de creación en la nube que le permita supervisar y proteger la IP de su juego. Explore soluciones por caso de uso La seguridad informática en los videojuegos es esencial para proteger a los usuarios y sus datos. Además, también ayuda a asegurar que la

Cree su juego teniendo en cuenta la flexibilidad con la infraestructura global de AWS. Permita que su equipo cree contenido, lo compile y lo pruebe, esté donde esté. Escale y desescale verticalmente para satisfacer la demanda.

Cree un proceso de desarrollo que pueda ampliar cuando lo necesite. Acelere la creación de contenido y la creación de videojuegos con la computación donde la necesite.

Proteja los activos y la infraestructura de su juego. Reduzca el riesgo de seguridad con un proceso de creación en la nube que le permita supervisar y proteger la IP de su juego. Explore soluciones por caso de uso Estaciones de trabajo Cree estaciones de trabajo virtuales para artistas y diseñadores y cree cargas de trabajo de almacenamiento compuestas por petabytes de datos para canalizaciones de nube híbridas y completas.

Control de versiones Cree un sistema de control de versiones rápido y escalable, almacene los activos en una ubicación central, accesible para los desarrolladores que trabajan de forma remota.

Procesos de creación Benefíciese de una creación de videojuegos más rápida y de unas prácticas pruebas distribuidas, sin necesidad de adquirir, configurar, operar, mantener y actualizar flotas de equipos físicos.

Nasuni Nasuni Cloud File Services aprovecha Amazon S3 para consolidar las capacidades de NAS, servidor de archivos distribuidos, copia de seguridad, archivo, DR y sincronización de archivos en varios sitios en una plataforma escalable que abarca el centro de datos y la nube.

Wevr Una plataforma en la nube diseñada específicamente para creadores y equipos interactivos que utilizan motores de videojuegos. Servicios de AWS. Acelere la creación de contenido visual en la nube.

Almacenamiento en bloque de alto rendimiento y con facilidad de uso a cualquier escala. Proteja sus cargas de trabajo y aplicaciones en la nube. Historias de clientes Lea lo que opinan nuestros clientes sobre por qué ejecutan la producción remota de videojuegos en AWS.

Cómo Epic Games desarrolla Fortnite más rápido con una granja de compilaciones en AWS. Vea la presentación ». Casos prácticos y casos de uso Es peligroso andar solo Innovar con socios clave del sector Descubra soluciones y servicios de AWS for Games personalizados de una amplia red de socios de AWS líderes en el sector que han demostrado su experiencia técnica y el éxito de sus clientes en la creación de soluciones con AWS.

Computación explosiva con uso intensivo de memoria y gráficos. Ofrezca experiencias de juego inolvidables. Implementación de soluciones de videojuegos en línea a gran escala.

Unreal Engine, la herramienta de creación 3D en tiempo real más avanzada del mundo. Desarrollo de videojuegos remoto de alto rendimiento. Acelere las cargas de trabajo pesadas, aumente la productividad y optimice los costos.

Haga lo que necesita hacer, desde cualquier lugar. Socio destacado: Perforce Software. Usted diseña el videojuego, nosotros le damos el campo de juego para ganar. Empodere a sus artistas, productores y directores de estudio.

Recursos La creación de un videojuego presenta desafíos diferentes en comparación con muchas aplicaciones.

Comience con el desarrollo de videojuegos en la nube Los desarrolladores prefieren crear videojuegos divertidos e innovadores que deleiten los jugadores, en lugar de dedicar tiempo y esfuerzo a manejar la infraestructura. Acelere el proceso de generación de contenido Descubra cómo puede configurar una estación de trabajo virtual, habilitar el trabajo remoto, conectarse a un sistema de control de versiones, acelerar la renderización y la creación de códigos de gran tamaño, todo ello con AWS.

Vea el vídeo ». Nuestra plataforma y nuestros socios ofrecen en conjunto soluciones de vanguardia para combatir el comportamiento tóxico en los juegos en línea y le ayudan a hacer crecer su comunidad. Desde la supervisión en tiempo real de los chats del juego, las comunicaciones de voz, el modelado de cohortes y otras interacciones para identificar y detectar comportamientos tóxicos, nos comprometemos a trabajar en estrecha colaboración con los desarrolladores y editores de juegos para ofrecer soluciones personalizadas que se adapten a sus necesidades únicas y garanticen una mejor experiencia de juego para todos.

Consulte nuestra guía para obtener un patrón rentable para la detección en tiempo real y Amazon Transcribe para obtener una solución por lotes completamente administrada.

Cada jugador comienza con una identidad, y proteger las cuentas e identidades de los jugadores forma parte de la principal prioridad de AWS.

Esa es una de las muchas razones por las que hemos creado las medidas de prevención de la apropiación de cuentas ATP de AWS WAF Fraud Control. ATP ayuda a reducir el fraude y a prevenir lo que llamamos apropiaciones de cuentas.

La apropiación de una cuenta se produce cuando un usuario no autorizado obtiene el control de la cuenta de otro jugador. Reconocemos el arduo trabajo que realizan nuestros jugadores y desarrolladores, especialmente en los deportes electrónicos. Por lo tanto, combatimos este problema de dos maneras: investigando las respuestas que llegan y analizando las respuestas que salen.

Cuando un jugador inicie sesión en tu juego, comprobaremos si esas credenciales se han robado de la web oscura y analizaremos la información de inicio de sesión anterior para determinar si hay alguna anomalía y así poder avisar de cualquier actividad sospechosa.

En cuanto a las respuestas, analizamos cómo reacciona su juego ante los intentos de inicio de sesión y, si alguien intenta usar combinaciones de contraseñas por fuerza bruta u otros tipos de ataque, podemos tomar medidas para evitarlo.

La seguridad es nuestra principal prioridad e invitamos tanto a nuestros jugadores como a los desarrolladores de videojuegos a mejorar su seguridad con AWS.

Vea lo que algunos amigos desarrolladores de videojuegos y clientes tienen para decir sobre las soluciones de seguridad de AWS.

Una violación de seguridad, en muchos casos, puede significar el fin del juego para nosotros. Las soluciones de AWS nos permiten controlar los puntos más sensibles de nuestra infraestructura. Es peligroso ir solo toma esto.

Aprenda de la experiencia de otras personas que han emprendido este camino y desean ver cómo nuestro sector se fortalece y se vuelve más seguro, al tiempo que ofrece las mejores experiencias a nuestros clientes.

Reaccione de forma dinámica ante usuarios sospechosos mediante Automatizaciones de seguridad de AWS WAF.

Los ataques específicos a una aplicación o los intentos de hacer trampa a menudo no salen de la nada. Cuando los delincuentes se preparan para comprometer una aplicación, dejan huellas: intentos de inicio de sesión fallidos, aumento de la tasa de códigos de error, superación de los límites de la API, solo por nombrar algunos ejemplos.

Los bots maliciosos suelen rastrear todo lo que pueden acceder, incluso los puntos de conexión que un usuario real nunca utilizaría o solo utilizaría en raras ocasiones. Aquí es donde entra en juego Automatizaciones de seguridad de AWS WAF : puede implementar la solución con un solo clic en sus API HTTP existentes y configurarla para detectar un comportamiento inusual en la aplicación.

Incluso permite crear un honeypot que se puede usar para detectar rastreadores y bots. La solución implementa una ACL web de AWS WAF , que se puede conectar directamente a Amazon CloudFront , equilibradores de carga de aplicación ALB , Amazon API Gateway y AWS AppSync.

Como la solución está bien documentada, puede extraer fácilmente datos significativos de sus componentes para usarlos en toda la carga de trabajo. Por ejemplo, puede hacer una consulta a Amazon Athena sobre una lista de direcciones IP sospechosas en la última hora.

Estos datos te permiten crear una lista de inspección personalizada que se puede usar en el emparejamiento para mantener a estos jugadores potencialmente malintencionados lejos del juego, o simplemente enviarlos a un servidor para videojuegos dedicado, aislado de la base de jugadores respetuosos.

Más información sobre los precios de AWS WAF. Cree una cultura de seguridad sólida, dele la importancia que se merece e incluya a todos los miembros de su estudio de videojuegos. Descubra cómo puede proteger los juegos contra las filtraciones de datos.

Lea el blog ». Use Amazon GuardDuty para proteger su juego, sus cuentas de AWS, las cargas de trabajo y los datos almacenados en Amazon Simple Storage Service Amazon S3 mediante la supervisión continua de actividades malintencionadas y comportamientos no autorizados.

Obtenga más información ». En este blog se describen las decisiones de arquitectura que puede tomar para utilizar mejor las capacidades de prevención y mitigación DDoS de AWS. Amazon Cognito es un servicio rápido y sencillo de autenticación de jugadores y administración de identidades para sus videojuegos.

Descubra soluciones y servicios de AWS for Games personalizados de una amplia red de socios de AWS líderes en el sector que han demostrado su experiencia técnica y el éxito de sus clientes en la creación de soluciones con AWS.

Cree una experiencia de desarrollo de videojuegos remota, interactiva y en la nube con la opción segura, flexible, de alto rendimiento y baja latencia en la nube de Teradici. Trabaje de forma remota, acelere la producción de videojuegos y proteja los recursos confidenciales con una precisión de color inigualable y sin pérdidas.

CrowdStrike protege a las personas, los procesos y las tecnologías que impulsan a las empresas modernas. Una solución de agente único para detener las violaciones, el ransomware y los ciberataques, respaldada por una experiencia en seguridad de primer nivel y una amplio conocimiento del sector.

Se trata de desarrollar videojuegos, no de jugarlos. Por eso Lacework no lo hace. Automatizamos y supervisamos continuamente su cumplimiento y seguridad, desde la creación hasta el tiempo de ejecución, para que pueda correr más rápido, saltar más lejos y expandir su imperio.

Ya hemos mencionado cómo cloud security conlleva el riesgo de violaciones de cumplimiento. Un buen cloud security ayuda a mantener la continuidad de su negocio. Protegiendo contra amenazas como un ataque de denegación de servicio ataque DDoS. Las interrupciones imprevistas y el tiempo de inactividad del sistema interrumpen la continuidad de su negocio e impactan en su balance final.

Un estudio de investigación de Gartner estima este coste de inactividad en un promedio de 5. Más allá de la protección contra las amenazas y de evitar las consecuencias de las malas prácticas, cloud security ofrece beneficios que la convierten en un requisito para las empresas.

Entre ellos se incluyen:. De la misma manera que la computación en la nube centraliza las aplicaciones y los datos, cloud security centraliza la protección. Ayudándole a mejorar la visibilidad, implementar controles y protegerse mejor contra los ataques.

También mejora la continuidad de su negocio y la recuperación de desastres al tenerlo todo en un solo lugar. Un reputado proveedor de servicios de nube ofrecerá hardware y software incorporado dedicado a asegurar sus aplicaciones y datos las 24 horas del día.

Esto elimina la necesidad de una inversión financiera significativa en su propia configuración. El paso a la nube introduce un modelo de responsabilidad compartida para la seguridad.

Esto puede proporcionar una reducción significativa de la cantidad de tiempo y recursos invertidos en la administración de la seguridad.

El proveedor de servicios de la nube asumirá la responsabilidad de asegurar su infraestructura — y a usted — a través del almacenamiento, la computación, las redes y la infraestructura física. Un proveedor líder de servicios de nube ofrecerá hardware y software de Cloud Security de última generación en el que se puede confiar.

Tendrá acceso a un servicio continuo en el que sus usuarios podrán acceder de forma segura a los datos y aplicaciones desde cualquier lugar y en cualquier dispositivo. Al mover sus sistemas a la nube, muchos procesos de seguridad y mejores prácticas siguen siendo los mismos.

Sin embargo, se encontrará con un nuevo conjunto de desafíos que deberá superar para mantener la seguridad de sus sistemas y datos basados en la nube. Para ayudarle con este desafío, hemos compilado una serie de mejores prácticas de seguridad para despliegues basados en la nube.

La base de las mejores prácticas de cloud security se basa en la selección de un proveedor de servicios de confianza. Usted desea asociarse con un proveedor de nubes que ofrezca los mejores protocolos de seguridad incorporados y que se ajuste a los niveles más altos de las mejores prácticas de la industria.

Un proveedor de servicios que le extiende un mercado de socios y soluciones para mejorar aún más la seguridad de su despliegue. La marca de un proveedor de confianza se refleja en el rango de cumplimiento de la seguridad y las certificaciones que poseen.

Algo que cualquier buen proveedor pondrá a disposición del público. Por ejemplo, todos los proveedores líderes como Amazon Web Services , Alibaba Cloud , Google Cloud que impulsa a Kinsta y Azure ofrecen un acceso transparente en el que se puede confirmar su cumplimiento de seguridad y sus certificaciones.

Además de esto, hay muchos factores que influyen en la selección de un proveedor de confianza. Cubrimos esto más adelante en el artículo con una lista de verificación de los 10 principales para evaluar la seguridad de cualquier proveedor de nubes. Cuando se asocia con un proveedor de servicios en la nube y se trasladan los sistemas y datos a la nube, se entra en una asociación de responsabilidad compartida para la implementación de la seguridad.

Una parte crítica de las mejores prácticas implica revisar y comprender su responsabilidad compartida. Descubrir qué tareas de seguridad permanecerán con usted y cuáles serán ahora manejadas por el proveedor.

Esta es una escala móvil dependiendo de si se opta por el Software como Servicio SaaS , Plataforma como Servicio PaaS , Infraestructura como Servicio IaaS , o en un centro de datos en las instalaciones. Los principales proveedores de servicios en la nube como AWS , Azure , Google Cloud Platform y Alibaba Cloud publican lo que se conoce como un modelo de responsabilidad compartida para la seguridad.

Asegurando la transparencia y la claridad. Asegúrese de revisar su modelo de responsabilidad compartida de los proveedores de servicios en la nube.

Puede que no piense en revisar sus contratos de nubes y SLA como parte de las mejores prácticas de seguridad, debería hacerlo. Los SLA y los contratos de servicio de la nube son sólo una garantía de servicio y recurso en caso de un incidente.

Hay mucho más incluido en los términos y condiciones, anexos y apéndices que pueden afectar a su seguridad. Un contrato puede significar la diferencia entre que su proveedor de servicios en la nube sea responsable de sus datos y que los posea.

Esto crea una zona gris legal en la que un proveedor podría reclamar la propiedad de todos sus datos cargados. Compruebe quién es el propietario de los datos y qué pasa con ellos si termina sus servicios.

Además, busque claridad sobre si el proveedor está obligado a ofrecer visibilidad de cualquier evento de seguridad y respuestas.

Si no está satisfecho con los elementos del contrato, intente negociar. Si alguno de ellos no es negociable, debe determinar si el acuerdo es un riesgo aceptable para el negocio. Si no lo es, tendrá que buscar opciones alternativas para mitigar el riesgo mediante la codificación, la supervisión o incluso un proveedor alternativo.

Sus usuarios son la primera línea de defensa en la computación segura en la nube. Su conocimiento y aplicación de las prácticas de seguridad puede ser la diferencia entre proteger su sistema o abrir una puerta para los ataques cibernéticos.

Como mejor práctica, asegúrese de capacitar a todos sus usuarios — personal y partes interesadas — que acceden a sus sistemas en prácticas de nube segura. Hágalos conscientes de cómo detectar el malware , identificar los correos electrónicos de phishing y los riesgos de las prácticas inseguras.

Para los usuarios más avanzados -como los administradores- que participan directamente en la aplicación de cloud security, considere la capacitación y la certificación específicas de la industria.

Más adelante en la guía encontrará una serie de certificaciones y capacitación recomendadas para cloud security. La aplicación de un control estricto del acceso de los usuarios mediante políticas es otra de las mejores prácticas de cloud security.

Ayudarle a gestionar los usuarios que intentan acceder a sus servicios en la nube. Se debe empezar desde un lugar de cero confianza, sólo permitiendo a los usuarios el acceso a los sistemas y datos que requieren, nada más.

Para evitar la complejidad en la aplicación de las políticas, cree grupos bien definidos con funciones asignadas para que sólo concedan acceso a los recursos elegidos. A continuación, podrá añadir usuarios directamente a los grupos , en lugar de personalizar el acceso para cada usuario individual.

Otro elemento de las mejores prácticas de cloud security es asegurar los puntos finales de los usuarios. La mayoría de los usuarios accederán a sus servicios en la nube a través de los navegadores web. Por lo tanto, es fundamental introducir una seguridad avanzada en el lado del cliente para mantener los navegadores de los usuarios actualizados y protegidos contra los ataques.

También debería considerar la posibilidad de implementar una solución de seguridad de punto final para proteger sus dispositivos de usuario final. Vital con la explosión de los dispositivos móviles y el trabajo a distancia , donde los usuarios acceden cada vez más a los servicios de la nube a través de dispositivos que no son propiedad de la empresa.

Busque una solución que incluya cortafuegos, antivirus y herramientas de seguridad de Internet, seguridad de dispositivos móviles y herramientas de detección de intrusos. El uso de los servicios de nubes puede ser diverso y fugaz.

Muchas organizaciones utilizan múltiples servicios de nube en una variedad de proveedores y geografías. Las investigaciones sugieren que los recursos de la nube tienen un promedio de vida de 2 horas.

Este tipo de comportamiento crea puntos ciegos en su entorno de nubes. Si no puede verlo, no puede asegurarlo. Asegúrese de implementar una solución de cloud security que ofrezca visibilidad de todo su ecosistema.