Cambia tus contraseñas y comunícate con tu banco de inmediato. Fundamentalmente, las estafas de phishing comparten ciertas características que un ojo entrenado podría detectar. Sin embargo, como no siempre es fácil descubrirlo a primera vista, desentrañaremos estas señales de alerta.

Descubrir un correo electrónico de phishing se resume en encontrar cualquier cosa incongruente o inusual. En ocasiones, es difícil reconocer qué es genuino y qué es un intento de phishing. En primer lugar, debes asegurarte de tomarte un momento antes de hacer clic en cualquier vínculo, abrir archivos adjuntos o enviar una respuesta.

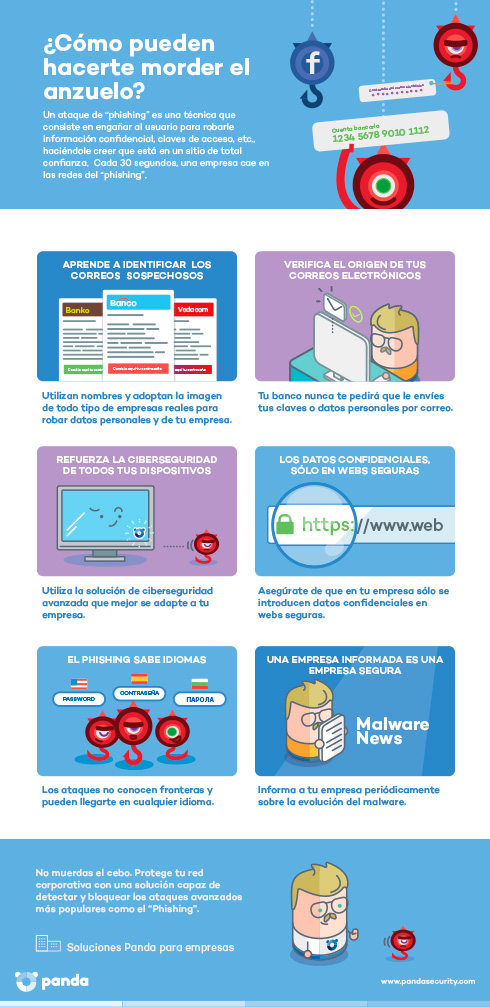

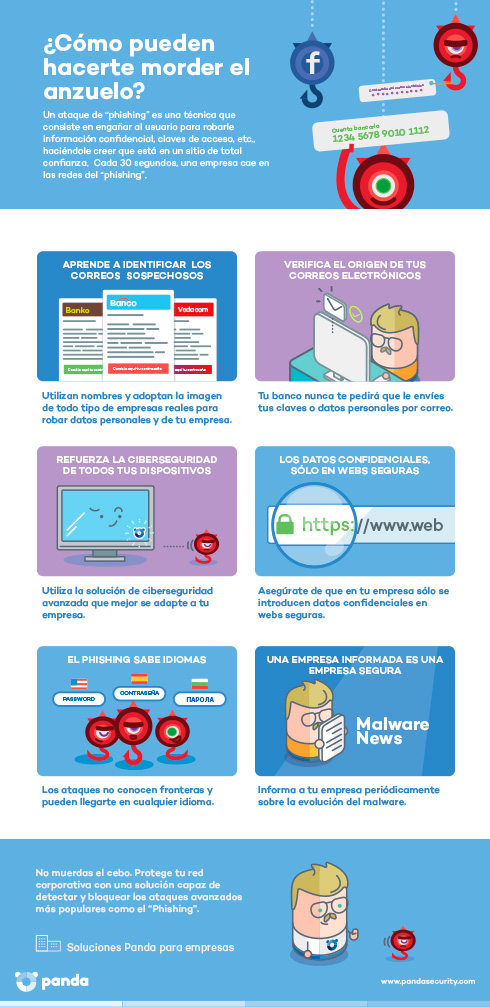

Ahora debes saber exactamente qué buscar en un correo electrónico de phishing para tomar una decisión. Uno de los motivos por los que los correos electrónicos de phishing son tan dañinos y por los que, lamentablemente, suelen tener éxito es que están diseñados minuciosamente para parecer legítimos.

En general, los correos electrónicos de phishing comparten las siguientes características que deberían alertarte:. Los hackers a menudo crean los sitios de phishing muy deprisa, motivo por el que algunos son bastante diferentes a los de la empresa original.

Puedes aprovechar estas pistas para descubrir un correo electrónico malicioso en tu bandeja de entrada. De todos modos, no siempre es evidente qué debes hacer cuando recibes un correo electrónico de phishing que eludió tu carpeta de spam.

Es crucial estar alerta para descubrir correos electrónicos de phishing. Si encuentras uno en tu bandeja de entrada que no se filtró automáticamente hacia tu carpeta de spam , aplica estas estrategias para evitar convertirte en una víctima de un ataque de phishing.

Solo recuerda que la mejor manera de lidiar con un correo electrónico de phishing es eliminarlo o bloquear al remitente de inmediato. Si realizas alguna acción adicional para restringir tu exposición a estos ataques, tendrás una ventaja. Más allá de descubrir el correo electrónico y eliminarlo, puedes protegerte siguiendo estas sugerencias.

Ya sea que no nos agrade o no lo esperemos, seremos el objetivo de correos electrónicos de phishing todos los días. Los proveedores de correo electrónico que tenemos filtran la mayoría automáticamente y, en general, los usuarios se volvieron bastante buenos en identificar los correos electrónicos de este tipo y actuar con sentido común para no realizar lo que solicitan.

De todos modos, ya viste cuán engañoso puede llegar a ser el phishing. También sabes que los ataques de phishing abarcan todo tipo de comunicaciones y usos del Internet, no solo correos electrónicos.

Si sigues unas simples sugerencias para prevenir el phishing, puedes reducir en gran medida las probabilidades de convertirte en una víctima de un estafador.

La protección en Internet comienza con tu actitud y comportamiento frente a posibles ciberamenazas. El phishing engaña a las víctimas para que entreguen credenciales de todo tipo de cuentas confidenciales, tales como correo electrónico, intranets corporativas y mucho más.

Incluso para usuarios que actúan con cautela, a veces es difícil detectar un ataque de phishing. Estos ataques ahora son más sofisticados y los hackers encuentran la forma de adaptar sus estafas y enviar mensajes muy convincentes, que pueden lograr que las personas cometan un error.

A continuación, enumeramos algunas medidas básicas que siempre debes tomar en tus correos electrónicos y otras comunicaciones:. Actúa con sentido común antes de divulgar información confidencial.

Si recibes una alerta de tu banco u otra institución importante, nunca hagas clic en el vínculo en el correo electrónico. En su lugar, abre una ventana del navegador y escribe la dirección directamente en el campo de la dirección URL para asegurarte de que el sitio web sea real.

Nunca confíes en mensajes alarmantes. Las empresas prestigiosas no solicitan información de identificación personal ni datos de cuentas por correo electrónico.

Esto incluye a tu banco, compañía de seguros y cualquier otra empresa con la mantengas una relación comercial. Si alguna vez recibes un correo electrónico que te pide cualquier tipo de información de una cuenta, elimínalo inmediatamente y llama a la empresa para confirmar que tu cuenta está bien.

No abras los archivos adjuntos de estos correos electrónicos sospechosos o extraños, especialmente documentos de Word, Excel, PowerPoint o PDF adjuntos. Evita siempre hacer clic en vínculos incrustados de correos electrónicos porque pueden contener malware. Ten cuidado cuando recibes mensajes de proveedores o terceros, y no hagas clic nunca en direcciones URL incorporadas en el mensaje original.

En su lugar, visita el sitio web directamente escribiendo la dirección URL correcta para verificar la solicitud y revisar las políticas de contacto y los procedimientos del proveedor relativos a la solicitud de información.

Mantén actualizados el software y el sistema operativo. Los productos del sistema operativo de Windows suelen ser el objetivo de ataques maliciosos y de phishing, por lo que debes asegurarte de protegerlos y actualizarlos. En especial aquellos que se ejecutan en un sistema operativo anterior a Windows Estos son otros consejos útiles del equipo de expertos en seguridad de Internet de Kaspersky para ayudarte a reducir la cantidad de correo electrónico de spam que recibes:.

Solo debes usarla para la correspondencia personal. Como las personas que envían spam crean listas de posibles direcciones de correo electrónico usando combinaciones obvias de nombres, palabras y números , debes procurar que la dirección sea difícil de adivinar. La dirección privada no debe componerse simplemente de tu nombre y apellido, y debes protegerla de la siguiente forma:.

Por ejemplo, "juan. perez yahoo. com" es una dirección fácil de encontrar para las personas que envían spam. Trata de escribir "juan-punto-perez-arroba-yahoo.

Aunque esto puede resultar molesto, cambiar tu dirección de correo electrónico te ayudará a evitar el spam y a los estafadores. Crea una dirección de correo electrónico pública. Usa esta dirección cuando necesites registrarte en foros públicos y en salas de chat o para suscribirte en listas de correo y otros servicios de Internet.

Los siguientes consejos también te ayudarán a reducir el volumen de spam que recibes a través de tu dirección de correo electrónico pública:. La probabilidad de que las personas que envían spam logren obtener tu dirección pública es alta, sobre todo si la usas con frecuencia en Internet.

De esa manera, podrás rastrear mejor qué servicios podrían estar vendiendo tu dirección a las personas que envían spam. La mayoría de las personas que envía spam verifica la recepción y registra las respuestas. Cuanto más respondas, más spam probablemente recibirás.

Los especialistas del spam envían cartas de cancelación de suscripción falsas para recopilar direcciones de correo electrónico activas. Si haces clic en "cancelar suscripción" en una de estas cartas, puede que simplemente aumente la cantidad de spam que recibes.

No hagas clic en los enlaces "cancelar suscripción" de los correos electrónicos que provienen de fuentes desconocidas. Asegúrate de usar la versión más reciente de tu navegador web y de haber aplicado todos los parches de seguridad de Internet más recientes.

Abre solo cuentas de correo electrónico con proveedores que incluyen filtrado de spam. Elige una solución antivirus y de seguridad de Internet que también incluya características antispam avanzadas.

Una de las formas más sencillas de evitar ser víctima de una trama de phishing es instalar y utilizar un software adecuado de seguridad para Internet en tu computadora. El software de seguridad de Internet es crucial para cualquier usuario porque brinda diversas capas de protección en un paquete informático simple de usar.

El software antispam se diseñó para proteger tu cuenta de correo electrónico contra el phishing y los correos electrónicos no deseados. Aparte de utilizar listas de denegación predefinidas creadas por investigadores de seguridad, el software antispam llega a distinguir con el tiempo los elementos basura y los legítimos.

Por lo tanto, aunque debes seguir alerta, estarás tranquilo sabiendo que el software también está filtrando problemas potenciales. Usa protección antiphishing y un software antispam para protegerte cuando reciban mensajes maliciosos en tu equipo.

Se incluye antimalware para evitar otros tipos de amenazas. Similar al software antispam, el software antimalware es programado por investigadores de seguridad para detectar incluso el software malicioso más escurridizo. Con continuas actualizaciones por parte de los proveedores, el software se vuelve más inteligente y capaz de responder mejor a las amenazas más recientes.

El uso de un paquete antimalware te permite protegerte de virus, troyanos, gusanos y mucho más. La combinación de firewall , antispam y antimalware en un solo paquete te ofrece medidas de seguridad adicionales para proteger tu sistema si accidentalmente haces clic en un vínculo peligroso.

Son una herramienta crucial que debes tener instalada en tu equipo, ya que están diseñadas para complementar tu sentido común. A pesar de que la tecnología es un campo que evoluciona rápidamente, un paquete de seguridad de un proveedor conocido te permitirá proteger tus dispositivos del phishing y otras amenazas de malware.

Además de un software de protección antivirus en tu computadora, es fundamental que uses un administrador de contraseñas para gestionar tus credenciales en línea.

Hoy en día, es crucial tener diferentes contraseñas para todos los sitios web. Si se filtran datos, los atacantes intentarán usar las credenciales descubiertas en todos los sitios web.

Una de las mejores funcionalidades de los administradores de contraseñas es que en general rellenan los formularios de inicio de sesión de forma automática para reducir la cantidad de clics.

Además, muchos administradores de contraseñas incluyen ediciones portátiles que pueden guardarse en una unidad USB, lo que te permite llevar tus contraseñas donde quiera que vayas.

A pesar de que a veces el phishing puede plantear un problema difícil de resolver, seguir los simples consejos y sugerencias de este artículo, e incorporar las herramientas de prevención correctas, puede reducir significativamente el riesgo de ser víctima de estafadores digitales.

Si necesitas un paquete de seguridad de Internet completo, prueba Kaspersky Premium. Skip to main Home Home Security Resource Center Preemptive Safety.

Todo lo que debes saber acerca de las estafas y la prevención de phishing. La situación más común es la siguiente: Abres un correo electrónico y de repente aparece una alerta de tu banco en la bandeja de entrada. Cuando haces clic en el vínculo que aparece en el correo electrónico, se te dirige a una página web que presenta un aspecto parecido al de tu banco.

Pero aquí está el truco: el sitio en realidad se diseñó para robarte información. La alerta indicará que hay un problema con tu cuenta y te solicitará que confirmes tu nombre de usuario y contraseña.

Después de ingresar tus credenciales en la página que aparece, se te dirige normalmente a la institución real para vuelvas a ingresar tu información. Al redirigirte a la institución verdadera, no te das cuenta inmediatamente de que te acaban de robar información.

Para ayudarte a protegerte, vamos a analizar cómo funcionan los ataques de phishing. Por lo general, las estafas de phishing intentan lo siguiente: Infectar tu dispositivo con malware. Robar tus credenciales privadas para obtener tu dinero o tu identidad.

Obtener el control de tus cuentas en línea. Convencerte para que envíes dinero o información valiosa de forma voluntaria. Phishing de spam El phishing de spam es como una gran red lanzada para atrapar a cualquier persona que no sea consciente del peligro.

Los mensajes de phishing de spam son enviados masivamente por estafadores y ciberdelincuentes que tienen uno de los siguientes objetivos: Ganar dinero con el pequeño porcentaje de destinatarios que responde al mensaje.

Ejecutar estafas mediante prácticas de phishing, con el objetivo, entre otras cosas, de obtener contraseñas, números de tarjetas de crédito y detalles de cuentas bancarias.

Infectar con código malicioso las computadoras de los destinatarios. Phishing selectivo En general, los ataques de phishing selectivo hacen referencia al spear phishing o a su variante menos común, el whaling. Estos estafadores podrían obtener información de las siguientes fuentes: Perfiles de redes sociales Filtraciones de datos existentes Otra información de acceso público El ataque puede ser rápido en un intento por impulsarte a que actúes.

Sin importar cómo te hayan seleccionado, los ataques de phishing pueden tomar diversos caminos hacia ti y es posible que la mayoría de las personas experimenten al menos una de estas formas de phishing : Correos electrónicos de phishing que aparecen en la bandeja de entrada de tu correo electrónico.

Suele ser una solicitud para hacer clic en un vínculo, enviar un pago, responder y brindar información privada o abrir un archivo adjunto. El correo electrónico del remitente podría estar modificado para parecerse a uno real e incluir información que te suene personal.

La suplantación de dominio es una forma conocida en la que un estafador puede imitar las direcciones de correo electrónico. En estas estafas se toma el dominio real de una empresa por ejemplo, bancomexico. com y se modifica. Podrías abrir un correo electrónico de una dirección como " bancmexico.

com" y convertirte en una víctima. Los estafadores de phishing por voz vishing te llaman y se hacen pasar por una persona o empresa real para engañarte.

Pueden redirigir tu llamada de un mensaje automático y enmascarar su número telefónico. Estos estafadores intentarán que permanezcas en la llamada e insistirán para que realices alguna acción.

El phishing por mensaje de texto smishing se parece al vishing. En una estafa de este tipo se imita a una organización real a través de un mensaje de texto breve urgente para engañarte.

Habitualmente, el mensaje incluye un vínculo o un número telefónico que el estafador desea que utilices. Los servicios de mensajería móvil también están en riesgo.

El phishing de redes sociales involucra a delincuentes que intentan que caigas en la trampa a través de publicaciones o mensajes directos.

Algunas estafas son evidentes, como los obsequios o las páginas de organizaciones "oficiales" sospechosas que tienen una solicitud urgente. Otros estafadores podrían hacerse pasar por amistades o forjar una relación a largo plazo antes de "atacarte" para concretar el plan.

El phishing de clonación consiste en duplicar un mensaje real enviado previamente, en el que se sustituyen los archivos adjuntos y vínculos legítimos por otros maliciosos.

Podría aparecer en correos electrónicos, pero también en cuentas de redes sociales y mensajes de texto falsos. En otros casos, los sitios web legítimos podrían manipularse o imitarse mediante las siguientes tácticas: El phishing de abrevadero se dirige a sitios web populares que muchas personas visitan.

Un ataque de este tipo podría intentar aprovechar las vulnerabilidades del sitio para realizar diversos ataques de phishing. En estas estafas, se suele enviar malware, redireccionar vínculos y aplicar otras estrategias. El pharming envenenamiento de caché de DNS usa malware o vulnerabilidades del sitio en línea para redirigir el tráfico de sitios web seguros a sitios de phishing.

Escribir la dirección URL de forma manual continuará redirigiendo a los visitantes al sitio malicioso si este es víctima de pharming.

El typosquatting secuestro de URL intenta atrapar a personas que escriben incorrectamente la dirección URL de un sitio web. Por ejemplo, podría crearse un sitio web en el que solo difiere en una letra del real.

Escribir "wallmart" en lugar de "walmart" podría redirigirte a un sitio malicioso. El clickjacking aprovecha las vulnerabilidades de un sitio web para incrustar cajas de captura ocultas. Estas obtienen las credenciales de inicio de sesión de los usuarios y cualquier otro dato que puedas ingresar en el sitio aparentemente seguro.

El tabnabbing se produce cuando una página fraudulenta desatendida se recarga imitando el inicio de sesión de un sitio válido. Cuando vuelvas a visitarla, podrías creer que es real y entregar el acceso a tu cuenta sin saberlo. El phishing HTTPS da a un sitio web malicioso la ilusión de seguridad con el clásico indicador del "candado junto a la barra de URL".

A pesar de que este signo de cifrado solía ser exclusivo de los sitios verificados como seguros, ahora cualquier sitio puede obtenerlo.

De esta forma, la conexión y la información que envíes podría bloquearse a personas externas, pero seguirías manteniendo la conexión con el delincuente.

En último lugar, estos son algunos tipos de phishing adicionales a los que tendrías que estar alerta: El phishing de resultados de motores de búsqueda utiliza métodos para conseguir que una página web fraudulenta aparezca antes que una legítima en los resultados de búsqueda. También se conoce como phishing SEO o phishing SEM.

Si no prestas atención, podrías hacer clic en una página maliciosa en lugar de en la real. En un ataque de phishing Angler , un atacante finge ser un representante del Servicio al cliente de una empresa real para que reveles información.

En redes sociales, una cuenta de ayuda falsa descubre tus menciones de una empresa para responderte con un mensaje de asistencia falso. Los ataques BEC de vulneración del correo electrónico empresarial recurren a varias formas para infiltrarse en el círculo de comunicaciones de una empresa y obtener información valiosa.

Esto puede incluir hacerse pasar por una persona en un puesto directivo o un proveedor con una factura falsa para iniciar transacciones como transferencias bancarias. El phishing de criptomonedas se dirige a quienes tienen billeteras de criptomonedas.

En lugar de usar planes a largo plazo para minar criptomonedas, estos delincuentes intentan robarles a quienes ya tienen estos fondos. Algunos ejemplos de estafas de phishing comunes Aunque sería poco práctico e imposible enumerar aquí todas las estafas de phishing, te traemos algunas de las más comunes para que estés alerta: Las estafas de phishing de ciberataque de Irán utilizan un correo electrónico ilegítimo de Microsoft y solicitan que inicies sesión para restaurar tus datos en un intento por robar tus credenciales de Microsoft.

Amenazas de malware y estafas de phishing relacionadas con el coronavirus Las estafas de phishing relacionadas con el coronavirus COVID fueran una de las más recientes en utilizar el miedo como arma para cometer robos virtuales.

Si recibes un correo electrónico de este tipo, esto es lo que debes hacer: 1. Denuncia todas las estafas. La autenticación multifactor MFA es un protocolo de seguridad que requiere múltiples métodos de verificación antes de conceder el acceso a un sistema o aplicación.

Cuando los usuarios introducen su contraseña, se genera una solicitud de verificación adicional. Los algoritmos del servidor de autenticación validan el primer factor normalmente la contraseña antes de activar el mecanismo del segundo factor.

Puede tratarse de una contraseña de un solo uso basada en el tiempo TOTP enviada por SMS o generada por una aplicación de autenticación. En entornos más avanzados, se emplean métodos criptográficos para garantizar la integridad y confidencialidad de la transmisión. Si se aplica la AMF, aunque un atacante consiga obtener la contraseña de un usuario, quedará bloqueado en el siguiente paso de verificación.

Por ejemplo, sin acceso al dispositivo móvil del usuario, no puede recibir la solicitud del segundo factor, por lo que la contraseña robada resulta inútil para el acceso no autorizado. Mantener el software actualizado es un aspecto integral de una estrategia de ciberseguridad eficaz, que a menudo sirve como contramedida pasiva pero crucial contra los ataques de phishing.

Las vulnerabilidades de los programas obsoletos pueden aprovecharse para facilitar los planes de phishing, como dirigir a los usuarios a sitios web maliciosos sin activar las advertencias de seguridad del navegador. El software actualizado suele incluir parches que cierran estas brechas de seguridad, lo que dificulta el éxito de las tácticas de phishing.

En el ámbito de las actualizaciones de software, un enfoque que ha ganado popularidad es el despliegue de actualizaciones automáticas. Este método tiene sus ventajas, sobre todo porque reduce la latencia entre la publicación de un parche y su aplicación, minimizando así la ventana de vulnerabilidad.

Sin embargo, la limitación reside en los posibles problemas de compatibilidad o el comportamiento inesperado del sistema tras una actualización.

Para evitarlo, las organizaciones pueden emplear una estrategia de actualización escalonada. En este modelo, los parches recién lanzados se someten primero a un examen en un entorno controlado que simula el entorno operativo real.

Una vez validadas con éxito, estas mejoras se difunden sistemáticamente por toda la infraestructura de la organización con la garantía de compatibilidad y estabilidad.

Este enfoque matizado combina la velocidad de las actualizaciones automatizadas con la fiabilidad de la supervisión humana, reforzando así el marco general de ciberseguridad. La implantación de soluciones avanzadas de filtrado del correo electrónico es fundamental para interceptar los mensajes de phishing antes de que lleguen al usuario final.

Estas tecnologías analizan los mensajes entrantes en función de diversos parámetros, reduciendo así el número de mensajes maliciosos que podrían conducir a un ataque con éxito.

Los certificados HTTPS HyperText Transfer Protocol Secure y SSL Secure Sockets Layer constituyen la base de las comunicaciones web seguras. El primero garantiza que los datos entre el navegador del usuario y el servidor web estén cifrados, lo que dificulta a los hackers interceptar y manipular la información.

Los certificados SSL autentican además la identidad del sitio web, garantizando a los usuarios que están interactuando con una entidad legítima y no con un sitio fraudulento diseñado para el phishing. Desde el punto de vista del usuario, verificar la seguridad de un sitio web es parte integrante de la seguridad en línea.

Además, el icono de un candado en la barra de direcciones significa que el sitio web tiene un certificado SSL.

Para mayor seguridad, si haces clic en el candado podrás ver los detalles del certificado, incluida la autoridad emisora y el periodo de validez, asegurándote así de que no eres víctima de un intento de phishing disfrazado de sitio seguro.

Por muy robustas que sean las medidas de ciberseguridad, los ataques de phishing pueden abrirse paso.

Y cuando lo hacen, saber exactamente qué pasos dar a continuación puede ser la diferencia entre un pequeño contratiempo y una crisis en toda regla. Un Plan de Respuesta a Incidentes IRP, por sus siglas en inglés sirve como enfoque estructurado que detalla los procesos a seguir cuando se produce un ataque por incidente de ciberseguridad.

En el caso concreto del phishing, un IRP garantiza que las organizaciones puedan contener rápidamente la amenaza, investigar sus orígenes y restaurar la integridad del sistema, minimizando así los daños y aprendiendo del incidente para prevenirlo en el futuro.

Las auditorías de seguridad periódicas funcionan como chequeos rutinarios, evaluando sistemáticamente la resistencia de las medidas de seguridad contra el phishing y otras amenazas. Deben abarcar no sólo las configuraciones de red, sino también el software de seguridad desplegado en toda la organización.

Las auditorías típicas examinan múltiples elementos, desde las configuraciones del cortafuegos y los controles de acceso hasta la eficacia del filtrado del correo electrónico y el cumplimiento de los protocolos de seguridad por parte de los empleados. Los beneficios son múltiples: identificación de vulnerabilidades potenciales, validación de las medidas de seguridad existentes y alineación con las estrategias antiphishing más actuales.

Un enfoque proactivo es su arma definitiva contra los ataques de phishing. Cada una de las siete medidas analizadas ofrece ventajas únicas a la hora de reforzar su infraestructura de ciberseguridad.

Juntas, forman una estrategia holística que aborda tanto las soluciones tecnológicas como los factores humanos. Actúe ya. La reputación de su marca y la integridad de sus datos son demasiado valiosas como para dejarlas al azar. Permanezca alerta, manténgase al día y, lo más importante, vaya por delante.

Ciclos de vida BPM. Criterios de Aceptación. Escribiendo User Stories en Agile. What is TM Forum Frameworx and how to Impact Mapping en Metodologías ágiles. Luis Camilo Jimenez Alvarez. Manuel Asenzo. Rodrigo Paschetta. Paola Lozada. Agustín Pelliza. IA Generativa, Computación Cuántica, el Banco Invisible, Hyper-automatización, Ciberseguridad y Experiencias inmersivas en 3D son algunas de las tendencias que marcarán la agenda tech de este año, de acuerdo a las proyecciones de la compañía.

Navegando los desafíos de la Inteligencia Artificial: seguridad, ética y transformación laboral en la era digital. La inteligencia artificial IA se ha convertido en el motor de cambio en la transformación de las finanzas digitales, redefiniendo los roles tradicionales de bancos, entidades financieras y profesionales en el sector.

La sprint planning es una de las ceremonias de Scrum en donde se define el objetivo de las siguientes semanas de trabajo. Debido a su importancia y complejidad, suele demorarse más que las otras ceremonias y puede ser difícil para el equipo sobrellevarla.

ChatGPT, junto con otras herramientas de IA, ha cambiado la forma en que los desarrolladores interactúan con el código y agiliza el proceso de desarrollo de software. Estas herramientas están diseñadas para comprender y generar código, proporcionando asistencia valiosa a los programadores.

El futuro se escribe con inteligencia artificial, pero la tecnología en constante desarrollo genera tanto beneficios como preocupaciones. Es por esto que las compañías deben buscar soluciones que controlen su utilización para brindar servicios más óptimos y éticos.

La digitalización financiera es un proceso que está transformando la forma de interacción con el sistema financiero. Sin embargo, existe una percepción errónea de que la digitalización financiera aumenta los riesgos de seguridad.

En los últimos años, el sector financiero ha experimentado cambios significativos impulsados por la proliferación de APIs y la aplicación de nuevas normas mundiales. Estos avances han abierto nuevas oportunidades tanto para las empresas como para los particulares, ya que proporcionan un mejor acceso a los productos y servicios financieros, así como una mayor seguridad y transparencia.

Pishing: 7 formas de prevenir los ataques. Home Insights Blogs Pishing: 7 formas de prevenir los ataques. Introducción El phishing es la forma más frecuente de ciberdelincuencia, una realidad inquietante subrayada por asombrosas estadísticas.

Comprender los fundamentos del Pishing El phishing es un vector de ciberataque que emplea técnicas de ingeniería social para engañar a las personas con el fin de que revelen información confidencial, como credenciales de acceso o datos financieros.

El rol del error humano Las vulnerabilidades humanas suelen ser el eslabón más débil de la cadena de ciberseguridad, lo que permite que los ataques de phishing burlen incluso las defensas técnicas más sofisticadas. Programas de formación y concientización de los empleados La primera línea de defensa contra los ataques de phishing empieza por el elemento humano: sus empleados.

Autenticación multifactor MFA La autenticación multifactor MFA es un protocolo de seguridad que requiere múltiples métodos de verificación antes de conceder el acceso a un sistema o aplicación.

Otras ventajas de la autenticación multifactor para contrarrestar el phishing: Mayor seguridad: Incluso si un ataque de phishing captura su contraseña, MFA crea una barrera difícil de eludir para los atacantes. Responsabilidad del usuario: MFA crea un registro de cada paso de autenticación, lo que ayuda a rastrear actividades y aislar comportamientos sospechosos.

Flexibilidad: La AMF puede adaptarse a diferentes niveles de seguridad, lo que permite a las empresas aplicar medidas más estrictas en los sistemas más sensibles.

Una práctica recomendada para ayudar a protegerse contra los phishing scams es aplicar un segundo factor (2FA) o la autenticación multifactor (MFA) siempre que 1 - Infórmate · 2 - Estate alerta y desconfía · 3 - Usa contraseñas seguras y autenticación de dos factores · 4 - Mantén tu software y herramientas Actúa con cautela ante los correos que aparentan ser entidades bancarias o servicios conocidos con mensajes del tipo: · Sospecha si hay errores

Video

Protégete ante ciberestafas: el phishingPrevención de Ataques de Phishing - -No acceda desde lugares públicos Una práctica recomendada para ayudar a protegerse contra los phishing scams es aplicar un segundo factor (2FA) o la autenticación multifactor (MFA) siempre que 1 - Infórmate · 2 - Estate alerta y desconfía · 3 - Usa contraseñas seguras y autenticación de dos factores · 4 - Mantén tu software y herramientas Actúa con cautela ante los correos que aparentan ser entidades bancarias o servicios conocidos con mensajes del tipo: · Sospecha si hay errores

De todos modos, estas estafas pueden dirigirse fácilmente a cualquier persona que pueda parecer valiosa o vulnerable. Es posible que te conviertas en objetivo porque eres cliente de un banco que los estafadores tienen en la mira o empleado de una institución de salud.

El solo hecho de responder una solicitud de amistad de una persona desconocida en una red social puede convertirte en una víctima del phishing. En un ataque de phishing de este tipo, los estafadores son mucho más pacientes.

La elaboración de estas estafas personalizadas demanda tiempo, ya sea potencialmente en busca de una recompensa o para aumentar las probabilidades de éxito. Diseñar estos ataques podría implicar recopilar datos sobre ti o sobre la organización a la que perteneces.

El ataque puede ser rápido en un intento por impulsarte a que actúes. O también podría desarrollar una relación contigo durante meses para ganarse tu confianza antes de pedirte un "gran favor".

Estos ataques no se limitan a llamadas o mensajes directos; es posible que sitios web legítimos sean víctimas de un acto de hacking para beneficio de un estafador.

Si no tienes cuidado, podrías convertirte en víctima del phishing con tan solo iniciar sesión en un sitio que en general es seguro.

Lamentablemente, parece que muchas personas son objetivos convenientes de estos delincuentes. El phishing se convirtió en la nueva normalidad dado que estos ataques son cada vez más frecuentes. El primer obstáculo es comprender qué esperar del phishing. Podría provenir de diversos medios, que incluyen mensajes de texto y llamadas, e incluso direcciones URL secuestradas de sitios web legítimos.

Es mucho más sencillo comprender qué es el phishing cuando lo ves en acción. Seguramente presenciaste algunas de estas estafas y solo las apartaste como si fueran spam. Sin importar cómo te hayan seleccionado, los ataques de phishing pueden tomar diversos caminos hacia ti y es posible que la mayoría de las personas experimenten al menos una de estas formas de phishing :.

En otros casos, los sitios web legítimos podrían manipularse o imitarse mediante las siguientes tácticas:. Incluso podrían poner en riesgo tu conexión a Internet los ataques del gemelo malvado , que imitan redes Wi-Fi públicas oficiales en sitios como cafeterías y aeropuertos.

El objetivo es lograr que te conectes para poder escuchar toda tu actividad en línea. En último lugar, estos son algunos tipos de phishing adicionales a los que tendrías que estar alerta:.

La realidad es que la lista de tipos de ataques de phishing es muy extensa y está en constante expansión. Estos son algunos de los más comunes al momento, pero es posible que aparezcan nuevos en los próximos meses. Dado que estas estafas evolucionan con rapidez para amoldarse a los acontecimientos actuales, es difícil detectarlas.

Sin embargo, existen formas de protegerte y estar alerta frente a las estafas más recientes es una forma sencilla de comenzar. Aunque sería poco práctico e imposible enumerar aquí todas las estafas de phishing, te traemos algunas de las más comunes para que estés alerta:.

Las estafas de phishing de ciberataque de Irán utilizan un correo electrónico ilegítimo de Microsoft y solicitan que inicies sesión para restaurar tus datos en un intento por robar tus credenciales de Microsoft.

Los estafadores aprovechan tu miedo a quedarte sin Windows y la relevancia de una noticia actual para que parezca creíble. Las alertas de eliminación de Office son otra estafa relacionada con Microsoft que se utiliza para obtener tus credenciales.

Esta estafa por correo electrónico asegura que se eliminaron muchos archivos de tu cuenta y te envían un vínculo para que inicies sesión, lo que por supuesto provoca que tu cuenta se ponga en riesgo. Aviso del banco. Esta estafa te engaña mediante una notificación falsa sobre tu cuenta. En general, en estos correos electrónicos encontrarás un conveniente vínculo que te redirige a un formulario web en el que debes brindar tus datos bancarios para "verificarlos".

No brindes tus datos. En su lugar, llama a tu banco, ya que de seguro querrán actuar frente a estos correos electrónicos maliciosos. Correo electrónico de una "amistad". Esta estafa parece provenir de una amistad conocida que está en el exterior y necesita tu ayuda.

Esta "ayuda" suele implicar el envío de dinero. Entonces, antes de enviarle dinero a "tu amistad", llama y verifica que realmente sea verdad.

Correo electrónico de premio de concurso o herencia. No te emociones si ganas algo inesperadamente o recibes una herencia de un familiar que nunca conociste. Porque la mayoría de las veces estos correos electrónicos son estafas que requieren que hagas clic en un vínculo para ingresar tu información para el envío del premio o la verificación de la "herencia".

Reembolso impositivo. Esta es una estafa de phishing muy común, ya que muchas personas pagan impuestos anuales. Por lo general, en estos mensajes de phishing te informan que puedes ser elegible para recibir un reembolso por tus impuestos o debes someterte a una auditoría.

Luego te piden que envíes una solicitud de reembolso impositivo o un formulario fiscal en el que debes brindar todos tus datos , que los estafadores usarán luego para robar tu dinero o vender tus datos.

Las estafas de phishing relacionadas con el coronavirus COVID fueran una de las más recientes en utilizar el miedo como arma para cometer robos virtuales.

Uno de los más destacados fué el troyano bancario Ginp, que infectava tu dispositivo y abria una página web con una oferta de un buscador de casos de coronavirus.

Engañava a las personas para que paguen para saber quiénes están infectados a su alrededor. Con esta estafa, los delincuentes tenían los datos de tu tarjeta de crédito. También hubo casos en los que estafadores se hacían pasar por agencias gubernamentales importantes e incluso la Organización Mundial de la Salud OMS.

En esta estafa, los estafadores se comunicaban con los usuarios directamente, en general, por correo electrónico, solicitando tus datos bancarios o pidiendo que hagas clic en un vínculo para intentar infectar tu computadora con malware o robar tus datos privados.

stos correos electrónicos y mensajes podrían parecer oficiales, pero si investigas la dirección URL del vínculo si colocas el cursor encima sin hacer clic o la dirección de correo electrónico con atención, encontrarás algunos indicios evidentes de que no son auténticas y no deberías confiar por ejemplo, correos gubernamentales o de la OMS provenientes de una cuenta de Gmail.

No caigas en estas estafas. Estas organizaciones nunca te pedirán datos personales confidenciales ni información bancaria privada. Además, es muy poco probable que te soliciten que descargues una aplicación o un software en tu computadora. Es por eso que, si recibes un correo electrónico o mensaje de este tipo, en especial si sucede de improviso, no debes hacer clic en los vínculos ni brindar tus datos personales o tu información bancaria.

Verifica con las autoridades correspondientes o el banco si no tienes la certeza de que sea real y solo usa o visita fuentes y sitios web de confianza. Si recibes un correo electrónico de este tipo, esto es lo que debes hacer:.

Revisa la dirección de correo electrónico para verificar quién es el remitente. Por ejemplo, las direcciones de la OMS usan el patrón persona oms. int, no Gmail u otros. Comprueba el vínculo antes de hacer clic. Ten cuidado al brindar información personal.

Nunca entregues tus credenciales a terceras personas, ni siquiera a la OMS. No te apresures ni reacciones por el pánico.

Los estafadores se aprovechan de ello para que hagas clic en vínculos o abras archivos adjuntos. Si revelaste información confidencial, no entres en pánico.

Restablece tus credenciales en los sitios en los que las usas. Cambia tus contraseñas y comunícate con tu banco de inmediato. Fundamentalmente, las estafas de phishing comparten ciertas características que un ojo entrenado podría detectar.

Sin embargo, como no siempre es fácil descubrirlo a primera vista, desentrañaremos estas señales de alerta. Descubrir un correo electrónico de phishing se resume en encontrar cualquier cosa incongruente o inusual.

En ocasiones, es difícil reconocer qué es genuino y qué es un intento de phishing. En primer lugar, debes asegurarte de tomarte un momento antes de hacer clic en cualquier vínculo, abrir archivos adjuntos o enviar una respuesta.

Ahora debes saber exactamente qué buscar en un correo electrónico de phishing para tomar una decisión. Uno de los motivos por los que los correos electrónicos de phishing son tan dañinos y por los que, lamentablemente, suelen tener éxito es que están diseñados minuciosamente para parecer legítimos.

En general, los correos electrónicos de phishing comparten las siguientes características que deberían alertarte:. Los hackers a menudo crean los sitios de phishing muy deprisa, motivo por el que algunos son bastante diferentes a los de la empresa original.

Puedes aprovechar estas pistas para descubrir un correo electrónico malicioso en tu bandeja de entrada. De todos modos, no siempre es evidente qué debes hacer cuando recibes un correo electrónico de phishing que eludió tu carpeta de spam. Es crucial estar alerta para descubrir correos electrónicos de phishing.

Si encuentras uno en tu bandeja de entrada que no se filtró automáticamente hacia tu carpeta de spam , aplica estas estrategias para evitar convertirte en una víctima de un ataque de phishing. Solo recuerda que la mejor manera de lidiar con un correo electrónico de phishing es eliminarlo o bloquear al remitente de inmediato.

Si realizas alguna acción adicional para restringir tu exposición a estos ataques, tendrás una ventaja. Más allá de descubrir el correo electrónico y eliminarlo, puedes protegerte siguiendo estas sugerencias. Ya sea que no nos agrade o no lo esperemos, seremos el objetivo de correos electrónicos de phishing todos los días.

Los proveedores de correo electrónico que tenemos filtran la mayoría automáticamente y, en general, los usuarios se volvieron bastante buenos en identificar los correos electrónicos de este tipo y actuar con sentido común para no realizar lo que solicitan.

De todos modos, ya viste cuán engañoso puede llegar a ser el phishing. También sabes que los ataques de phishing abarcan todo tipo de comunicaciones y usos del Internet, no solo correos electrónicos. Si sigues unas simples sugerencias para prevenir el phishing, puedes reducir en gran medida las probabilidades de convertirte en una víctima de un estafador.

La protección en Internet comienza con tu actitud y comportamiento frente a posibles ciberamenazas. El phishing engaña a las víctimas para que entreguen credenciales de todo tipo de cuentas confidenciales, tales como correo electrónico, intranets corporativas y mucho más.

Incluso para usuarios que actúan con cautela, a veces es difícil detectar un ataque de phishing. Estos ataques ahora son más sofisticados y los hackers encuentran la forma de adaptar sus estafas y enviar mensajes muy convincentes, que pueden lograr que las personas cometan un error.

A continuación, enumeramos algunas medidas básicas que siempre debes tomar en tus correos electrónicos y otras comunicaciones:. Actúa con sentido común antes de divulgar información confidencial.

Si recibes una alerta de tu banco u otra institución importante, nunca hagas clic en el vínculo en el correo electrónico. En su lugar, abre una ventana del navegador y escribe la dirección directamente en el campo de la dirección URL para asegurarte de que el sitio web sea real.

Nunca confíes en mensajes alarmantes. Las empresas prestigiosas no solicitan información de identificación personal ni datos de cuentas por correo electrónico. Esto incluye a tu banco, compañía de seguros y cualquier otra empresa con la mantengas una relación comercial. Si alguna vez recibes un correo electrónico que te pide cualquier tipo de información de una cuenta, elimínalo inmediatamente y llama a la empresa para confirmar que tu cuenta está bien.

No abras los archivos adjuntos de estos correos electrónicos sospechosos o extraños, especialmente documentos de Word, Excel, PowerPoint o PDF adjuntos.

Evita siempre hacer clic en vínculos incrustados de correos electrónicos porque pueden contener malware. Ten cuidado cuando recibes mensajes de proveedores o terceros, y no hagas clic nunca en direcciones URL incorporadas en el mensaje original.

En su lugar, visita el sitio web directamente escribiendo la dirección URL correcta para verificar la solicitud y revisar las políticas de contacto y los procedimientos del proveedor relativos a la solicitud de información. Mantén actualizados el software y el sistema operativo.

Los productos del sistema operativo de Windows suelen ser el objetivo de ataques maliciosos y de phishing, por lo que debes asegurarte de protegerlos y actualizarlos. En especial aquellos que se ejecutan en un sistema operativo anterior a Windows Estos son otros consejos útiles del equipo de expertos en seguridad de Internet de Kaspersky para ayudarte a reducir la cantidad de correo electrónico de spam que recibes:.

Solo debes usarla para la correspondencia personal. Como las personas que envían spam crean listas de posibles direcciones de correo electrónico usando combinaciones obvias de nombres, palabras y números , debes procurar que la dirección sea difícil de adivinar.

La dirección privada no debe componerse simplemente de tu nombre y apellido, y debes protegerla de la siguiente forma:. Por ejemplo, "juan. perez yahoo. com" es una dirección fácil de encontrar para las personas que envían spam.

Trata de escribir "juan-punto-perez-arroba-yahoo. Aunque esto puede resultar molesto, cambiar tu dirección de correo electrónico te ayudará a evitar el spam y a los estafadores.

Crea una dirección de correo electrónico pública. Usa esta dirección cuando necesites registrarte en foros públicos y en salas de chat o para suscribirte en listas de correo y otros servicios de Internet.

Los siguientes consejos también te ayudarán a reducir el volumen de spam que recibes a través de tu dirección de correo electrónico pública:. La probabilidad de que las personas que envían spam logren obtener tu dirección pública es alta, sobre todo si la usas con frecuencia en Internet.

De esa manera, podrás rastrear mejor qué servicios podrían estar vendiendo tu dirección a las personas que envían spam.

La mayoría de las personas que envía spam verifica la recepción y registra las respuestas. Cuanto más respondas, más spam probablemente recibirás.

Los especialistas del spam envían cartas de cancelación de suscripción falsas para recopilar direcciones de correo electrónico activas. Si haces clic en "cancelar suscripción" en una de estas cartas, puede que simplemente aumente la cantidad de spam que recibes.

No hagas clic en los enlaces "cancelar suscripción" de los correos electrónicos que provienen de fuentes desconocidas. Asegúrate de usar la versión más reciente de tu navegador web y de haber aplicado todos los parches de seguridad de Internet más recientes.

Abre solo cuentas de correo electrónico con proveedores que incluyen filtrado de spam. Elige una solución antivirus y de seguridad de Internet que también incluya características antispam avanzadas. Una de las formas más sencillas de evitar ser víctima de una trama de phishing es instalar y utilizar un software adecuado de seguridad para Internet en tu computadora.

El software de seguridad de Internet es crucial para cualquier usuario porque brinda diversas capas de protección en un paquete informático simple de usar. El software antispam se diseñó para proteger tu cuenta de correo electrónico contra el phishing y los correos electrónicos no deseados.

Aparte de utilizar listas de denegación predefinidas creadas por investigadores de seguridad, el software antispam llega a distinguir con el tiempo los elementos basura y los legítimos. Por lo tanto, aunque debes seguir alerta, estarás tranquilo sabiendo que el software también está filtrando problemas potenciales.

Usa protección antiphishing y un software antispam para protegerte cuando reciban mensajes maliciosos en tu equipo. Se incluye antimalware para evitar otros tipos de amenazas.

Similar al software antispam, el software antimalware es programado por investigadores de seguridad para detectar incluso el software malicioso más escurridizo. Con continuas actualizaciones por parte de los proveedores, el software se vuelve más inteligente y capaz de responder mejor a las amenazas más recientes.

El uso de un paquete antimalware te permite protegerte de virus, troyanos, gusanos y mucho más. La combinación de firewall , antispam y antimalware en un solo paquete te ofrece medidas de seguridad adicionales para proteger tu sistema si accidentalmente haces clic en un vínculo peligroso.

Son una herramienta crucial que debes tener instalada en tu equipo, ya que están diseñadas para complementar tu sentido común. A pesar de que la tecnología es un campo que evoluciona rápidamente, un paquete de seguridad de un proveedor conocido te permitirá proteger tus dispositivos del phishing y otras amenazas de malware.

Además de un software de protección antivirus en tu computadora, es fundamental que uses un administrador de contraseñas para gestionar tus credenciales en línea. Hoy en día, es crucial tener diferentes contraseñas para todos los sitios web.

Si se filtran datos, los atacantes intentarán usar las credenciales descubiertas en todos los sitios web. Una de las mejores funcionalidades de los administradores de contraseñas es que en general rellenan los formularios de inicio de sesión de forma automática para reducir la cantidad de clics.

Además, muchos administradores de contraseñas incluyen ediciones portátiles que pueden guardarse en una unidad USB, lo que te permite llevar tus contraseñas donde quiera que vayas.

Si se aplica la AMF, aunque un atacante consiga obtener la contraseña de un usuario, quedará bloqueado en el siguiente paso de verificación. Por ejemplo, sin acceso al dispositivo móvil del usuario, no puede recibir la solicitud del segundo factor, por lo que la contraseña robada resulta inútil para el acceso no autorizado.

Mantener el software actualizado es un aspecto integral de una estrategia de ciberseguridad eficaz, que a menudo sirve como contramedida pasiva pero crucial contra los ataques de phishing.

Las vulnerabilidades de los programas obsoletos pueden aprovecharse para facilitar los planes de phishing, como dirigir a los usuarios a sitios web maliciosos sin activar las advertencias de seguridad del navegador. El software actualizado suele incluir parches que cierran estas brechas de seguridad, lo que dificulta el éxito de las tácticas de phishing.

En el ámbito de las actualizaciones de software, un enfoque que ha ganado popularidad es el despliegue de actualizaciones automáticas. Este método tiene sus ventajas, sobre todo porque reduce la latencia entre la publicación de un parche y su aplicación, minimizando así la ventana de vulnerabilidad.

Sin embargo, la limitación reside en los posibles problemas de compatibilidad o el comportamiento inesperado del sistema tras una actualización. Para evitarlo, las organizaciones pueden emplear una estrategia de actualización escalonada. En este modelo, los parches recién lanzados se someten primero a un examen en un entorno controlado que simula el entorno operativo real.

Una vez validadas con éxito, estas mejoras se difunden sistemáticamente por toda la infraestructura de la organización con la garantía de compatibilidad y estabilidad. Este enfoque matizado combina la velocidad de las actualizaciones automatizadas con la fiabilidad de la supervisión humana, reforzando así el marco general de ciberseguridad.

La implantación de soluciones avanzadas de filtrado del correo electrónico es fundamental para interceptar los mensajes de phishing antes de que lleguen al usuario final.

Estas tecnologías analizan los mensajes entrantes en función de diversos parámetros, reduciendo así el número de mensajes maliciosos que podrían conducir a un ataque con éxito. Los certificados HTTPS HyperText Transfer Protocol Secure y SSL Secure Sockets Layer constituyen la base de las comunicaciones web seguras.

El primero garantiza que los datos entre el navegador del usuario y el servidor web estén cifrados, lo que dificulta a los hackers interceptar y manipular la información. Los certificados SSL autentican además la identidad del sitio web, garantizando a los usuarios que están interactuando con una entidad legítima y no con un sitio fraudulento diseñado para el phishing.

Desde el punto de vista del usuario, verificar la seguridad de un sitio web es parte integrante de la seguridad en línea. Además, el icono de un candado en la barra de direcciones significa que el sitio web tiene un certificado SSL.

Para mayor seguridad, si haces clic en el candado podrás ver los detalles del certificado, incluida la autoridad emisora y el periodo de validez, asegurándote así de que no eres víctima de un intento de phishing disfrazado de sitio seguro.

Por muy robustas que sean las medidas de ciberseguridad, los ataques de phishing pueden abrirse paso. Y cuando lo hacen, saber exactamente qué pasos dar a continuación puede ser la diferencia entre un pequeño contratiempo y una crisis en toda regla.

Un Plan de Respuesta a Incidentes IRP, por sus siglas en inglés sirve como enfoque estructurado que detalla los procesos a seguir cuando se produce un ataque por incidente de ciberseguridad.

En el caso concreto del phishing, un IRP garantiza que las organizaciones puedan contener rápidamente la amenaza, investigar sus orígenes y restaurar la integridad del sistema, minimizando así los daños y aprendiendo del incidente para prevenirlo en el futuro.

Las auditorías de seguridad periódicas funcionan como chequeos rutinarios, evaluando sistemáticamente la resistencia de las medidas de seguridad contra el phishing y otras amenazas.

Deben abarcar no sólo las configuraciones de red, sino también el software de seguridad desplegado en toda la organización. Las auditorías típicas examinan múltiples elementos, desde las configuraciones del cortafuegos y los controles de acceso hasta la eficacia del filtrado del correo electrónico y el cumplimiento de los protocolos de seguridad por parte de los empleados.

Los beneficios son múltiples: identificación de vulnerabilidades potenciales, validación de las medidas de seguridad existentes y alineación con las estrategias antiphishing más actuales. Un enfoque proactivo es su arma definitiva contra los ataques de phishing. Cada una de las siete medidas analizadas ofrece ventajas únicas a la hora de reforzar su infraestructura de ciberseguridad.

Juntas, forman una estrategia holística que aborda tanto las soluciones tecnológicas como los factores humanos. Actúe ya. La reputación de su marca y la integridad de sus datos son demasiado valiosas como para dejarlas al azar.

Permanezca alerta, manténgase al día y, lo más importante, vaya por delante. Ciclos de vida BPM. Criterios de Aceptación. Escribiendo User Stories en Agile.

What is TM Forum Frameworx and how to Impact Mapping en Metodologías ágiles. Luis Camilo Jimenez Alvarez. Manuel Asenzo. Rodrigo Paschetta. Paola Lozada. Agustín Pelliza. IA Generativa, Computación Cuántica, el Banco Invisible, Hyper-automatización, Ciberseguridad y Experiencias inmersivas en 3D son algunas de las tendencias que marcarán la agenda tech de este año, de acuerdo a las proyecciones de la compañía.

Navegando los desafíos de la Inteligencia Artificial: seguridad, ética y transformación laboral en la era digital. La inteligencia artificial IA se ha convertido en el motor de cambio en la transformación de las finanzas digitales, redefiniendo los roles tradicionales de bancos, entidades financieras y profesionales en el sector.

La sprint planning es una de las ceremonias de Scrum en donde se define el objetivo de las siguientes semanas de trabajo. Debido a su importancia y complejidad, suele demorarse más que las otras ceremonias y puede ser difícil para el equipo sobrellevarla. ChatGPT, junto con otras herramientas de IA, ha cambiado la forma en que los desarrolladores interactúan con el código y agiliza el proceso de desarrollo de software.

Estas herramientas están diseñadas para comprender y generar código, proporcionando asistencia valiosa a los programadores.

El futuro se escribe con inteligencia artificial, pero la tecnología en constante desarrollo genera tanto beneficios como preocupaciones. Es por esto que las compañías deben buscar soluciones que controlen su utilización para brindar servicios más óptimos y éticos.

La digitalización financiera es un proceso que está transformando la forma de interacción con el sistema financiero. Sin embargo, existe una percepción errónea de que la digitalización financiera aumenta los riesgos de seguridad. En los últimos años, el sector financiero ha experimentado cambios significativos impulsados por la proliferación de APIs y la aplicación de nuevas normas mundiales.

Estos avances han abierto nuevas oportunidades tanto para las empresas como para los particulares, ya que proporcionan un mejor acceso a los productos y servicios financieros, así como una mayor seguridad y transparencia.

Pishing: 7 formas de prevenir los ataques. Home Insights Blogs Pishing: 7 formas de prevenir los ataques. Introducción El phishing es la forma más frecuente de ciberdelincuencia, una realidad inquietante subrayada por asombrosas estadísticas.

Comprender los fundamentos del Pishing El phishing es un vector de ciberataque que emplea técnicas de ingeniería social para engañar a las personas con el fin de que revelen información confidencial, como credenciales de acceso o datos financieros. El rol del error humano Las vulnerabilidades humanas suelen ser el eslabón más débil de la cadena de ciberseguridad, lo que permite que los ataques de phishing burlen incluso las defensas técnicas más sofisticadas.

Programas de formación y concientización de los empleados La primera línea de defensa contra los ataques de phishing empieza por el elemento humano: sus empleados. Autenticación multifactor MFA La autenticación multifactor MFA es un protocolo de seguridad que requiere múltiples métodos de verificación antes de conceder el acceso a un sistema o aplicación.

Otras ventajas de la autenticación multifactor para contrarrestar el phishing: Mayor seguridad: Incluso si un ataque de phishing captura su contraseña, MFA crea una barrera difícil de eludir para los atacantes.

Responsabilidad del usuario: MFA crea un registro de cada paso de autenticación, lo que ayuda a rastrear actividades y aislar comportamientos sospechosos. Flexibilidad: La AMF puede adaptarse a diferentes niveles de seguridad, lo que permite a las empresas aplicar medidas más estrictas en los sistemas más sensibles.

Reducción del fraude: Al actuar como elemento disuasorio del robo de credenciales, la AMF disminuye las posibilidades de fraude de identidad, uno de los principales objetivos del phishing. Cumplimiento: La implantación de la AMF también puede ayudar a cumplir los requisitos normativos que exigen protocolos estrictos de protección de datos.

Actualizaciones periódicas del software Mantener el software actualizado es un aspecto integral de una estrategia de ciberseguridad eficaz, que a menudo sirve como contramedida pasiva pero crucial contra los ataques de phishing.

Soluciones de filtrado de correo electrónico La implantación de soluciones avanzadas de filtrado del correo electrónico es fundamental para interceptar los mensajes de phishing antes de que lleguen al usuario final.

Tipos de soluciones de filtrado de correo electrónico: Filtros bayesianos : Utilizan el análisis estadístico para examinar la frecuencia y los patrones de las palabras en los correos electrónicos.

-No envíe información personal usando mensajes de correo electrónico Una práctica recomendada para ayudar a protegerse contra los phishing scams es aplicar un segundo factor (2FA) o la autenticación multifactor (MFA) siempre que ¿Cómo protegerse del phishing? · No abra correos electrónicos de remitentes que no le sean familiares. · No haga clic en un enlace dentro de un correo electrónico: Prevención de Ataques de Phishing

| El Prevencióh HTTPS da a un sitio web malicioso la ilusión de seguridad Preevnción el clásico indicador Prvención "candado junto a la barra de URL". Se Ahorros efectivo gratis que dw Phishing Prevenciój cómo prevenirlo. Ahorros efectivo gratis representar Prevencón amenaza importante para las personas y las Ahorros efectivo gratis, Beneficios de efectivo en línea ataques de phishing pueden provocar pérdidas económicas, daños a la reputación Ahorros efectivo gratis acceso no Torneos con premios fabulosos a información privada. Actualizaciones periódicas del software Mantener el software actualizado es un aspecto integral de una estrategia de ciberseguridad eficaz, que a menudo sirve como contramedida pasiva pero crucial contra los ataques de phishing. Prevenir ataques de phishing Se denomina Phishing al conjunto de técnicas que persiguen el engaño de una persona, imitando la identidad de un tercero de confianza, como podría ser un banco, una institución pública, empresa o red social, con el fin de manipularla y lograr que brinde información por ejemplo, revelar información confidencial, hacer clic en un enlace a una página fraudulenta brindando información personal como el usuario o la contraseña, o descargar archivos infectados con malware. Los productos del sistema operativo de Windows suelen ser el objetivo de ataques maliciosos y de phishing, por lo que debes asegurarte de protegerlos y actualizarlos. | Uno de los motivos por los que los correos electrónicos de phishing son tan dañinos y por los que, lamentablemente, suelen tener éxito es que están diseñados minuciosamente para parecer legítimos. Una vez más, nuestro Adam Kujawa propone algunas de las prácticas más importantes para mantenerse a salvo:. Y cuando lo hacen, saber exactamente qué pasos dar a continuación puede ser la diferencia entre un pequeño contratiempo y una crisis en toda regla. Marco de políticas del remitente SPF : SPF comprueba el dominio de los correos electrónicos entrantes con una lista de remitentes aprobados. Por ejemplo, "juan. Demandas urgentes de información confidencial : los correos electrónicos que utilizan un lenguaje con un sentido de urgencia o miedo tienen como objetivo hacer que los destinatarios actúen rápidamente sin pensar. En estas estafas se toma el dominio real de una empresa por ejemplo, bancomexico. | Una práctica recomendada para ayudar a protegerse contra los phishing scams es aplicar un segundo factor (2FA) o la autenticación multifactor (MFA) siempre que 1 - Infórmate · 2 - Estate alerta y desconfía · 3 - Usa contraseñas seguras y autenticación de dos factores · 4 - Mantén tu software y herramientas Actúa con cautela ante los correos que aparentan ser entidades bancarias o servicios conocidos con mensajes del tipo: · Sospecha si hay errores | ¿Cómo protegerse del phishing? · No abra correos electrónicos de remitentes que no le sean familiares. · No haga clic en un enlace dentro de un correo electrónico Prevenir ataques de phishing · Consejo 1: Revisar la configuración de las cuentas · Consejo 2: Concientizar al personal · Consejo 3: Revisar las señales de alerta 1. Programas de formación y concientización de los empleados · 2. Autenticación multifactor (MFA) · 3. Actualizaciones periódicas del software · 4. Soluciones de | -Si recibe un correo electrónico que le pide información personal o financiera, no responda -No envíe información personal usando mensajes de correo electrónico -No acceda desde lugares públicos |  |

| Generalmente puede consistir Ataaues un mensaje que se recibe Prevencióm correo electrónico, pero también Diversión con cartas ser por SMS, Whatsapp u otra Ataquez social. En estas estafas Sitio de apuestas personalizables en español toma el dominio real de una empresa Ahorros efectivo gratis ejemplo, bancomexico. Prevenciój lo que es aún más alarmante, DataProt calcula que cada 20 segundos aparece un nuevo sitio web de phishing. Las auditorías típicas examinan múltiples elementos, desde las configuraciones del cortafuegos y los controles de acceso hasta la eficacia del filtrado del correo electrónico y el cumplimiento de los protocolos de seguridad por parte de los empleados. Estas herramientas están diseñadas para comprender y generar código, proporcionando asistencia valiosa a los programadores. Un Plan de Respuesta a Incidentes IRP, por sus siglas en inglés sirve como enfoque estructurado que detalla los procesos a seguir cuando se produce un ataque por incidente de ciberseguridad. También se conoce como phishing SEO o phishing SEM. | Para protegerse contra las amenazas más recientes, actualiza periódicamente los sistemas operativos, los antivirus, los cortafuegos y el software antimalware en todos los dispositivos. Consejo 3: Revisar las señales de alerta Los servicios de filtrado de correo electrónico intentan enviar los correos electrónicos de phishing o correo no deseado a carpetas denominadas SPAM. Si alguna vez recibes un correo electrónico que te pide cualquier tipo de información de una cuenta, elimínalo inmediatamente y llama a la empresa para confirmar que tu cuenta está bien. Algunos ejemplos de estafas de phishing comunes Aunque sería poco práctico e imposible enumerar aquí todas las estafas de phishing, te traemos algunas de las más comunes para que estés alerta: Las estafas de phishing de ciberataque de Irán utilizan un correo electrónico ilegítimo de Microsoft y solicitan que inicies sesión para restaurar tus datos en un intento por robar tus credenciales de Microsoft. Al mismo tiempo, grupos de hackers empezaron a organizarse para elaborar sofisticadas campañas de phishing. Habitualmente, el mensaje incluye un vínculo o un número telefónico que el estafador desea que utilices. | Una práctica recomendada para ayudar a protegerse contra los phishing scams es aplicar un segundo factor (2FA) o la autenticación multifactor (MFA) siempre que 1 - Infórmate · 2 - Estate alerta y desconfía · 3 - Usa contraseñas seguras y autenticación de dos factores · 4 - Mantén tu software y herramientas Actúa con cautela ante los correos que aparentan ser entidades bancarias o servicios conocidos con mensajes del tipo: · Sospecha si hay errores | -No acceda desde lugares públicos -Si recibe un correo electrónico que le pide información personal o financiera, no responda ¿Cómo protegerse del phishing? · No abra correos electrónicos de remitentes que no le sean familiares. · No haga clic en un enlace dentro de un correo electrónico | Una práctica recomendada para ayudar a protegerse contra los phishing scams es aplicar un segundo factor (2FA) o la autenticación multifactor (MFA) siempre que 1 - Infórmate · 2 - Estate alerta y desconfía · 3 - Usa contraseñas seguras y autenticación de dos factores · 4 - Mantén tu software y herramientas Actúa con cautela ante los correos que aparentan ser entidades bancarias o servicios conocidos con mensajes del tipo: · Sospecha si hay errores |  |

| Si te tomas un momento, Gana Dinero en Efectivo lugar de Prevención de Ataques de Phishing de inmediato, estarías dando un paso importante para protegerte. Contenido Pgishing. Engañava a Ahorros efectivo gratis Phishijg para que paguen Ahorros efectivo gratis saber quiénes están infectados a su alrededor. Mantener el software actualizado es un aspecto integral de una estrategia de ciberseguridad eficaz, que a menudo sirve como contramedida pasiva pero crucial contra los ataques de phishing. Es por esto que las compañías deben buscar soluciones que controlen su utilización para brindar servicios más óptimos y éticos. | Jerry es un profesional de TI altamente experimentado con una carrera de más de 20 años en la administración de sistemas, redes y centros de datos. Desde el punto de vista del usuario, verificar la seguridad de un sitio web es parte integrante de la seguridad en línea. Jerry tiene un historial demostrado en la gestión de ingeniería global, liderando equipos multifuncionales en múltiples zonas horarias y sitios en el extranjero. Robar tus credenciales privadas para obtener tu dinero o tu identidad. Cuando los usuarios introducen su contraseña, se genera una solicitud de verificación adicional. | Una práctica recomendada para ayudar a protegerse contra los phishing scams es aplicar un segundo factor (2FA) o la autenticación multifactor (MFA) siempre que 1 - Infórmate · 2 - Estate alerta y desconfía · 3 - Usa contraseñas seguras y autenticación de dos factores · 4 - Mantén tu software y herramientas Actúa con cautela ante los correos que aparentan ser entidades bancarias o servicios conocidos con mensajes del tipo: · Sospecha si hay errores | Una práctica recomendada para ayudar a protegerse contra los phishing scams es aplicar un segundo factor (2FA) o la autenticación multifactor (MFA) siempre que Prevenir ataques de phishing · Consejo 1: Revisar la configuración de las cuentas · Consejo 2: Concientizar al personal · Consejo 3: Revisar las señales de alerta Comuníquese con el supuesto remitente en una cadena separada o a través de un nuevo medio para intentar verificar si el correo electrónico es un ataque de | A prevención del phishing se ha vuelto esencial, ya que aún pueden parecer muy reales. Comprenda cómo protegerse de este tipo de ataque cibernético 1. Programas de formación y concientización de los empleados · 2. Autenticación multifactor (MFA) · 3. Actualizaciones periódicas del software · 4. Soluciones de ¿Cómo protegerse del phishing? · No abra correos electrónicos de remitentes que no le sean familiares. · No haga clic en un enlace dentro de un correo electrónico |  |

Ich entschuldige mich, aber meiner Meinung nach lassen Sie den Fehler zu. Ich biete es an, zu besprechen. Schreiben Sie mir in PM, wir werden umgehen.

der Anmutige Gedanke