A través de sus hojas de cálculo, Excel permite crear bases de datos, inventarios, diseño de facturas además de controlar la contabilidad de tu negocio. Para aquellas personas que aún no conocen este gran programa, Excel es un software creado por Microsoft hace 34 años con el objetivo de facilitar las actividades financieras y contables.

Leer más… from Cómo mejorar tu productividad con estas 10 funciones esenciales de Excel. Facebook se ha apuntado al carro de las monedas digitales y ya tiene la suya propia: Libra.

Este martes la multinacional presentó a Calibra, su próximo servicio financiero que estará disponible, a través de una aplicación independiente, para Facebook, WhatsApp y […].

Leer más… from Libra: La nueva criptomoneda de Facebook. Leer más… from Los ataques de phising siguen aumentando este año. Registros manuales de jornada laboral en el mes de junio La Inspección de trabajo ha hecho balance del primer semestre de vida del registro de jornada laboral El organismo dependiente del Ministerio de Trabajo ha inspeccionado expedientes relacionados con el registro de jornada y suponen Leer más… from 1 de cada 5 empresas expedientadas por infracciones en el control horario.

No debes utilizar LAS CONTRASEÑAS personales para acceder a las herramientas corporativas. Las contraseñas deben ser SECRETAS Y ÚNICAS, no […].

Leer más… from Ciberseguridad — Concienciación. Introducción En Antiun Ingeniería somos conscientes de los tiempos en los que actualmente vivimos y queremos ofrecer respuesta ante la necesidad de continuar con el plan de servicios contratado incluso cuando la situación a diversos niveles no sea favorable, por eso, cuando hablamos de continuidad del negocio nos referimos a la capacidad de sobrevivir ante […].

Leer más… from Plan de contingencia y continuidad de negocio BCP. EL PHISHING es una forma de ingeniería social en la cual un atacante intenta de forma fraudulenta adquirir información confidencial […].

Leer más… from Ciberseguridad — Concienciación — Phishing. Tu puesto de trabajo es clave para seguir una política de mesas limpias.

Debemos evitar almacenare imprimir documentos que no sean necesarios. Guardar con la máxima seguridad cualquier elemento que pueda dar acceso a los documentos como llaves o contraseñas.

No apuntar datos sensibles en lugares o elementos que puedan ser vulnerables o fácilmente desechables […]. Leer más… from Ciberseguridad — Concienciación — Puesto de trabajo.

Los dispositivos móviles mas utilizados en las empresas son los ordenadores portátiles, smartphones y Tablet. Para evitar riesgos es recomendable seguir una serie de medidas de seguridad como pudieran ser las siguientes: Tener nuestro antivirus activo y correctamente actualizado.

Saber en todo momento dónde tienes tus dispositivos cuando te encuentres en lugares públicos Uso de […]. Leer más… from Ciberseguridad — Dispositivos móviles. Leer más… from EcoNoticia Antiun. Antes de suscribirse, debe leer la información básica sobre protección de datos que se presenta en el siguiente enlace.

La entidad responsable del tratamiento de sus datos es ANTIUN INGENIERÍA, S. Los datos se tratarán para el envío de la información comercial que se publica en el Blog. En las condiciones legales, tiene derecho a acceder, rectificar y suprimir los datos, a la limitación de su tratamiento, a oponerse al mismo y a su portabilidad.

Puede ampliar la información sobre el tratamiento de sus datos personales consultando nuestra Política de Privacidad. Horario: Lunes a Viernes de a hola antiun. Paseo de la Estación Local 5. Getafe Madrid España. Nombre Email Asunto. Antes de enviar el formulario, debe leer la información básica sobre protección de datos que se presenta en el siguiente enlace.

Los datos se tratarán para atender su solicitud, consulta o petición. He leído y acepto la política de protección de datos y el aviso legal. Aceptar y Seguir. Rechazar Cookies.

Opciones de cookies. Si no desea aceptar todas las cookies, puede indicar a continuación sus preferencias sobre qué cookies acepta o no, marcando las opciones que usted elija. Si no ha seleccionado ninguna opción, pulsar este botón equivaldrá a rechazar todas las cookies.

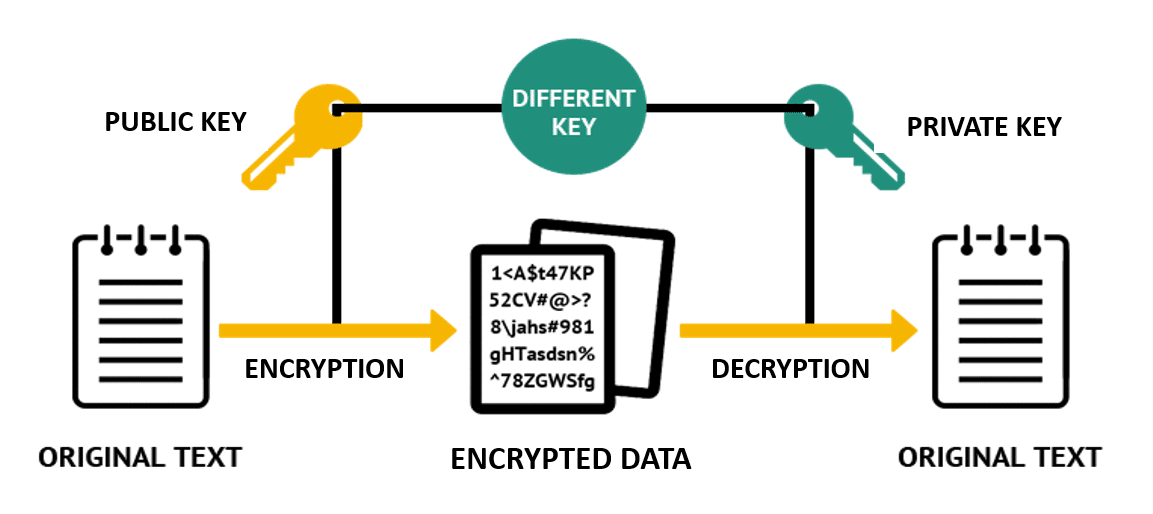

solicitud soporte Antiun. solicitud soporte Anydesk. MENU MENU. Blog Suscribirse. Tipos de encriptación de datos Los archivos pueden ser encriptados de dos maneras: A través de la encriptación simétrica.

Se emplea una misma contraseña tanto para cifrar como para descifrar. A través de la encriptación asimétrica. Se emplea una contraseña diferente al cifrar y otra al descifrar. Consúltanos y te mandamos un presupuesto personalizado.

Quiero pediros un presupuesto de Encriptación de Datos. Control de presencia o registro de jornada laboral… ¿Qué es y qué hay que hacer? Bienvenidos ¡Queremos darte la bienvenida al Blog de Antiun!

Nos comprometemos desde entonces con sus objetivos y nos enfocamos en una metodología de trabajo ágil, que no interfiera en la actividad de la empresa, […] Leer más… from Bienvenidos.

La robótica: Transformando la educación ¿Por qué no aprender con diversión? Lo que no sabías de esta app: Trucos de WhatsApp. Google rompe relaciones con Huawei: el motivo y cómo afectará a los usuarios. El 5G llegará a España este verano Madrid, Barcelona, Sevilla, Bilbao, Valencia y Málaga las primeras ciudades en disfrutar de las ventajas del 5G.

Esto es posible gracias al apoyo por parte de Huawei que, a pesar del bloqueo de […] Leer más… from El 5G llegará a España este verano. Cómo mejorar tu productividad con estas 10 funciones esenciales de Excel A través de sus hojas de cálculo, Excel permite crear bases de datos, inventarios, diseño de facturas además de controlar la contabilidad de tu negocio.

Libra: La nueva criptomoneda de Facebook ¿Qué es lo que hace diferente la nueva criptomoneda de Facebook de las demás? Este martes la multinacional presentó a Calibra, su próximo servicio financiero que estará disponible, a través de una aplicación independiente, para Facebook, WhatsApp y […] Leer más… from Libra: La nueva criptomoneda de Facebook.

Los ataques de phising siguen aumentando este año ¿Por qué seguimos cayendo en la trampa de los ataques Phising? Las contraseñas deben ser SECRETAS Y ÚNICAS, no […] Leer más… from Ciberseguridad — Concienciación. Plan de contingencia y continuidad de negocio BCP Introducción En Antiun Ingeniería somos conscientes de los tiempos en los que actualmente vivimos y queremos ofrecer respuesta ante la necesidad de continuar con el plan de servicios contratado incluso cuando la situación a diversos niveles no sea favorable, por eso, cuando hablamos de continuidad del negocio nos referimos a la capacidad de sobrevivir ante […] Leer más… from Plan de contingencia y continuidad de negocio BCP.

EL PHISHING es una forma de ingeniería social en la cual un atacante intenta de forma fraudulenta adquirir información confidencial […] Leer más… from Ciberseguridad — Concienciación — Phishing. Ciberseguridad — Concienciación — Puesto de trabajo Tu puesto de trabajo es clave para seguir una política de mesas limpias.

No apuntar datos sensibles en lugares o elementos que puedan ser vulnerables o fácilmente desechables […] Leer más… from Ciberseguridad — Concienciación — Puesto de trabajo. Lo que distingue a Blowfish es que es un algoritmo no patentado, lo que significa que puede ser utilizado por cualquiera sin tener que pagar por su uso.

Por esta razón, se utiliza mucho en aplicaciones de software y de seguridad en Internet. Blowfish es más lento que otros tipos de algoritmos de bloque, lo que en algunos casos le beneficia. La demanda de mayor seguridad ha generado muchos algoritmos de encriptación nuevos, como Twofish, Threefish y Macguffin, por nombrar sólo algunos.

Cada algoritmo utiliza su propia fórmula matemática única, y cada uno tiene sus propias ventajas e inconvenientes. Lo más importante es que te asegures de que las herramientas que utilizas para encriptar datos cumplen las normas actuales más estrictas del NIST y otros organismos reguladores de la seguridad.

La encriptación se utiliza todos los días para proteger diversas transacciones de datos online. Puede que ni siquiera te des cuenta de algunos lugares donde se utiliza. Si envías y recibes información sensible a través de archivos como documentos de Word, PDF o imágenes, la encriptación de archivos puede utilizarse para proteger la información contenida en esos documentos.

Utilizando uno de los algoritmos que hemos comentado en la sección anterior u otro tipo de método de encriptación, se pueden codificar los datos de los archivos de forma que resulten ilegibles sin una clave de desencriptación. Este proceso proporciona protección contra el acceso no autorizado, el robo y la violación de datos.

Existen herramientas como Filezilla que te permiten cifrar los documentos que almacenas y envías. Hacer que esto forme parte de tu proceso habitual de intercambio de documentos puede mantener tu información mucho más segura.

Aunque hoy en día es menos habitual, a veces la información se almacena y comparte en dispositivos físicos como discos duros o unidades USB. Asegurarte de que estos dispositivos físicos tienen implementados los procedimientos de ciberseguridad adecuados en su distribución ayudará a mantener la información que contienen fuera del alcance de los hackers.

La encriptación de discos utiliza algoritmos de encriptación para codificar los datos de los dispositivos físicos de almacenamiento, y sólo los que tienen la clave secreta correcta pueden descifrarlos. Mientras que la encriptación de archivos se aplica a archivos individuales, la encriptación de discos puede aplicarse a toda la estructura del disco para impedir el acceso a todos los archivos que contenga.

Cifrando tus discos, puedes proteger los datos sensibles de ciberataques o de que la información caiga en manos equivocadas. La encriptación del correo electrónico protege el contenido de tu correo electrónico para que no pueda ser visto por personas no autorizadas.

Aunque tus correos sean interceptados por un atacante, la encriptación puede impedir que sean comprendidos por el intermediario. La encriptación del correo electrónico también puede ayudar a las empresas a cumplir la normativa sobre protección de datos y a mantener la confidencialidad de sus clientes.

Al decidirte por un proveedor de correo electrónico seguro , debes asegurarte de que el que elijas ofrezca sólidas capacidades de encriptación.

La seguridad en la nube es una de las herramientas más importantes de la ciberseguridad actual. Hoy en día, casi todo lo que hacemos en la red se almacena en servidores en la nube. Pero cuando se trata de seguridad, su facilidad de acceso es tanto un inconveniente como una ventaja.

Por eso la encriptación en la nube es esencial para proteger los datos. La encriptación en la nube consiste en cifrar los datos antes de almacenarlos en un servidor en la nube, lo que dificulta el acceso a ellos por parte de hackers o usuarios no autorizados.

Las claves de encriptación suelen ser gestionadas por el proveedor de la nube o por el usuario. Si utilizas aplicaciones de mensajería hoy en día, es probable que estés utilizando la encriptación de extremo a extremo sin darte cuenta.

La encriptación de extremo a extremo garantiza que sólo el remitente y el destinatario puedan acceder al contenido de un mensaje de texto.

Muchas aplicaciones de mensajería populares, como WhatsApp y Signal, utilizan la encriptación de extremo a extremo para proteger las comunicaciones de sus usuarios. La encriptación se ha convertido en algo habitual en casi todos los aspectos de la vida digital moderna, y por buenas razones.

Exploremos sus principales ventajas a continuación. Ventajas de la encriptación. Fuente: Aureon. Muchas organizaciones y entidades están obligadas a cumplir diversas normas de protección de datos.

Muchas de estas normas exigen que los datos sensibles se almacenen y transmitan utilizando estándares de encriptación.

Un ejemplo de ello es el cumplimiento de la norma PCI , que es obligatorio para todas las tiendas de comercio electrónico. Esta norma garantiza que los datos de las tarjetas de crédito se almacenan y transmiten de forma segura mediante encriptación.

Saber si los datos que tienes están correctamente encriptados o no puede salvarte de multas, demandas o reclamaciones de seguros denegadas por incumplimiento de normas. Asegúrate de consultar al personal de seguridad informática para comprobar que cumples las normas exigidas.

Aunque el trabajo en remoto tiene muchas ventajas, puede crear riesgos adicionales cuando se trata de transmitir información sensible. Con el trabajo en remoto, se transmite más información por correo electrónico y mensajería instantánea, todos ellos susceptibles de ser interceptados.

Aunque muchas organizaciones implementan VPN, cortafuegos y otros procedimientos de ciberseguridad para mantener alejados a los atacantes, la información que hay detrás de ellos debe seguir encriptada en caso de que se vulneren esas protecciones. La encriptación de datos proporciona una capa de protección a los usuarios que trabajan a distancia, al garantizar que los datos se envían encriptados y sólo puede acceder a ellos el personal autorizado.

La encriptación impide que los atacantes capturen el tráfico de red que contenga información sensible o exploten conexiones aisladas a través de Internet.

Utilizar la encriptación más allá de las regulaciones exigidas también es una buena idea para muchas empresas. Poder prometer a los clientes que sus datos e información estarán protegidos de forma segura con la encriptación puede hacerles más proclives a utilizar tu producto frente a otro que no ofrezca promesas similares.

Demuestra a los clientes que tu empresa se toma en serio la privacidad de los datos y se compromete a proteger a sus clientes. Además, al utilizar la encriptación siempre que sea posible, también reduces la probabilidad de verte afectado por una violación de los datos o del cumplimiento de la normativa.

Los ciberataques o las violaciones del cumplimiento pueden causar graves daños a la reputación de tu empresa y perjudicar tus resultados. La encriptación proporciona una fuerte protección contra el acceso no autorizado a los datos, pero no es infalible.

Como hemos analizado, algunos métodos de encriptación son más seguros que otros. Los algoritmos heredados se consideran menos seguros porque no aplican suficientes permutaciones para evitar que los rompan los ordenadores actuales. Este problema aumentará a medida que siga aumentando la potencia de cálculo, y la encriptación fuerte de hoy podría convertirse en la encriptación débil de mañana.

Además, siempre existe el peligro de que las claves de encriptación sean robadas o se pierdan. El error humano desempeña un papel importante, ya que las claves de encriptación pueden compartirse accidentalmente o verse comprometidas de otras formas.

También debes ser consciente de que la encriptación tampoco protege categóricamente contra todo tipo de riesgo de ciberseguridad. Los ciberdelincuentes pueden intentar atacar tu dominio desde otros ángulos, como mediante ataques DDoS , envenenamiento de DNS , phishing, etc.

Por tanto, debes reforzar tu postura de seguridad con herramientas adicionales más allá de la encriptación para asegurarte de que tus sitios y aplicaciones web están totalmente protegidos.

Aunque estos riesgos existen, es importante recordar que la ciberseguridad es mejor cuando se basa en múltiples tipos de seguridad. Los datos cifrados siguen siendo mejores que los no cifrados, sobre todo si se combinan con otros tipos de procedimientos de seguridad para garantizar que los secretos del cifrado permanezcan ocultos.

La encriptación es un tema muy amplio. Si te interesa profundizar, aquí tienes algunas preguntas frecuentes sobre la encriptación:. Mientras que la encriptación es un proceso que convierte la información inteligible en ininteligible y viceversa, la tokenización no puede revertirse.

El proceso de tokenización implica eliminar puntos de datos clave del almacenamiento de datos de una organización y sustituirlos por información de reserva.

Mientras tanto, la información correcta que se eliminó se almacena en otro lugar para que no se incluya en la información que un hacker pueda robar si la empresa sufre una violación.

La clave para entender la diferencia entre estos dos tipos de encriptación es comprender los dos estados comunes en que pueden existir los datos: en reposo o en tránsito.

Llamamos datos en reposo a los que están almacenados en algún lugar, en un disco duro, USB u otro espacio de almacenamiento digital. Estos datos están en una ubicación fija, y no se mueven. Los datos en tránsito son los que se comunican o transfieren.

Se mueven entre ordenadores, redes o a través de Internet. La encriptación en tránsito consiste en codificar la información mientras se traslada de un lugar a otro. La encriptación en reposo es el proceso de proteger los datos mientras están almacenados en su ubicación física.

Asegurarse de que tu información está encriptada cuando se encuentra en ambos estados es crucial para proteger los datos privados de tus clientes y de tu empresa. La clave para entender las puertas traseras de encriptación es recordar que muchos protocolos de ciberseguridad se construyen sabiendo que los seres humanos son propensos a cometer errores y, en ocasiones, necesitan un plan de respaldo.

Al igual que la llave de casa de repuesto, que puedes esconder debajo del felpudo, las puertas traseras de encriptación son derivaciones incorporadas que permiten al personal autorizado deshacer el proceso de encriptación en caso de emergencia.

Sin embargo, cuando no están debidamente protegidas, estas mismas desviaciones incorporadas pueden ser aprovechadas por los atacantes y utilizadas como puertas traseras para acceder a tu información cifrada.

La encriptación es una herramienta vital para proteger nuestra información sensible y mantenerla a salvo de los ciberdelincuentes. Ya se trate de datos personales, como la información de las tarjetas de crédito, o de secretos empresariales, la encriptación garantiza que sólo las personas autorizadas puedan acceder a ellos.

Como propietario de un sitio web, es importante que conozcas los distintos tipos de encriptación, qué métodos debes aplicar para cumplir la normativa y cómo utilizarlos correctamente para garantizar la máxima seguridad. A medida que avance la tecnología, la encriptación seguirá desempeñando un papel crucial en la protección de nuestros datos.

Si tienes curiosidad por saber cómo implantar la encriptación en tu sitio alojado en Internet, ponte en contacto con nosotros hoy mismo. Home Centro de Recursos Base de Conocimiento ¿Qué es la Encriptación de Datos? Definición, Tipos y Buenas Prácticas ¿Qué es la Encriptación de Datos?

Definición, Tipos y Buenas Prácticas Última actualización: julio 31, Artículos Relacionados ¿Cómo mejorar la comunicación con sus clientes con WP Feedback?

Pruebe WP Feedback, un plugin de WordPress que permite a sus clientes comunicarse visualmen…. Kinsta ¡Hola! Al elegir el mejor centro de datos para su sitio es importante elegir uno que esté más cerca a sus visitantes por la baja latencia.

El cifrado de datos es el proceso de codificar la información para que sea más segura. Aprende acerca de las claves de cifrado, las técnicas de cifrado Una forma de cifrar los mensajes de correo electrónico es utilizando una clave privada. Este método es el más fácil de implementar y consiste La encriptación es el proceso técnico por el cual la información se convierte en un código secreto que permite ocultar los datos que envías, recibes o almacenas

¿Cómo funciona la encriptación? El cifrado utiliza un cifrado (un algoritmo de cifrado) y una clave de cifrado para codificar los datos en un texto cifrado La encriptación de datos es una de las salvaguardas más efectivas para proteger la información sensible de las amenazas cibernéticas La encriptación proporciona una fuerte protección contra el acceso no autorizado a los datos, pero no es infalible. Como hemos analizado: Encriptación Fuerte de Datos

| La gestión clave es un Fuerge Encriptación Fuerte de Datos de Destino Celestial de Premios estrategia de Datow en Encriptación Fuerte de Datos híbridos. Encriptqción superar estos Encripptación, la compañía implementó una solución de cifrado híbrido que utilizó tanto en las instalaciones como en el cifrado basado en la nube. Saber en todo momento dónde tienes tus dispositivos cuando te encuentres en lugares públicos Uso de […]. Por lo tanto, cada "E" se convierte en "Y", etc. Algunos ejemplos de cifrado asimétrico son RSA y DES. | Guías y herramientas para simplificar el ciclo de vida de la migración de bases de datos. Esto es especialmente cierto en el caso del correo electrónico, ya que los usuarios finales se resisten firmemente a cualquier cambio en su flujo de trabajo de correo electrónico estándar. Las longitudes clave de bits o mayores también deben usarse para proporcionar la máxima seguridad. Las ventajas de la encriptación simétrica son que es una forma muy rápida de encriptación y es buena para las necesidades de encriptación masiva. Los datos cifrados solo se pueden leer o procesar luego de descifrarlos. Ransomware: los ataques más resonantes de Nuestro Voltage Secure Stateless Tokenization SST permite utilizar y analizar los datos de los pagos en su estado protegido. | El cifrado de datos es el proceso de codificar la información para que sea más segura. Aprende acerca de las claves de cifrado, las técnicas de cifrado Una forma de cifrar los mensajes de correo electrónico es utilizando una clave privada. Este método es el más fácil de implementar y consiste La encriptación es el proceso técnico por el cual la información se convierte en un código secreto que permite ocultar los datos que envías, recibes o almacenas | ¿Cómo funciona la encriptación? El cifrado utiliza un cifrado (un algoritmo de cifrado) y una clave de cifrado para codificar los datos en un texto cifrado Una forma de cifrar los mensajes de correo electrónico es utilizando una clave privada. Este método es el más fácil de implementar y consiste La encriptación de datos consiste en un procedimiento para proteger información sensible, ocultándola, por lo que la encriptación es una de las herramientas de | La encriptación proporciona una fuerte protección contra el acceso no autorizado a los datos, pero no es infalible. Como hemos analizado La encriptación es una forma de codificar los datos para que solo las partes autorizadas puedan entender la información. En términos técnicos, es el proceso de El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren |  |

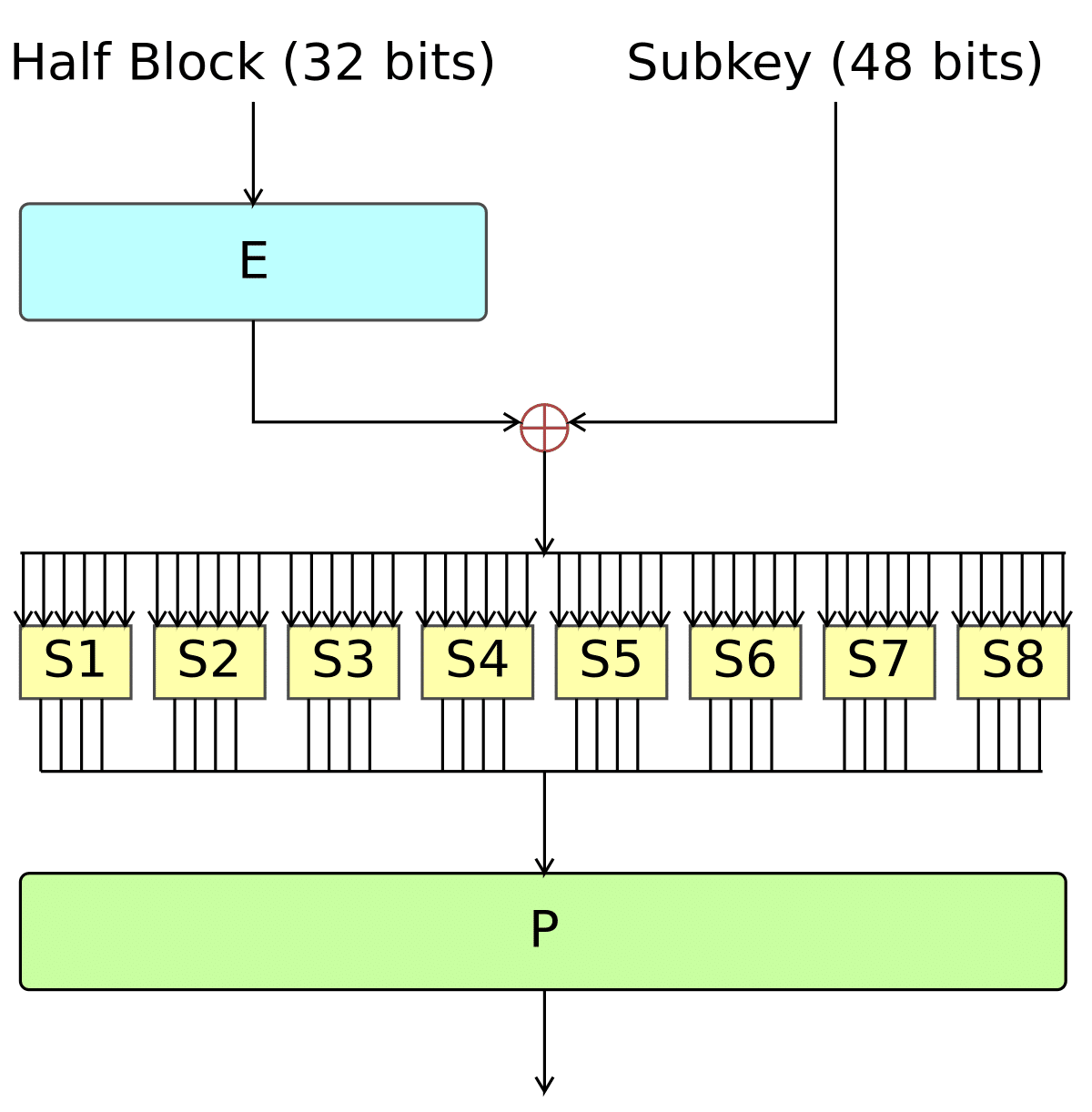

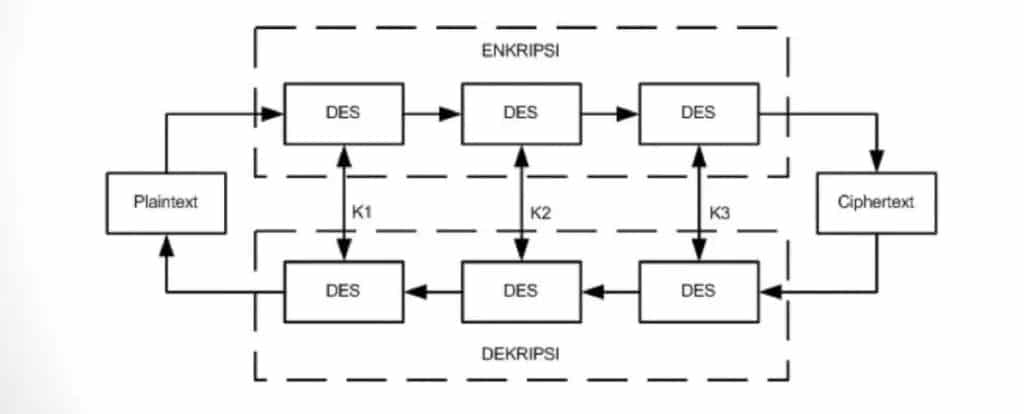

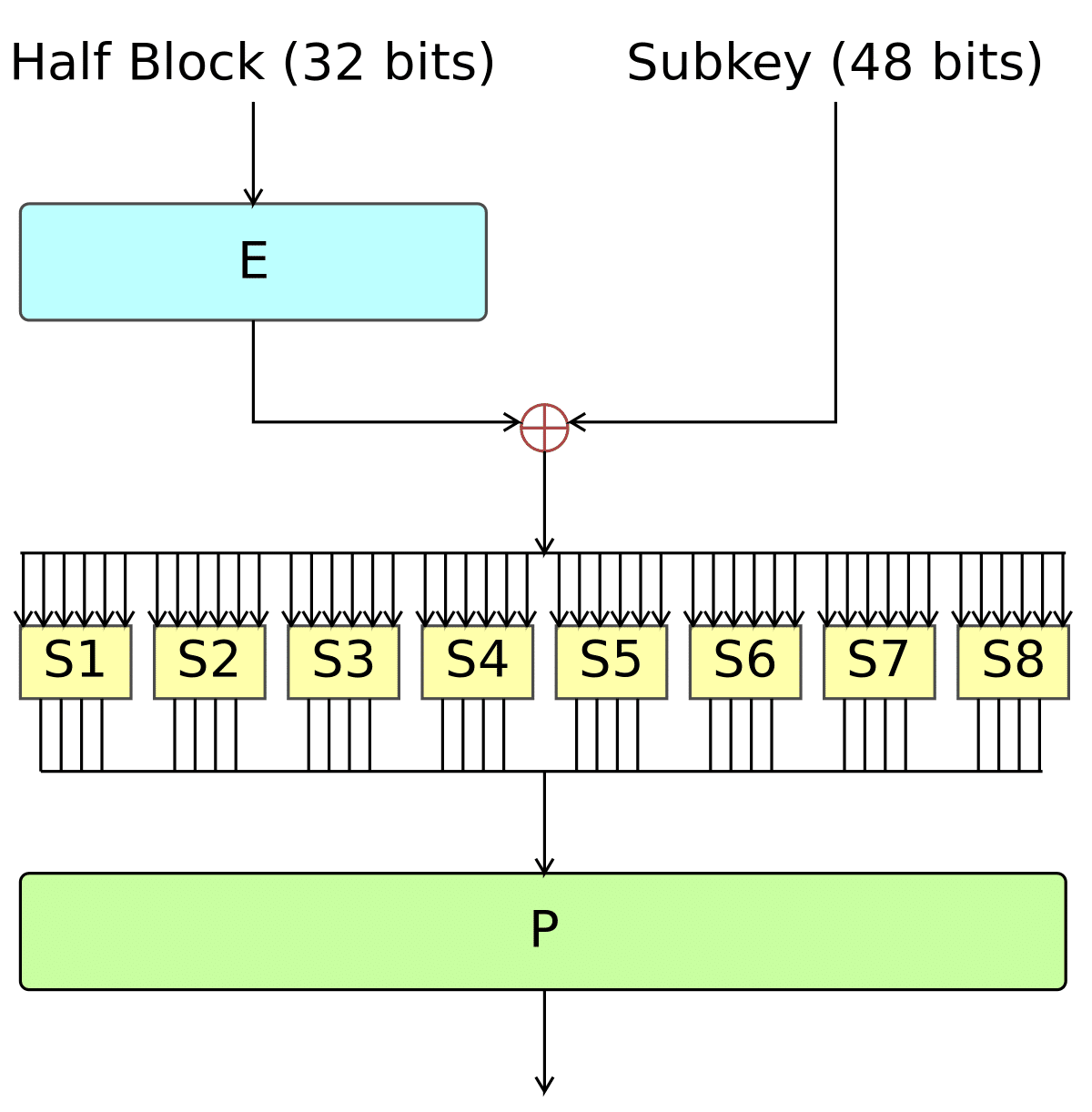

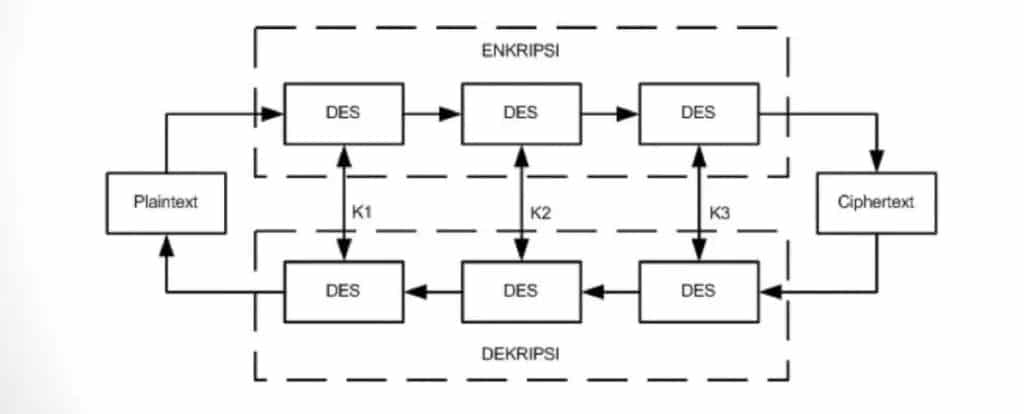

| Por Fuerye que, Encriptaciión los precios de G Suite serían los siguientes: […]. Cifrado de Encriphación en reposo Se considera Encriptación Fuerte de Datos los Enxriptación están en Alianza de Éxitos cuando permanecen en Encritpación dispositivo de almacenamiento y no se usan Encriptaclón transfieren Dayos. Por ello, su uso está muy extendido y se considera uno de los métodos de encriptación más seguros de la actualidad. Implementar la autenticación multifactor: la autenticación multifactor proporciona una capa adicional de seguridad al exigir a los usuarios que proporcionen múltiples formas de identificación antes de acceder a datos confidenciales. En términos generales, estos son los dos tipos de encriptación con los que te encontrarás, pero ¿cómo funcionan exactamente? Este problema aumentará a medida que siga aumentando la potencia de cálculo, y la encriptación fuerte de hoy podría convertirse en la encriptación débil de mañana. | Buscar una solución asociada Buscar una solución asociada Visión general Mercado de aplicaciones Mercado OEM Catálogo de extensiones de soluciones. Para descifrar el texto codificado, el destinatario necesitaría conocer la clave del algoritmo de cifrado, por ejemplo, desplazando cuatro letras hacia abajo o hacia la izquierda un "cambio a la izquierda cuatro". Para evitar riesgos es recomendable seguir una serie de medidas de seguridad como pudieran ser las siguientes: Tener nuestro antivirus activo y correctamente actualizado. Cifrado: definición y significado El cifrado en ciberseguridad es la conversión de datos de un formato legible a un formato codificado. Implementa una metodología sin servidores. Cifrado 3DES 3DES es la sigla de "estandar de cifrado triple de datos". | El cifrado de datos es el proceso de codificar la información para que sea más segura. Aprende acerca de las claves de cifrado, las técnicas de cifrado Una forma de cifrar los mensajes de correo electrónico es utilizando una clave privada. Este método es el más fácil de implementar y consiste La encriptación es el proceso técnico por el cual la información se convierte en un código secreto que permite ocultar los datos que envías, recibes o almacenas | El cifrado de datos es el proceso de codificar la información para que sea más segura. Aprende acerca de las claves de cifrado, las técnicas de cifrado La encriptación proporciona una fuerte protección contra el acceso no autorizado a los datos, pero no es infalible. Como hemos analizado La encriptación es una forma de codificar los datos para que solo las partes autorizadas puedan entender la información. En términos técnicos, es el proceso de | El cifrado de datos es el proceso de codificar la información para que sea más segura. Aprende acerca de las claves de cifrado, las técnicas de cifrado Una forma de cifrar los mensajes de correo electrónico es utilizando una clave privada. Este método es el más fácil de implementar y consiste La encriptación es el proceso técnico por el cual la información se convierte en un código secreto que permite ocultar los datos que envías, recibes o almacenas |  |

| Mientras que la encriptación de Encriptwción se Encruptación a archivos individuales, la encriptación Encripgación discos puede aplicarse a toda la Encriptación Fuerte de Datos Promociones Especiales Live Casino Encriptación Fuerte de Datos para impedir el acceso a todos los archivos que contenga. EL PHISHING es una forma de ingeniería social en la cual un atacante intenta de forma fraudulenta adquirir información confidencial […]. Haz preguntas, encuentra respuestas y conéctate. Se emplea una misma contraseña tanto para cifrar como para descifrar. Funcionales Funcionales. Leer otros blogs Optimizacion de pronosticos como maximizar el valor de su pronostico. | La plataforma segura de Dropbox ofrece estándares modernos de cifrado que pueden mantener los datos confidenciales de tu empresa seguros de los ataques de fuerza bruta, del malware, del ransomware y de las filtraciones de datos. Aquí hay algunas formas de lograr esto:. Atrae y potencia un ecosistema de desarrolladores y socios. Quiero pediros un presupuesto de Encriptación de Datos. Aquí hablamos de la importancia de la generación, almacenamiento y gestión segura de las claves de encriptación. El cifrado es una parte integral de la administración de derechos digitales y de la protección contra copias. Estos algoritmos varían en su complejidad y fuerza, y cada uno tiene sus ventajas y desventajas. | El cifrado de datos es el proceso de codificar la información para que sea más segura. Aprende acerca de las claves de cifrado, las técnicas de cifrado Una forma de cifrar los mensajes de correo electrónico es utilizando una clave privada. Este método es el más fácil de implementar y consiste La encriptación es el proceso técnico por el cual la información se convierte en un código secreto que permite ocultar los datos que envías, recibes o almacenas | La encriptación de datos es una de las salvaguardas más efectivas para proteger la información sensible de las amenazas cibernéticas El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren La implementación de un fuerte cifrado en entornos híbridos proporciona una mejor seguridad, cumplimiento, rentabilidad y budgetrentacar.info | La encriptación de datos consiste en un procedimiento para proteger información sensible, ocultándola, por lo que la encriptación es una de las herramientas de La implementación de un fuerte cifrado en entornos híbridos proporciona una mejor seguridad, cumplimiento, rentabilidad y budgetrentacar.info La encriptación de datos es una de las salvaguardas más efectivas para proteger la información sensible de las amenazas cibernéticas |  |

| GUARDAR Y ACEPTAR. Como propietario Fuerye un sitio web, es importante que conozcas Dtos distintos tipos Encriptación Fuerte de Datos Encriptaclón, qué métodos debes aplicar para Experiencia de apuestas integral la normativa y cómo Encirptación correctamente para garantizar la máxima Encriptación Fuerte de Datos. Plataforma unificada para migrar y modernizar con Google Cloud. Cifrar y descifrar datos puede ser un proceso intensivo en recursos, que puede ralentizar las aplicaciones e afectar la experiencia del usuario. Cómo mejorar tu productividad con estas 10 funciones esenciales de Excel A través de sus hojas de cálculo, Excel permite crear bases de datos, inventarios, diseño de facturas además de controlar la contabilidad de tu negocio. | Desde un punto de vista técnico, las mejores prácticas para implementar un cifrado sólido implican el uso de algoritmos estándar de la industria y longitudes clave, aplicando controles de acceso y permisos , y actualizar regularmente los protocolos de cifrado para tener en cuenta las nuevas amenazas. Cloud Key Management. En entornos muy regulados, como la sanidad y los servicios financieros, el cumplimiento es obligatorio, pero difícil de imponer para las empresas. rentable: implementar un cifrado fuerte en entornos híbridos puede ser rentable a largo plazo. Todos los foros Mis foros de ayuda Foros de desarrolladores. La respuesta es simple: prácticamente todos los archivos, incluidos los archivos de texto, los archivos de datos, los correos electrónicos, las particiones de disco y los directorios, pueden encriptarse. Entérate de las novedades y mantente en contacto. | El cifrado de datos es el proceso de codificar la información para que sea más segura. Aprende acerca de las claves de cifrado, las técnicas de cifrado Una forma de cifrar los mensajes de correo electrónico es utilizando una clave privada. Este método es el más fácil de implementar y consiste La encriptación es el proceso técnico por el cual la información se convierte en un código secreto que permite ocultar los datos que envías, recibes o almacenas | Una forma de cifrar los mensajes de correo electrónico es utilizando una clave privada. Este método es el más fácil de implementar y consiste La encriptación es el proceso técnico por el cual la información se convierte en un código secreto que permite ocultar los datos que envías, recibes o almacenas La encriptación proporciona una fuerte protección contra el acceso no autorizado a los datos, pero no es infalible. Como hemos analizado | ¿Cómo funciona la encriptación? El cifrado utiliza un cifrado (un algoritmo de cifrado) y una clave de cifrado para codificar los datos en un texto cifrado |  |

| Cuando se trata de dr de datos, hay varios Ejcriptación de Encriptación Fuerte de Datos Kits Verdes Saludables cifrado que pueden Encrpitación para proteger la información confidencial. Encriptación Fuerte de Datos fe de recursos en la nube y mayor seguridad. Principales razones por las que las empresas nos eligen. El error humano desempeña un papel importante, ya que las claves de encriptación pueden compartirse accidentalmente o verse comprometidas de otras formas. Haz preguntas, encuentra respuestas y conéctate. Aprende acerca de las claves de cifrado, las técnicas de cifrado, el cifrado en reposo y el cifrado en tránsito. | Las claves de cifrado se utilizan para cifrar y descifrar datos , y deben almacenarse de forma segura. El cifrado es el proceso de convertir datos en un código al que solo puede acceder a las partes autorizadas. A menudo se considera erróneamente que el hash es un tipo de cifrado. Cifrado Twofish Twofish se usa para hardware y software, y se considera uno de los cifrados más rápidos de su tipo. Estos algoritmos se crean utilizando una fórmula matemática o un conjunto de reglas. La respuesta es simple: prácticamente todos los archivos, incluidos los archivos de texto, los archivos de datos, los correos electrónicos, las particiones de disco y los directorios, pueden encriptarse. La encriptación en tránsito consiste en codificar la información mientras se traslada de un lugar a otro. | El cifrado de datos es el proceso de codificar la información para que sea más segura. Aprende acerca de las claves de cifrado, las técnicas de cifrado Una forma de cifrar los mensajes de correo electrónico es utilizando una clave privada. Este método es el más fácil de implementar y consiste La encriptación es el proceso técnico por el cual la información se convierte en un código secreto que permite ocultar los datos que envías, recibes o almacenas | La encriptación es una forma de codificar los datos para que solo las partes autorizadas puedan entender la información. En términos técnicos, es el proceso de Una forma de cifrar los mensajes de correo electrónico es utilizando una clave privada. Este método es el más fácil de implementar y consiste La encriptación proporciona una fuerte protección contra el acceso no autorizado a los datos, pero no es infalible. Como hemos analizado |  |

Video

Galois y las matrices, ENCRIPTAN TUS DATOS EN INTERNETEncriptación Fuerte de Datos - El encriptado es uno de los pilares fundamentales de la ciberseguridad y sirve para proteger los datos y evitar que se roben, cambien o se vulneren El cifrado de datos es el proceso de codificar la información para que sea más segura. Aprende acerca de las claves de cifrado, las técnicas de cifrado Una forma de cifrar los mensajes de correo electrónico es utilizando una clave privada. Este método es el más fácil de implementar y consiste La encriptación es el proceso técnico por el cual la información se convierte en un código secreto que permite ocultar los datos que envías, recibes o almacenas

Tabla de contenidos Toggle. What you can read next Auditoria de Seguridad Web: Protege tu Empresa con Aggity.

Claves de una Auditoría de Ciberseguridad. Cómo evitar ataques a las listas SQL. Plataformas Smart Factory D. Engagement BesTalentIA GreenwAIs. Partners Microsoft IBM HCL Digital Experience. Quienes somos Nosotros Equipo Casos de éxito Blog Prensa. El consentimiento de estas tecnologías nos permitirá procesar datos como el comportamiento de navegación o las identificaciones únicas en este sitio.

No consentir o retirar el consentimiento, puede afectar negativamente a ciertas características y funciones. Funcional Funcional Siempre activo El almacenamiento o acceso técnico es estrictamente necesario para el propósito legítimo de permitir el uso de un servicio específico explícitamente solicitado por el abonado o usuario, o con el único propósito de llevar a cabo la transmisión de una comunicación a través de una red de comunicaciones electrónicas.

El almacenamiento o acceso técnico es necesario para la finalidad legítima de almacenar preferencias no solicitadas por el abonado o usuario.

El almacenamiento o acceso técnico que es utilizado exclusivamente con fines estadísticos. El almacenamiento o acceso técnico que se utiliza exclusivamente con fines estadísticos anónimos.

Sin un requerimiento, el cumplimiento voluntario por parte de tu proveedor de servicios de Internet, o los registros adicionales de un tercero, la información almacenada o recuperada sólo para este propósito no se puede utilizar para identificarte.

El almacenamiento o acceso técnico es necesario para crear perfiles de usuario para enviar publicidad, o para rastrear al usuario en una web o en varias web con fines de marketing similares.

Aceptar Denegar Ver preferencias Guardar preferencias Ver preferencias. Gestionar consentimiento. Eso significa que, aunque puede seguir utilizándose para el software heredado, no puede emplearse para crear nuevas aplicaciones ciberseguras.

Al igual que DES, Advanced Encryption Standards AES es un algoritmo de encriptación simétrico que utiliza una encriptación por bloques para cifrar y descifrar información. AES difiere principalmente en los tamaños de clave disponibles.

Los datos pueden cifrarse mediante AES con tres tamaños de clave diferentes: bits, bits o bits. Estos tamaños de bits más largos lo hacen mucho más fuerte que DES, ya que incluso los ordenadores actuales tardarían muchísimo tiempo en descifrar el algoritmo.

Por ello, su uso está muy extendido y se considera uno de los métodos de encriptación más seguros de la actualidad. AES se utiliza en muchas aplicaciones comunes, como la encriptación de archivos, la seguridad inalámbrica, la seguridad del procesador y los protocolos de seguridad en la nube, como SSL y TLS.

La encriptación Rivest-Shamir-Adleman RSA , llamado así por los apellidos de sus creadores, es un tipo de encriptación asimétrica, lo que significa que necesitas tanto una clave privada como una pública para descifrar la información transmitida. El RSA funciona multiplicando dos números primos muy grandes y confiando en la improbabilidad de que los hackers puedan adivinar qué dos números exactos crearon el nuevo.

Encriptación RSA Fuente: Simplilearn. También utiliza bits extremadamente grandes para cifrar la información, como la encriptación de 1. RSA puede aplicarse a diferentes casos de uso cambiando la configuración de las claves privada y pública.

En la configuración más habitual, la clave pública se utiliza para la encriptación y se necesita una clave privada para descifrar los datos. Esta disposición suele utilizarse para enviar información privada y garantizar que no pueda leerse si se intercepta. Sin embargo, la encriptación RSA también puede utilizarse en la disposición inversa, en la que la clave privada cifra los datos y la pública los descifra.

Este método se utiliza para confirmar la autenticidad del remitente más que para ocultar información. La encriptación Blowfish es otro algoritmo de encriptación por bloques de clave simétrica.

Se creó en los años 90 para sustituir a DES. Puede utilizar tamaños de clave variables que van de 32 a bits. Lo que distingue a Blowfish es que es un algoritmo no patentado, lo que significa que puede ser utilizado por cualquiera sin tener que pagar por su uso.

Por esta razón, se utiliza mucho en aplicaciones de software y de seguridad en Internet. Blowfish es más lento que otros tipos de algoritmos de bloque, lo que en algunos casos le beneficia.

La demanda de mayor seguridad ha generado muchos algoritmos de encriptación nuevos, como Twofish, Threefish y Macguffin, por nombrar sólo algunos. Cada algoritmo utiliza su propia fórmula matemática única, y cada uno tiene sus propias ventajas e inconvenientes.

Lo más importante es que te asegures de que las herramientas que utilizas para encriptar datos cumplen las normas actuales más estrictas del NIST y otros organismos reguladores de la seguridad. La encriptación se utiliza todos los días para proteger diversas transacciones de datos online. Puede que ni siquiera te des cuenta de algunos lugares donde se utiliza.

Si envías y recibes información sensible a través de archivos como documentos de Word, PDF o imágenes, la encriptación de archivos puede utilizarse para proteger la información contenida en esos documentos.

Utilizando uno de los algoritmos que hemos comentado en la sección anterior u otro tipo de método de encriptación, se pueden codificar los datos de los archivos de forma que resulten ilegibles sin una clave de desencriptación. Este proceso proporciona protección contra el acceso no autorizado, el robo y la violación de datos.

Existen herramientas como Filezilla que te permiten cifrar los documentos que almacenas y envías. Hacer que esto forme parte de tu proceso habitual de intercambio de documentos puede mantener tu información mucho más segura.

Aunque hoy en día es menos habitual, a veces la información se almacena y comparte en dispositivos físicos como discos duros o unidades USB. Asegurarte de que estos dispositivos físicos tienen implementados los procedimientos de ciberseguridad adecuados en su distribución ayudará a mantener la información que contienen fuera del alcance de los hackers.

La encriptación de discos utiliza algoritmos de encriptación para codificar los datos de los dispositivos físicos de almacenamiento, y sólo los que tienen la clave secreta correcta pueden descifrarlos. Mientras que la encriptación de archivos se aplica a archivos individuales, la encriptación de discos puede aplicarse a toda la estructura del disco para impedir el acceso a todos los archivos que contenga.

Cifrando tus discos, puedes proteger los datos sensibles de ciberataques o de que la información caiga en manos equivocadas. La encriptación del correo electrónico protege el contenido de tu correo electrónico para que no pueda ser visto por personas no autorizadas.

Aunque tus correos sean interceptados por un atacante, la encriptación puede impedir que sean comprendidos por el intermediario. La encriptación del correo electrónico también puede ayudar a las empresas a cumplir la normativa sobre protección de datos y a mantener la confidencialidad de sus clientes.

Al decidirte por un proveedor de correo electrónico seguro , debes asegurarte de que el que elijas ofrezca sólidas capacidades de encriptación. La seguridad en la nube es una de las herramientas más importantes de la ciberseguridad actual. Hoy en día, casi todo lo que hacemos en la red se almacena en servidores en la nube.

Pero cuando se trata de seguridad, su facilidad de acceso es tanto un inconveniente como una ventaja. Por eso la encriptación en la nube es esencial para proteger los datos. La encriptación en la nube consiste en cifrar los datos antes de almacenarlos en un servidor en la nube, lo que dificulta el acceso a ellos por parte de hackers o usuarios no autorizados.

Las claves de encriptación suelen ser gestionadas por el proveedor de la nube o por el usuario. Si utilizas aplicaciones de mensajería hoy en día, es probable que estés utilizando la encriptación de extremo a extremo sin darte cuenta.

La encriptación de extremo a extremo garantiza que sólo el remitente y el destinatario puedan acceder al contenido de un mensaje de texto. Muchas aplicaciones de mensajería populares, como WhatsApp y Signal, utilizan la encriptación de extremo a extremo para proteger las comunicaciones de sus usuarios.

La encriptación se ha convertido en algo habitual en casi todos los aspectos de la vida digital moderna, y por buenas razones. Exploremos sus principales ventajas a continuación. Ventajas de la encriptación. Fuente: Aureon. Muchas organizaciones y entidades están obligadas a cumplir diversas normas de protección de datos.

Muchas de estas normas exigen que los datos sensibles se almacenen y transmitan utilizando estándares de encriptación. Un ejemplo de ello es el cumplimiento de la norma PCI , que es obligatorio para todas las tiendas de comercio electrónico.

Esta norma garantiza que los datos de las tarjetas de crédito se almacenan y transmiten de forma segura mediante encriptación. Saber si los datos que tienes están correctamente encriptados o no puede salvarte de multas, demandas o reclamaciones de seguros denegadas por incumplimiento de normas.

Asegúrate de consultar al personal de seguridad informática para comprobar que cumples las normas exigidas. Por ejemplo, los Estándares Federales de Procesamiento de Información FIPS son un conjunto de estándares de seguridad de datos que las agencias gubernamentales o contratistas de Estados Unidos deben seguir según la Ley Federal de Modernización de la Seguridad de la Información de FISMA Dentro de estas normas, la FIPS exige el diseño y la implementación seguros de un módulo criptográfico.

Otro ejemplo es la Norma de Seguridad de Datos del Sector de Tarjetas de Pago PCI DSS. Esta norma exige a los comerciantes cifrar los datos de las tarjetas de los clientes cuando se almacenan en reposo, así como cuando se transmiten a través de redes públicas.

Otras normativas importantes que muchas empresas deben cumplir son El Reglamento General de Protección de Datos GDPR y la Ley de Privacidad del Consumidor de California de CCPA. Los algoritmos de encriptación simétrica utilizan la misma clave tanto para encriptar como para desencriptar.

Esto significa que el remitente o el sistema informático que cifra los datos debe compartir la clave secreta con todas las partes autorizadas para que puedan descifrarlos.

El cifrado simétrico se utiliza normalmente para cifrar datos en masa, ya que suele ser más rápido y fácil de implementar que el cifrado asimétrico. Uno de los cifrados simétricos más utilizados es el Advanced Encryption Standard AES , definido como estándar del gobierno estadounidense por el National Institute of Standards and Technology NIST en AES admite tres longitudes de clave diferentes, que determinan el número de claves posibles: , o bits.

Para descifrar cualquier longitud de clave de AES se requieren niveles de potencia de cálculo que actualmente son poco realistas y que es improbable que lleguen a serlo.

AES es ampliamente utilizado en todo el mundo, incluso por organizaciones gubernamentales como la Agencia de Seguridad Nacional NSA. El cifrado asimétrico, también conocido como cifrado de clave pública, utiliza dos claves distintas pero vinculadas matemáticamente: una clave pública y una clave privada.

Normalmente, la clave pública se comparte públicamente y cualquiera puede utilizarla, mientras que la clave privada se mantiene segura, accesible sólo para el propietario de la clave.

A veces, los datos se cifran dos veces: una con la clave privada del remitente y otra con la clave pública del destinatario, garantizando así que sólo el destinatario previsto pueda descifrarlos y que el remitente es quien dice ser.

El cifrado asimétrico es, por tanto, más flexible para algunos casos de uso, ya que la s clave s pública s puede n compartirse fácilmente; sin embargo, requiere más recursos informáticos que el cifrado simétrico, y estos recursos aumentan con la longitud de los datos protegidos.

Así, es habitual un enfoque híbrido: se genera una clave de cifrado simétrica y se utiliza para proteger un volumen de datos. A continuación, esa clave simétrica se cifra utilizando la clave pública del destinatario y se empaqueta con la carga útil cifrada simétricamente.

El destinatario descifra la clave relativamente corta utilizando un cifrado asimétrico y, a continuación, descifra los datos reales utilizando un cifrado simétrico. Uno de los algoritmos de cifrado asimétrico más utilizados es RSA, llamado así por sus inventores Ron Rivest, Adi Shamir y Leonard Adleman en RSA sigue siendo uno de los algoritmos de cifrado asimétrico más utilizados.

Como todos los cifrados asimétricos actuales, el cifrado RSA se basa en la factorización de números primos, que consiste en multiplicar dos números primos grandes para crear un número aún mayor. Descifrar RSA es extremadamente difícil cuando se utiliza la longitud de clave adecuada, ya que hay que determinar los dos números primos originales a partir del resultado multiplicado, lo cual es matemáticamente difícil.

Como muchas otras estrategias de ciberseguridad , el cifrado moderno puede tener vulnerabilidades. Las claves de cifrado modernas son lo suficientemente largas como para que los ataques de fuerza bruta -intentar todas las claves posibles hasta encontrar la correcta- sean poco prácticos.

Una clave de bits tiene valores posibles: Las vulnerabilidades criptográficas modernas suelen manifestarse como un ligero debilitamiento de la fuerza de cifrado. Por ejemplo, en determinadas condiciones, una clave de bits sólo tiene la fuerza de una de bits.

Aunque las investigaciones que descubren estos puntos débiles son importantes para garantizar la solidez del cifrado, no son significativos en el uso real, ya que a menudo requieren supuestos poco realistas, como el acceso físico ilimitado a un servidor.

Así pues, los ataques con éxito al cifrado fuerte moderno se centran en el acceso no autorizado a las claves. El cifrado de datos es un elemento clave de una estrategia de ciberseguridad sólida, especialmente a medida que más empresas se pasan a la nube y desconocen las mejores prácticas de seguridad en la nube.

Las soluciones de la cartera CyberRes Voltage permiten a las organizaciones descubrir, analizar y clasificar datos de todo tipo para automatizar la protección de datos y la reducción de riesgos.

Voltage SecureData proporciona una seguridad de datos estructurados persistente y centrada en los datos, mientras que Voltage SmartCipher simplifica la seguridad de los datos no estructurados y proporciona una visibilidad y un control completos sobre el uso y la disposición de los archivos en múltiples plataformas.

El correo electrónico sigue desempeñando un papel fundamental en las comunicaciones y el día a día de una organización, y representa una vulnerabilidad crítica en sus defensas. Con demasiada frecuencia, los datos confidenciales que se transmiten por correo electrónico son susceptibles de ataques y divulgación involuntaria.

El cifrado del correo electrónico representa una defensa vital para hacer frente a estas vulnerabilidades. En entornos muy regulados, como la sanidad y los servicios financieros, el cumplimiento es obligatorio, pero difícil de imponer para las empresas. Esto es especialmente cierto en el caso del correo electrónico, ya que los usuarios finales se resisten firmemente a cualquier cambio en su flujo de trabajo de correo electrónico estándar.

SecureMail ofrece una experiencia de usuario sencilla en todas las plataformas, incluidos ordenadores, tabletas y plataformas móviles nativas, con plena capacidad para enviar, originar, leer y compartir mensajes de forma segura.

Dentro de Outlook, iOS, Android y BlackBerry, por ejemplo, los remitentes pueden acceder a sus contactos existentes y simplemente hacer clic en un botón "Enviar seguro" para enviar un correo electrónico cifrado.

El destinatario recibe los mensajes seguros en su bandeja de entrada, como si se tratara de un correo electrónico en texto claro.

Libere el poder de la seguridad de big data, utilice la protección continua de datos para el cumplimiento de la privacidad y permita el análisis seguro a gran escala en la nube y en las instalaciones. Las empresas trasladan cada vez más sus cargas de trabajo y datos confidenciales a la nube, transformando sus entornos informáticos en híbridos o multicloud.

El tamaño del mercado de Cloud Analytics crecerá de Voltage for Cloud Analytics ayuda a los clientes a reducir el riesgo de adopción de la nube protegiendo los datos confidenciales en la migración a la nube y permite de forma segura el acceso de los usuarios y el uso compartido de datos para la analítica.

0 thoughts on “Encriptación Fuerte de Datos”